PC Tutorials

Las medidas de rendimiento actuales de x86 frente a Apple M1 son defectuosas

Nota : El trabajo preliminar y el crédito por el descubrimiento del que voy a hablar a continuación es para Usman Pirzada de WCCFTech. Estaba de vacaciones la semana pasada cuando se supo esta noticia, pero le realicé algunas pruebas en una computadora portátil AMD para asegurarme de que estos hallazgos se aplicaran a las CPU Intel y AMD en relación con el M1.

Permítanme aclarar el título anterior: El “defecto” del que vamos a hablar no es un problema con ningún punto de referencia o revisor específico. Es una diferencia en cómo el Apple M1 asigna y asigna recursos versus cómo funcionan las CPU x86.

Las CPU x86 de AMD e Intel están diseñadas para utilizar una técnica conocida como Symmetric Multi-Threading (Intel lo llama Hyper-Threading). AMD e Intel implementan la función de forma algo diferente, pero en ambos casos, las CPU habilitadas para SMT pueden programar el trabajo de más de un hilo para su ejecución en el mismo ciclo de reloj. Una CPU que no admite SMT está limitada a ejecutar instrucciones desde el mismo hilo en cualquier ciclo dado.

Las CPU x86 modernas de AMD e Intel aprovechan SMT para mejorar el rendimiento en un promedio del 20 al 30 por ciento a una fracción del costo o la energía que se requeriría para construir un segundo núcleo completo. La otra cara de la moneda es que una carga de trabajo de un solo subproceso no puede aprovechar la ventaja de rendimiento que ofrece SMT.

El M1 de 8 anchos de Apple no tiene este problema. El front-end de una CPU RISC generalmente permite una mayor eficiencia en términos de instrucciones decodificadas por un solo hilo. (WCCFTech tiene un poco más de esto).

Esta no es una falla recién descubierta en las entrañas de las CPU de Intel y AMD, es la razón por la que Intel construyó HT y la razón por la que AMD también adoptó SMT. Una CPU x86 logra una eficiencia general mucho mayor cuando se ejecutan dos subprocesos a través de un solo núcleo, en parte porque se han diseñado y optimizado explícitamente para él, y en parte porque SMT ayuda a las CPU con interfaces CISC desacopladas a lograr un IPC más alto en general.

En cualquier comparación de rendimiento de 1T dada, las CPU x86 funcionan entre el 75 y el 80 por ciento de su rendimiento efectivo por núcleo . El M1 no tiene este problema.

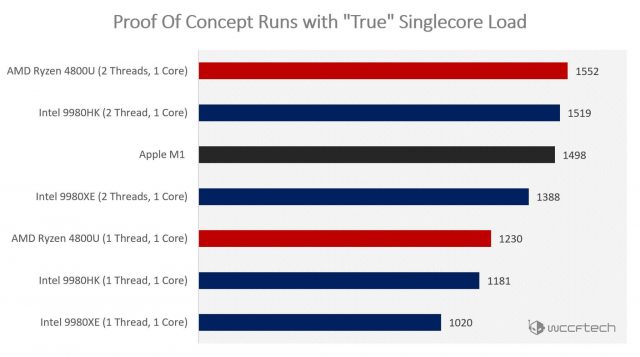

El siguiente gráfico es de WCCFTech. Los puntos de datos rojos son mis propias contribuciones a su trabajo (que vale la pena leer por derecho propio):

Este gráfico le da un giro algo diferente a las cosas. Cuando ejecuta un segundo subproceso a través de las CPU x86, su rendimiento mejora significativamente. De hecho, aquí, el AMD Ryzen 4800U está superando al M1 por un pelo.

¿Es esta una comparación justa? Eso realmente dependerá de lo que quieras medir. ¿Núcleo por núcleo? Si. Hilo por hilo? No. Esta diferencia en la utilización crea complicaciones para las comparaciones entre x86 y M1. La última vez que tratamos con algo similar en las mediciones de rendimiento fue cuando el Athlon XP de AMD se enfrentaba al Pentium 4 con Hyper-Threading. Dado que AMD tenía que fijar un precio a la defensiva, a veces era posible comprar un Athlon XP que superara a un P4 de precio equivalente en rendimiento de un solo subproceso, pero perdía en SMT.

El resultado final de esta diferencia es que no habrá una forma única y sencilla de comparar la escala entre Apple y x86 de la forma que tenemos para Intel y AMD. 1T por núcleo corta eficazmente las CPU x86 de las capacidades destinadas a mejorar su rendimiento. La ejecución de 2T por núcleo tanto en x86 como en M1 forzaría a la CPU de Apple a una configuración potencialmente no óptima y podría degradar su rendimiento.

Ejecutar 2T en x86 y compararlo con 1T en M1 es “justo” en la medida en que ejecuta ambos núcleos en el estado optimizado por el fabricante, pero esto sería una comparación del rendimiento de un solo núcleo, no del rendimiento de un solo subproceso, y no va a funcionar. sorprenderá a la gente cuando una CPU con 2T supere a una CPU con 1T. Por último, ejecutar 2T1C en x86 frente a 2T2C en el M1 crea una variación del problema original: la CPU x86 se limita al rendimiento de un solo núcleo de CPU físico, mientras que el M1 se beneficia de dos núcleos de CPU físicos.

El problema aquí es que las CPU x86 están diseñadas para ejecutarse de manera óptima en configuraciones 2T1C, como indica una inmersión reciente de Anandtech en las ventajas y desventajas de rendimiento de habilitar SMT, mientras que la M1 está diseñada para funcionar de manera óptima en una configuración 1T1C.

Esto bien puede ser un problema continuo para x86. Recuerde que la escala por subproceso está lejos de ser perfecta y empeora con cada subproceso que agrega. Históricamente, la CPU que ofrece el mejor rendimiento por núcleo en el área de matriz más pequeña y con el mayor rendimiento por vatio es la CPU que gana cualquier “ronda” de las guerras de CPU que uno quiera considerar. El hecho de que x86 requiera dos subprocesos para hacer lo que Apple puede hacer con uno no es un punto fuerte. Si solo cargar una CPU x86 con un subproceso constituye una penalización, dependerá del tipo de comparación que desee realizar, pero debe reconocerse la diferencia en la distribución y recuento de subprocesos óptimos.

Las grandes conclusiones de la M1 se mantienen sin cambios. En muchas pruebas, la CPU muestra resultados consistentemente más altos que las CPU x86 cuando se mide en términos de rendimiento por vatio. Cuando es superado por las CPU x86, normalmente es por chips que consumen mucha más energía que él mismo. El M1 parece tener un impacto de rendimiento del 20-30 por ciento cuando ejecuta aplicaciones creadas para Intel Macs, y allí puede consumir más energía en este modo. El ecosistema de emulación de Apple y el soporte de terceros aún se encuentran en los primeros días y es posible que no satisfagan las necesidades de todos los usuarios, según el grado en que esté conectado al ecosistema general de Apple. Sin embargo, ninguno de estos es un reflejo directo del silicio del M1, que todavía parece uno de los avances más interesantes en silicio en las últimas décadas, y un presagio de problemas por venir para Intel y AMD.

Ahora lea :

PC Tutorials

Cómo transferir archivos desde la PC al iPhone sin iTunes

iTunes es una gran herramienta para administrar su música y videos en su iPhone, pero no siempre es la forma más fácil de transferir archivos desde su PC a su iPhone. Si está buscando una forma de transferir archivos desde su PC a su iPhone sin usar iTunes, hay varios métodos disponibles. En este artículo, veremos algunas de las formas más fáciles y eficientes de transferir archivos desde su PC a su iPhone sin iTunes.

Método 1: usar el correo electrónico

Una de las formas más fáciles de transferir archivos desde su PC a su iPhone es a través del correo electrónico. Este método es simple y no requiere software adicional. Para transferir archivos mediante el correo electrónico, simplemente adjunte el archivo a un correo electrónico, envíese el correo electrónico a usted mismo y luego abra el correo electrónico en su iPhone y guarde el archivo adjunto. Este método funciona mejor para archivos más pequeños, ya que los archivos más grandes pueden tardar un poco en descargarse en su iPhone.

Método 2: Uso de Dropbox

Otra excelente manera de transferir archivos desde su PC a su iPhone sin iTunes es mediante el uso de Dropbox. Dropbox es un servicio de almacenamiento de archivos basado en la nube que le permite acceder a sus archivos desde cualquier dispositivo con conexión a Internet. Para usar Dropbox para transferir archivos desde su PC a su iPhone, simplemente cargue el archivo en su cuenta de Dropbox en su PC y luego descárguelo en su iPhone usando la aplicación de Dropbox. Este método es mejor para archivos más grandes, ya que te permite acceder al archivo en tu iPhone sin tener que esperar a que se descargue.

Método 3: Usar Airdrop

Airdrop es una característica de los dispositivos Apple que le permite transferir archivos de forma rápida y sencilla de un dispositivo Apple a otro sin necesidad de una conexión a Internet. Para usar Airdrop para transferir archivos desde su PC a su iPhone, simplemente abra la función Airdrop en su Mac y seleccione el archivo que desea transferir. Luego, abra Airdrop en su iPhone y seleccione su Mac de la lista de dispositivos disponibles. Luego, el archivo se transferirá a su iPhone.

Método 4: uso de software de terceros

Si está buscando una solución más completa para transferir archivos desde su PC a su iPhone sin iTunes, existen varias opciones de software de terceros disponibles. Algunas opciones populares incluyen iMazing, AnyTrans y WALTR 2. Estos programas le permiten transferir archivos de todo tipo, incluidos música, videos y documentos, y generalmente ofrecen una interfaz más fácil de usar en comparación con iTunes.

Paso 5: Descarga e instala la aplicación “iMazing” en tu PC

iMazing es un software que te permite transferir archivos entre tu PC y iPhone sin usar iTunes. Es un software fácil de usar que es fácil de usar. Puede descargar la aplicación iMazing desde el sitio web oficial de forma gratuita. Una vez que haya descargado la aplicación, instálela en su PC.

Paso 6: transfiera archivos desde su PC a su iPhone

Para transferir archivos desde su PC a su iPhone, haga clic en la opción “Sistema de archivos” en la aplicación iMazing. Desde allí, puede buscar y seleccionar los archivos que desea transferir a su iPhone. Una vez que haya seleccionado los archivos, haga clic en el botón “Copiar al dispositivo” y comenzará el proceso de transferencia.

Conclusión:

Hay varios métodos disponibles para transferir archivos desde su PC a su iPhone sin iTunes. Ya sea que elija usar el correo electrónico, Dropbox, Airdrop o una solución de software de terceros, el proceso de transferencia de archivos desde su PC a su iPhone puede ser rápido y fácil. Con estos métodos, puede transferir fácilmente archivos desde su PC a su iPhone sin la molestia de iTunes.

PC Tutorials

Cómo Transferir Archivos De Pc A iPhone Paso A Paso

A medida que la tecnología continúa avanzando, las personas ahora tienen una gama más amplia de opciones para transferir archivos de un dispositivo a otro. Sin embargo, la transferencia de archivos desde una PC a un iPhone aún puede ser un proceso confuso para muchos usuarios. En este artículo, proporcionaremos una guía paso a paso sobre cómo transferir archivos desde la PC al iPhone, lo que lo convierte en un proceso fácil y sin complicaciones para todos.

Paso 1: conecta tu iPhone a tu PC

El primer paso para transferir archivos de PC a iPhone es conectar su iPhone a su PC. Para hacer esto, simplemente use el cable USB que viene con su iPhone y conéctelo a un puerto USB en su computadora. Una vez que su iPhone esté conectado a su computadora, verá un mensaje en su iPhone que le pedirá que confíe en la computadora. Toca “Confiar” para continuar.

Paso 2: Inicie iTunes en su PC

Una vez que su iPhone esté conectado a su computadora, inicie iTunes en su PC. iTunes es un reproductor y biblioteca multimedia que le permite administrar su iPhone y transferir archivos entre los dos dispositivos. Si no tiene iTunes instalado en su computadora, puede descargarlo gratis desde el sitio web de Apple.

Paso 3: selecciona tu iPhone en iTunes

Una vez que haya iniciado iTunes, debería ver su iPhone aparecer en la sección Dispositivos en el lado izquierdo de la pantalla. Haz clic en tu iPhone para seleccionarlo.

Paso 4: Explora los archivos de tu iPhone en iTunes

Una vez seleccionado su iPhone, verá un resumen de su información en la pantalla principal. Desde aquí, puede explorar los archivos de su iPhone, como música, fotos y videos, haciendo clic en las pestañas correspondientes en el lado izquierdo de la pantalla.

Paso 5: Transferir archivos desde la PC al iPhone

Para transferir archivos desde la PC al iPhone, simplemente seleccione el tipo de archivo que desea transferir (por ejemplo, música, fotos o videos) y luego haga clic en el botón “Agregar”. También puede arrastrar y soltar archivos desde su PC a la ventana de iTunes.

Paso 6: sincroniza tu iPhone con iTunes

Una vez que haya agregado los archivos que desea transferir a su iPhone, debe sincronizar su iPhone con iTunes. Para hacer esto, haga clic en el botón “Sincronizar” en la esquina inferior derecha de la ventana de iTunes. Esto transferirá los archivos de su PC a su iPhone.

Paso 7: desconecte su iPhone de su PC

Una vez que se completa la sincronización, puede desconectar de forma segura su iPhone de su PC. Para hacer esto, simplemente haga clic en el botón “Expulsar” al lado de su iPhone en la sección Dispositivos de iTunes y luego desconecte el cable USB de su iPhone.

En conclusión, transferir archivos desde la PC al iPhone es un proceso simple que se puede realizar con unos pocos clics en iTunes. Siguiendo estas instrucciones paso a paso, puede transferir fácilmente archivos entre su PC y iPhone y disfrutar de sus medios mientras viaja.

PC Tutorials

¿Sabía que puede actualizar Windows 7 a Windows 11 a través de la actualización in situ?

Cómo actualizar Windows 7 a Windows 11

Cómo actualizar Windows 7 a Windows 11 : Como sabemos, Microsoft lanzó Windows 11 con muchos requisitos que debemos ajustar y, por supuesto, anteriormente no había forma de actualizar de Windows 7 a Windows 11 excepto desde Windows 10.

Pero recientemente hay un truco interesante que hace que ya no sea imposible, donde resulta que podemos actualizar de Windows 7 a Windows 11 con un truco bastante sencillo.

Puede ver el tutorial en sí mismo en el video de NTDEV a continuación.

Según el video anterior, solo necesita Windows 11 ISO, Windows 10 ISO TH1 (1507) o TH2 (1511) y gimagex _x64. Entonces puedes seguir estos breves pasos:

- Descomprima Windows 10 TH1 o TH2 ISO en la PC

- Copie UpgradeMatrix.xml de ISO descomprimido al escritorio

- Monte ISO Windows 11 y copia install.wim kedalam ISO Windows 10

- A continuación, ejecute la actualización in situ como de costumbre y podrá instalar Windows 11 como de costumbre.

Parece fácil, ¿no? Por favor, inténtelo, tal vez más adelante también escriba un artículo más completo sobre esto en el próximo tutorial.

Vía: NTDEV

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor