Un aviso de la Agencia de Seguridad Nacional de EE. UU. Proporciona a los administradores de Microsoft Azure orientación para detectar y proteger contra los actores de amenazas que buscan acceder a los recursos en la nube mediante la falsificación de información de autenticación.

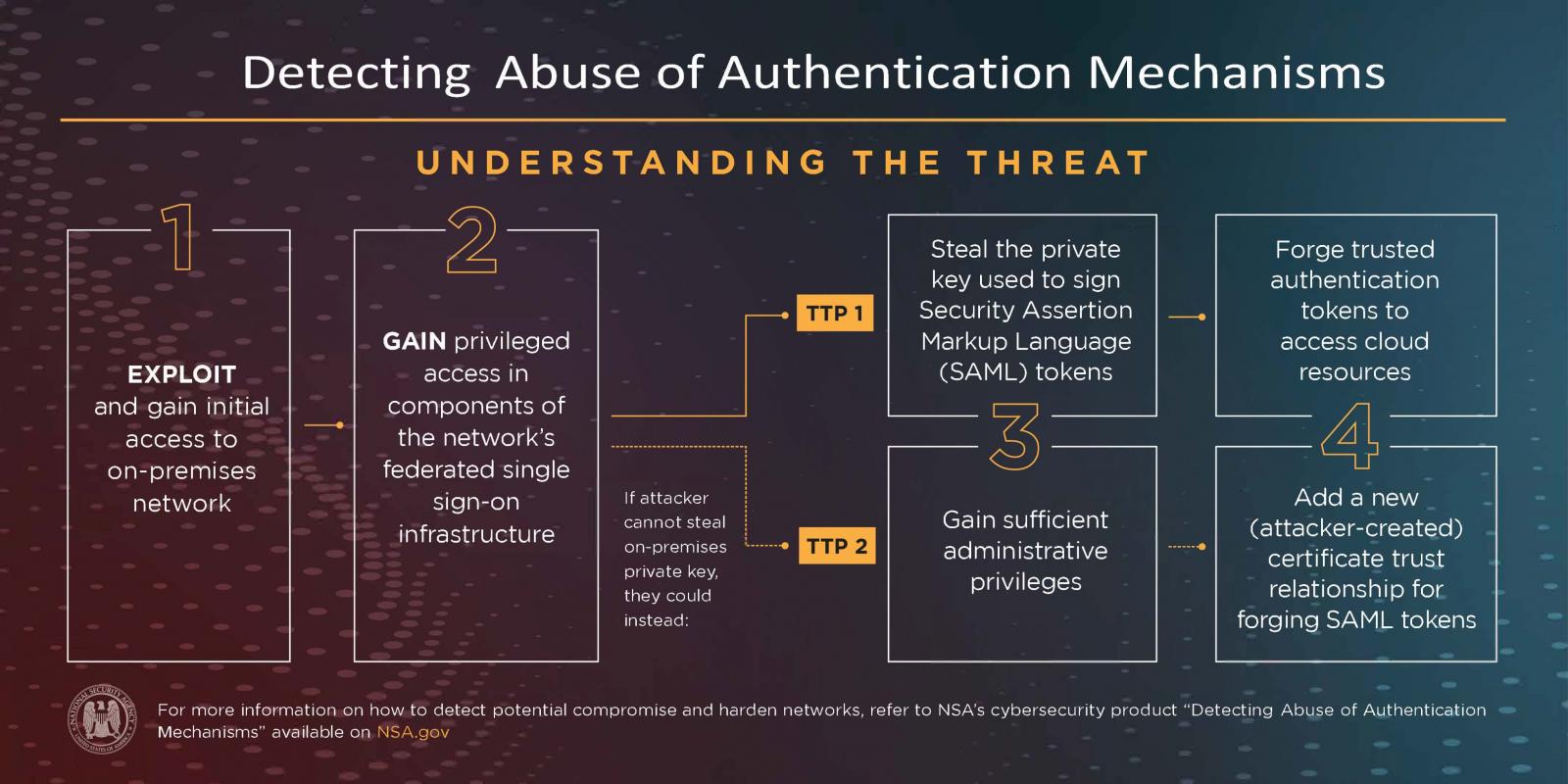

El documento considera a un adversario que ya violó la red local y tiene acceso privilegiado a los mecanismos de autenticación locales para la infraestructura de la nube.

TTP para pivotar a recursos en la nube

La NSA publicó la guía “en respuesta a los eventos de ciberseguridad en curso”, refiriéndose al ataque de la cadena de suministro de SolarWinds que se dirigió a organizaciones privadas y gubernamentales en al menos siete países según el recuento de Microsoft.

Entre las víctimas se encuentran varios departamentos del gobierno de los Estados Unidos, incluidos el Tesoro, Comercio, Energía, Seguridad Nacional, los Institutos Nacionales de Salud y la Administración Nacional de Seguridad Nuclear (NNSA).

Las dos tácticas, técnicas y procedimientos (TTP) discutidos en el aviso de la NSA se han utilizado desde al menos 2017 y se refieren a la falsificación de tokens de Lenguaje de marcado de aserción de seguridad (SAML) para la autenticación de inicio de sesión único (SSO) para otros proveedores de servicios.

“En el primer TTP, los actores comprometen los componentes locales de una infraestructura de SSO federada y roban la credencial o la clave privada que se usa para firmar tokens de Lenguaje de marcado de aserción de seguridad (SAML). Usando las claves privadas, los actores luego falsifican tokens de autenticación confiables para acceder a los recursos de la nube ”- la Agencia de Seguridad Nacional de EE. UU. [PDF]

Una variación de lo anterior es cuando el adversario no puede obtener una clave de acceso local e intenta obtener privilegios de administrador en la red de la víctima para agregar un certificado malicioso que permita falsificar los tokens SAML.

En el segundo caso, el actor de amenazas usa una cuenta de administrador global comprometida para asignar credenciales a identidades para aplicaciones en la nube que se pueden invocar para acceder a otros recursos en la nube.

La agencia explica que el actor puede invocar las credenciales de la aplicación para acceder a los recursos de la nube, siendo el servicio de correo electrónico normalmente el objetivo.

Estos TTP no son vulnerabilidades en el diseño de la administración de identidad federada, el protocolo SAML o los servicios de identidad disponibles localmente o en la nube.

Los componentes locales responsables de la autenticación, la asignación de privilegios y la firma de tokens SAML son esenciales para la seguridad de la federación de identidades en cualquier entorno de nube. Y comprometer cualquiera de ellos puede llevar a romper la confianza en los tokens de autenticación.

“Es fundamental cuando se ejecutan productos que realizan autenticación que el servidor y todos los servicios que dependen de él estén configurados correctamente para una operación e integración seguras. De lo contrario, los tokens SAML podrían falsificarse, otorgando acceso a numerosos recursos ”- la Agencia de Seguridad Nacional de EE. UU.

Mitigar el acceso a la nube no autorizado

La agencia proporciona un conjunto de acciones de mitigación que los administradores pueden utilizar para defenderse de los TTP anteriores y para dificultar el acceso de los actores de amenazas a los servicios de identidad y federación en las instalaciones.

Las medidas están dirigidas a los administradores de red del Sistema de Seguridad Nacional (NSS), el Departamento de Defensa (DoD) y la Base Industrial de Defensa (DIB) y se centran en la federación Microsoft Azure. Pero muchos de ellos se pueden adaptar a otros entornos.

Fortalecer los sistemas que ejecutan servicios locales de identidad y federación y monitorear el uso de tokens SSO son las líneas principales que los administradores pueden seguir para protegerse y detectar un compromiso de los servicios de identidad.

Para entornos de Microsoft Azure, la NSA recomienda revisar la configuración de autenticación y autorización en Active Directory y configurarla para rechazar solicitudes de autorización utilizando tokens con atributos que no están en sintonía con la política de la organización.

La eliminación de aplicaciones innecesarias con credenciales, la aplicación de la autenticación multifactor y la desactivación de la autenticación heredada son buenas defensas para el medio ambiente.

Se deben considerar medidas adicionales para proteger las claves privadas, como el uso de un módulo de seguridad de hardware (HSM) validado por FIPS.

La detección de indicadores de compromiso es una tarea compartida por el proveedor de servicios en la nube y la organización de inquilinos. Los primeros pueden usar su posición para buscar ataques sofisticados.

Las organizaciones pueden buscar registros locales y en la nube en busca de señales de tokens sospechosos. La NSA recomienda prestar atención a lo siguiente:

- Fichas con una vida útil inusualmente larga

- Tokens con afirmaciones inusuales que no coinciden con la política de la organización

- Tokens que afirman haber sido autenticados usando un método que no es utilizado por la organización (por ejemplo, MFA cuando la organización no usa MFA, o MFA por un proveedor que generalmente no realiza MFA)

- Tokens presentados sin las entradas de registro correspondientes, como tokens con notificaciones MFA donde no hay una transacción del sistema MFA correspondiente, o tokens consumidos en el recurso sin la transacción del servidor de federación correspondiente.

- Tokens que incluyen un reclamo de que es para dentro de la red corporativa cuando no lo es

- Tokens que se utilizan para acceder a los recursos de la nube que no tienen registros de haber sido creados por el proveedor de identidad local en sus registros

Examine los registros para detectar el uso sospechoso de los principales de servicio:

- Auditar la creación y el uso de las credenciales de la entidad de servicio

- En particular, busque un uso inusual de la aplicación, como una aplicación inactiva u olvidada que se usa nuevamente

- Auditar la asignación de credenciales a aplicaciones que permiten el inicio de sesión no interactivo por parte de la aplicación.