Un grupo de piratería avanzada que se cree que trabaja para el gobierno ruso ha comprometido la red interna de un grupo de expertos en Estados Unidos en tres ocasiones.

Los respondedores de incidentes de la compañía de ciberseguridad Volexity que investigaron los ataques entre finales de 2019 y julio de 2020 nombraron al actor de amenazas Dark Halo, un adversario versátil capaz de cambiar rápidamente a diferentes tácticas y técnicas para llevar a cabo operaciones sigilosas a largo plazo.

En un ataque, Dark Halo aprovechó una vulnerabilidad recientemente revelada para el servidor de Microsoft Exchange que les permitió eludir las defensas de autenticación multifactor (MFA) contra el acceso no autorizado al correo electrónico.

En otro, el actor utilizó una actualización troyanizada para la red de SolarWinds y la plataforma de monitoreo de aplicaciones Orion que permitió la brecha de la empresa de ciberseguridad FireEye y varias redes del gobierno de EE. UU.

Eludir el desafío de autenticación de Duo

Al investigar el primer incidente, Volexity descubrió que el atacante utilizó “múltiples herramientas, puertas traseras e implantes de malware que habían permitido que el atacante permaneciera sin ser detectado durante varios años”.

Dark Halo utilizó principalmente servicios públicos que viven fuera de la tierra en operaciones semanales, con el objetivo de extraer correos electrónicos de personas seleccionadas (ejecutivos, expertos en políticas, personal de TI). El atacante implementó malware y herramientas solo cuando no tenía otra opción.

“Dark Halo usó malware y herramientas de creación de equipos rojos, pero en gran parte solo para tareas específicas únicas como mecanismo de reserva cuando se cortaron otras vías de acceso” – Volexity

Después de ser expulsado de la red de la víctima por primera vez, Dark Halo encontró el camino de regreso explotando una vulnerabilidad de ejecución remota de código en el servidor Microsoft Exchange local.

La falla, rastreada como CVE-2020-0688, recibió un parche el 11 de febrero y los detalles técnicos al respecto se publicaron dos semanas después. A principios de marzo, Volexity había observado a piratas informáticos avanzados que intentaban e incluso aprovechaban con éxito la vulnerabilidad.

Después de ingresar, Dark Halo pudo iniciar sesión en la cuenta de correo electrónico de la víctima a través de la aplicación web Outlook (OWA) utilizando solo el nombre de usuario y la contraseña robados, a pesar de la protección del sistema de autenticación multifactor de Duo.

MFA es un segundo desafío de autenticación que protege contra el acceso no autorizado utilizando la combinación legítima de nombre de usuario y contraseña.

El registro del servidor de autenticación de Duo no mostró ningún intento de inicio de sesión para esa cuenta, por lo que el desafío MFA no se presentó al iniciar sesión. Los registros del servidor Exchange confirmaron que el atacante había obtenido acceso solo al proporcionar el nombre de usuario y la contraseña correctos.

Investigando más, Volexity descubrió que Dark Halo no se había basado en una vulnerabilidad, sino que utilizó una “técnica novedosa” que aprovechó el flujo normal de MFA.

Al analizar la memoria del servidor OWA, los investigadores descubrieron que el atacante había obtenido acceso a la cuenta de correo electrónico protegida al proporcionar una cookie para la sesión Duo MFA llamada “duo-sid”.

La generación de la cookie fue posible después de comprometer el servidor OWA y robar la clave secreta que integra Duo con OWA, conocida como akey , una cadena generada por el usuario desconocida para Duo y esencial para que funcione la autenticación multifactor.

En su documentación, Duo aconseja a los administradores que traten la akey como una contraseña y la almacenen “de manera segura con acceso limitado” y que la transfieran solo a través de canales seguros.

Volexity dice que la akey permitió al atacante obtener un valor precalculado y colocarlo en la cookie duo-sid para que el servidor Duo lo aceptara como válido.

“Esto permitió que el atacante con conocimiento de una cuenta de usuario y contraseña eludiera por completo el MFA configurado en la cuenta” – Volexity

Los investigadores enfatizan que este truco no era una vulnerabilidad en el sistema de autenticación Duo. Los piratas informáticos operaban con privilegios de administrador en la red, por lo que tenían acceso a las claves secretas y los datos.

La brecha de SolarWinds

Decidido en su camino a robar mensajes de correo electrónico de interés, Dark Halo violó la organización por tercera vez en julio de 2020.

Para cuando Volexity comenzó a investigar el incidente, el cliente había reiniciado las máquinas comprometidas varias veces, borrando cualquier evidencia forense presente en la memoria volátil.

Los investigadores no pudieron determinar exactamente cómo entraron los piratas informáticos, pero sospecharon que el servidor SolarWinds de alguna manera había jugado un papel importante.

Una vez que FireEye publicó detalles sobre el malware plantado en la actualización de Orion, Volexity vio la superposición técnica con esta brecha, lo que permitió a los investigadores atribuir las intrusiones de Dark Halo al mismo actor que comprometió SolarWinds.

Parece que el atacante obtuvo lo que quería, exportando los mensajes de interés a archivos protegidos con contraseña en el servidor OWA de la víctima y luego transfiriendo los datos a través de simples solicitudes HTTP.

Volexity proporciona detalles técnicos adicionales observados durante este ataque, incluidas acciones de línea de comando para reconocimiento y movimiento lateral, herramientas e infraestructura.

Después de que FireEye revelara la brecha en su red y anunciara que un atacante (marcado como UNC2452) que probablemente actuaba en nombre de un gobierno había accedido a ciertas herramientas utilizadas para las operaciones del equipo rojo, se supo que el ataque a la cadena de suministro de SolarWinds Orion tuvo un impacto de alto perfil organizaciones del sector privado y gubernamental.

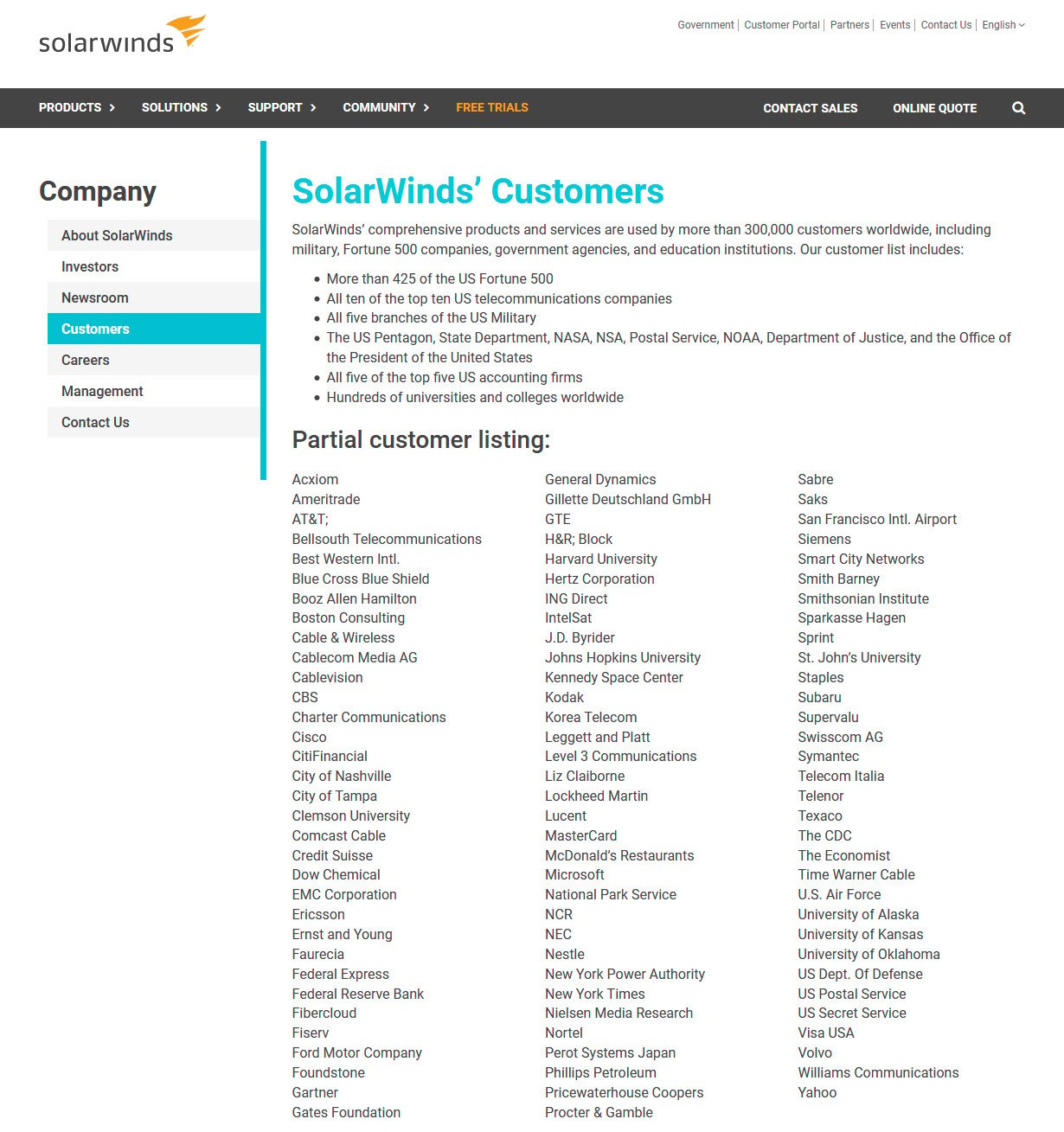

En su sitio web, SolarWinds anunciaba una base de clientes selecta que incluía al menos 425 organizaciones en el top 500 de Estados Unidos; diez principales empresas de telecomunicaciones del país; todas las ramas del ejército estadounidense; el Pentagono; NASA; NSA; el Servicio Postal, el Departamento de Justicia; y la Oficina del Presidente de los Estados Unidos.

El número total de víctimas sigue siendo desconocido, pero los informes de los medios mencionan ocho organizaciones además de la empresa de ciberseguridad FireEye que fue la primera en revelar la violación: los departamentos del Tesoro y Comercio de EE. UU., El Departamento de Seguridad Nacional, el Departamento de Estado, los Institutos Nacionales de Salud, el Pentágono y los Institutos Nacionales de Salud [1, 2, 3, 4, 5].

No está claro cuántas víctimas violaron los piratas informáticos a través del ataque a la cadena de suministro de Orion, pero el número de entidades que instalaron la versión envenenada del software es “menos de 18.000”, dijo la compañía.

Los informes de los medios citan fuentes no oficiales que atribuyen el ataque a APT29 (Cozy Bear), la división de piratería del servicio de inteligencia exterior de Rusia, el SVR.