PC Tutorials

Las peores CPU jamás fabricadas

Es hora de volver a visitar algunas de las peores CPU jamás construidas. Para llegar a esta lista, una CPU tenía que estar fundamentalmente rota, en lugar de simplemente estar mal posicionada o más lenta de lo esperado. Los anales de la historia ya están llenos de productos mediocres que no cumplieron con las expectativas, pero que no fueron realmente malos.

Nota: Mucha gente mencionará el error Pentium FDIV aquí, pero la razón por la que no lo incluimos es simple: a pesar de ser un enorme fracaso de marketing para Intel y un gasto enorme, el error real fue mínimo. No afectó a nadie que no estuviera haciendo computación científica y nunca se estimó que la escala y el alcance del problema en términos técnicos fueran mucho. El incidente se recuerda hoy más por la forma desastrosa en que Intel lo manejó que por cualquier problema general en la microarquitectura Pentium.

También incluimos algunas menciones deshonrosas. Estos chips pueden no ser lo peor de lo peor, pero se encontraron con serios problemas o no lograron abordar segmentos clave del mercado. Con eso, aquí está nuestra lista de las peores CPU jamás fabricadas.

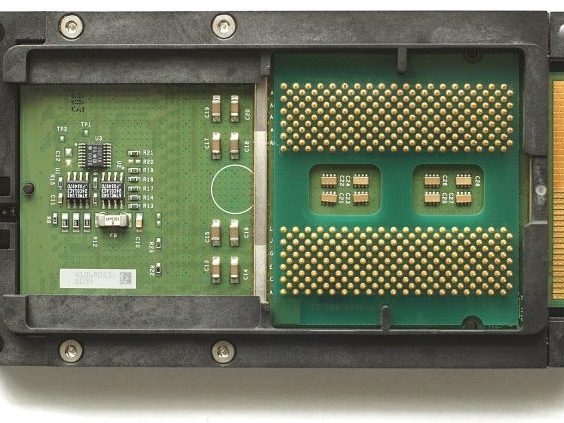

Itanium de Intel fue un intento radical de llevar la complejidad del hardware a las optimizaciones del software. Todo el trabajo para determinar qué instrucciones ejecutar en paralelo fue manejado por el compilador antes de que la CPU ejecutara un byte de código. Los analistas predijeron que Itanium conquistaría el mundo. No fue así. Los compiladores no pudieron extraer el rendimiento necesario y el chip era radicalmente incompatible con todo lo que había venido antes. Una vez que se esperaba que reemplazara x86 por completo y cambiara el mundo, Itanium cojeó durante años con un nicho de mercado y poco más.

Prescott duplicó la ya larga tubería del P4, extendiéndola a casi 40 etapas, mientras que Intel redujo simultáneamente el P4 a una matriz de 90 nm. Fue un error. El nuevo chip fue paralizado por paradas en la tubería que incluso su nueva unidad de predicción de rama no pudo evitar y las fugas parasitarias generaron un alto consumo de energía, evitando que el chip golpeara los relojes que necesitaba para tener éxito. Prescott y su hermano de doble núcleo, Smithfield, son los productos de escritorio más débiles que Intel haya presentado en relación con su competencia en ese momento.

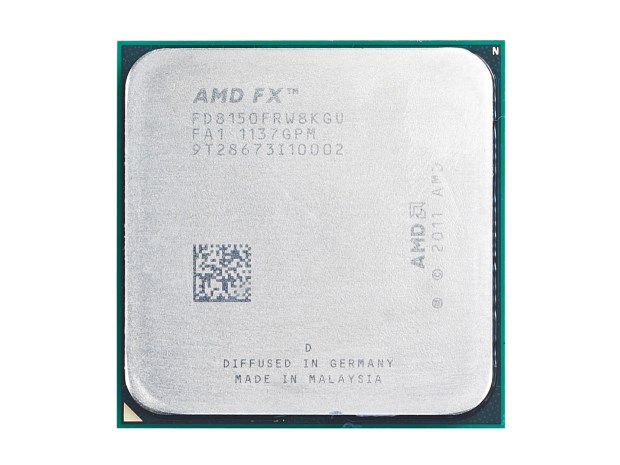

Se suponía que la Bulldozer de AMD se adelantaría a Intel al compartir inteligentemente ciertas capacidades de chip para mejorar la eficiencia y reducir el tamaño de la matriz. AMD quería un núcleo más pequeño, con relojes más altos para compensar cualquier penalización relacionada con el diseño compartido. Lo que consiguió fue un desastre. Bulldozer no pudo alcanzar sus relojes objetivo, consumió demasiada energía y su rendimiento fue una fracción de lo que necesitaba. Es raro que una CPU sea tan mala que casi mata a la empresa que la inventó. Bulldozer casi lo hizo.

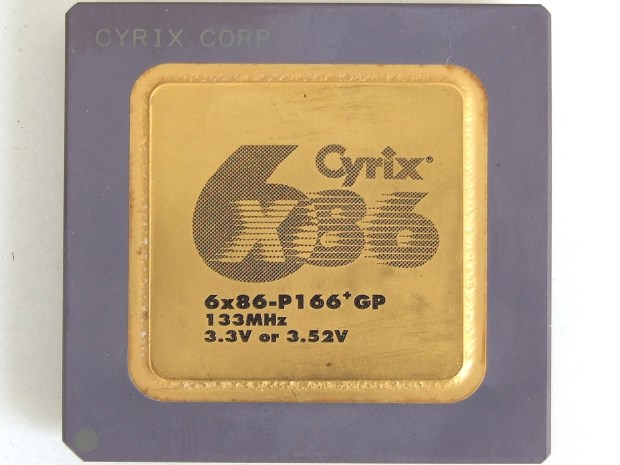

Cyrix fue uno de los fabricantes de x86 que no sobrevivió a finales de la década de 1990 (VIA ahora tiene su licencia x86). Chips como el 6 × 86 fueron una parte importante de la razón. Cyrix tiene la dudosa distinción de ser la razón por la que algunos juegos y aplicaciones llevan advertencias de compatibilidad. El 6 × 86 era significativamente más rápido que el Pentium de Intel en código entero, pero su FPU era abismal y sus chips no eran particularmente estables cuando se combinaban con placas base Socket 7. Si eras un jugador a finales de la década de 1990, querías una CPU Intel, pero podrías conformarte con AMD. El 6 × 86 era uno de los terribles chips de “todos los demás” que no querías en tu calcetín navideño.

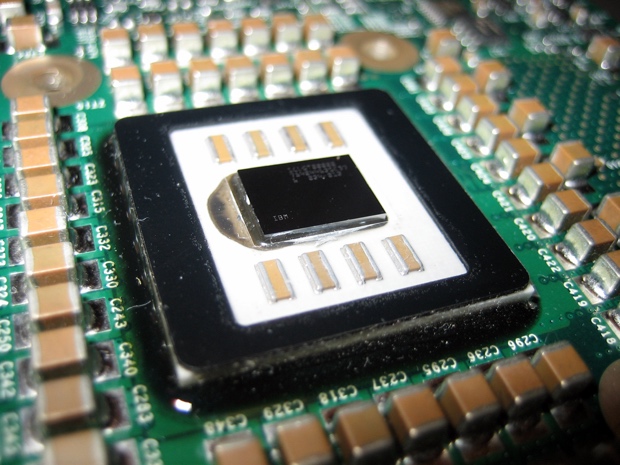

El MediaGX fue el primer intento de construir un procesador SoC integrado para escritorio, con gráficos, CPU, bus PCI y controlador de memoria en un solo dado. Desafortunadamente, esto sucedió en 1998, lo que significa que todos esos componentes fueron realmente terribles. La compatibilidad de la placa base era increíblemente limitada, la arquitectura de la CPU subyacente (Cyrix 5 × 86) era equivalente a la 80486 de Intel, y la CPU no podía conectarse a una caché L2 fuera de la matriz (el único tipo de caché L2 que había, en ese entonces). Los chips como el Cyrix 6 × 86 podrían al menos afirmar que compiten con Intel en aplicaciones comerciales. El MediaGX no podía competir con un manatí muerto.

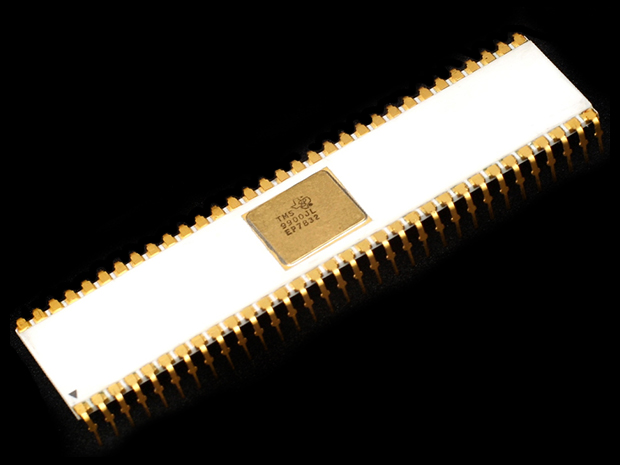

El TMS9900 es una falla notable por una razón enorme: cuando IBM estaba buscando un chip para alimentar la PC IBM original, tenían dos opciones básicas para alcanzar su propia fecha de envío: el TMS9900 y el Intel 8086/8088 (el Motorola 68K era en desarrollo pero no estaba listo a tiempo). El TMS9900 solo tenía 16 bits de espacio de direcciones, mientras que el 8086 tenía 20. Eso marcó la diferencia entre direccionar 1 MB de RAM y solo 64 KB. TI también se olvidó de desarrollar un chip periférico de 16 bits, lo que dejó a la CPU atascada con periféricos de 8 bits que paralizaban el rendimiento. El TMS9900 tampoco tenía registros de propósito general en chip; sus 16 registros de 16 bits se almacenaron todos en la memoria principal. TI tuvo problemas para conseguir socios para el segundo abastecimiento y cuando IBM tuvo que elegir, eligió a Intel. El resto es historia.

El Snapdragon 810 fue el primer intento de Qualcomm de construir una CPU grande y pequeña y se basó en el breve proceso de 20 nm de TSMC. El SoC fue fácilmente el chip de gama alta menos querido de Qualcomm en la memoria reciente: Samsung lo omitió por completo y otras compañías tuvieron serios problemas con el dispositivo. QC afirmó que los problemas con el chip fueron causados por una mala administración de energía del OEM, pero si el problema estaba relacionado con el proceso de 20 nm de TSMC, problemas con la implementación de Qualcomm o la optimización del OEM, el resultado fue el mismo: un chip de ejecución en caliente que ganó un premio precioso pocos diseños de primer nivel y nadie se pierde.

Se suponía que la asociación de Apple con IBM en el PowerPC 970 (comercializado por Apple como G5) sería un punto de inflexión para la empresa. Cuando anunció los primeros productos G5, Apple prometió lanzar un chip de 3GHz dentro de un año. Pero IBM no pudo entregar componentes que pudieran alcanzar estos relojes con un consumo de energía razonable y el G5 fue incapaz de reemplazar al G4 en computadoras portátiles debido al alto consumo de energía. Apple se vio obligada a migrar a Intel y x86 para poder ofrecer portátiles competitivos y mejorar el rendimiento de su escritorio.

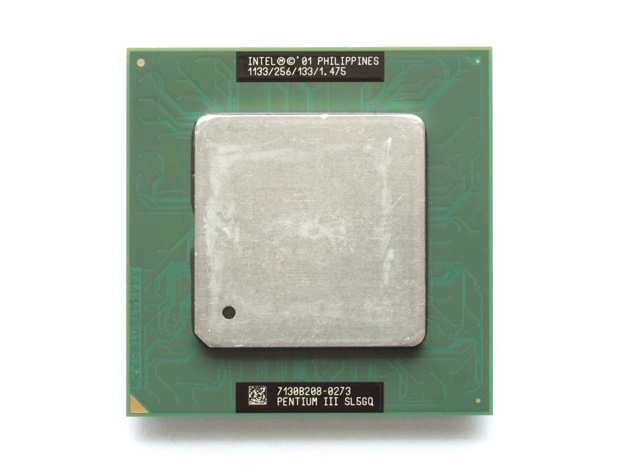

El P3 en sí era una excelente arquitectura. Pero durante la carrera a 1GHz contra AMD, Intel estaba desesperado por mantener un liderazgo en rendimiento, incluso cuando los envíos de sus sistemas de gama alta se alejaban cada vez más (en un momento, se estimó que AMD tenía una ventaja de 12: 1 sobre Intel cuando llegó a enviar sistemas de 1 GHz). En un intento final por recuperar el reloj de rendimiento, Intel trató de llevar el P3 de 180 nm hasta 1,13 GHz. Falló. Los chips eran fundamentalmente inestables e Intel retiró el lote completo.

Tomaremos un poco de calor para este, pero también arrojaríamos el motor de banda ancha celular en este montón. Cell es un excelente ejemplo de cómo un chip puede ser fenomenalmente bueno en teoría, pero casi imposible de aprovechar en la práctica. Es posible que Sony lo haya usado como procesador general para la PS3, pero Cell fue mucho mejor en procesamiento multimedia y vectorial que nunca en cargas de trabajo de propósito general (su diseño data de una época en la que Sony esperaba manejar cargas de trabajo de CPU y GPU con el misma arquitectura de procesador). Es bastante difícil hacer varios subprocesos en la CPU para aprovechar sus SPEs (elementos de procesamiento sinérgico) y se parece poco a cualquier otra arquitectura.

Es sorprendentemente difícil elegir una CPU absolutamente peor. ¿Es más importante que una CPU no cumpla por completo con las expectativas infladas (Itanium) o que el núcleo de la CPU casi mata a la empresa que lo construyó (Bulldozer)? ¿Juzgamos a Prescott por su calor y rendimiento (malos, en ambos casos) o por los récords de ingresos que Intel rompió con él?

Evaluado en los significados más amplios posibles de “peor”, creo que un chip en última instancia se sitúa pies y tobillos por debajo del resto: el Cyrix MediaGX. Es imposible no admirar las ideas progresistas detrás de esta CPU. Cyrix fue la primera empresa en construir lo que ahora llamaríamos un SoC, con controlador PCI, audio, video y RAM en el mismo chip. Más de 10 años antes de que Intel o AMD lanzaran sus propias configuraciones de CPU + GPU, Cyrix estaba ahí, abriendo un camino.

Es lamentable que el sendero condujera directamente a lo que los lugareños llaman cariñosamente “Pantano de cocodrilos”.

Diseñado para el mercado de presupuestos extremos, el Cyrix MediaGX parece haber decepcionado a casi cualquiera que haya tenido contacto con él. El rendimiento fue deficiente: un Cyrix MediaGX 333 tenía un 95 por ciento del rendimiento entero y un 76 por ciento del rendimiento de FPU de un Pentium 233 MMX, una CPU que funcionaba a solo el 70 por ciento de su reloj. Los gráficos integrados no tenían memoria de video en absoluto. No hay opción para agregar una caché L2 fuera de matriz. Si encontraste esto debajo de tu árbol, lloraste. Si tuvieras que usar esto para trabajar, llorarías. Si necesitabas usar una computadora portátil Cyrix MediaGX para cargar un programa para sabotear la nave alienígena que iba a destruir a toda la humanidad, moriste.

Con todo, no es un gran chip.

Ahora lea :

PC Tutorials

Cómo transferir archivos desde la PC al iPhone sin iTunes

iTunes es una gran herramienta para administrar su música y videos en su iPhone, pero no siempre es la forma más fácil de transferir archivos desde su PC a su iPhone. Si está buscando una forma de transferir archivos desde su PC a su iPhone sin usar iTunes, hay varios métodos disponibles. En este artículo, veremos algunas de las formas más fáciles y eficientes de transferir archivos desde su PC a su iPhone sin iTunes.

Método 1: usar el correo electrónico

Una de las formas más fáciles de transferir archivos desde su PC a su iPhone es a través del correo electrónico. Este método es simple y no requiere software adicional. Para transferir archivos mediante el correo electrónico, simplemente adjunte el archivo a un correo electrónico, envíese el correo electrónico a usted mismo y luego abra el correo electrónico en su iPhone y guarde el archivo adjunto. Este método funciona mejor para archivos más pequeños, ya que los archivos más grandes pueden tardar un poco en descargarse en su iPhone.

Método 2: Uso de Dropbox

Otra excelente manera de transferir archivos desde su PC a su iPhone sin iTunes es mediante el uso de Dropbox. Dropbox es un servicio de almacenamiento de archivos basado en la nube que le permite acceder a sus archivos desde cualquier dispositivo con conexión a Internet. Para usar Dropbox para transferir archivos desde su PC a su iPhone, simplemente cargue el archivo en su cuenta de Dropbox en su PC y luego descárguelo en su iPhone usando la aplicación de Dropbox. Este método es mejor para archivos más grandes, ya que te permite acceder al archivo en tu iPhone sin tener que esperar a que se descargue.

Método 3: Usar Airdrop

Airdrop es una característica de los dispositivos Apple que le permite transferir archivos de forma rápida y sencilla de un dispositivo Apple a otro sin necesidad de una conexión a Internet. Para usar Airdrop para transferir archivos desde su PC a su iPhone, simplemente abra la función Airdrop en su Mac y seleccione el archivo que desea transferir. Luego, abra Airdrop en su iPhone y seleccione su Mac de la lista de dispositivos disponibles. Luego, el archivo se transferirá a su iPhone.

Método 4: uso de software de terceros

Si está buscando una solución más completa para transferir archivos desde su PC a su iPhone sin iTunes, existen varias opciones de software de terceros disponibles. Algunas opciones populares incluyen iMazing, AnyTrans y WALTR 2. Estos programas le permiten transferir archivos de todo tipo, incluidos música, videos y documentos, y generalmente ofrecen una interfaz más fácil de usar en comparación con iTunes.

Paso 5: Descarga e instala la aplicación “iMazing” en tu PC

iMazing es un software que te permite transferir archivos entre tu PC y iPhone sin usar iTunes. Es un software fácil de usar que es fácil de usar. Puede descargar la aplicación iMazing desde el sitio web oficial de forma gratuita. Una vez que haya descargado la aplicación, instálela en su PC.

Paso 6: transfiera archivos desde su PC a su iPhone

Para transferir archivos desde su PC a su iPhone, haga clic en la opción “Sistema de archivos” en la aplicación iMazing. Desde allí, puede buscar y seleccionar los archivos que desea transferir a su iPhone. Una vez que haya seleccionado los archivos, haga clic en el botón “Copiar al dispositivo” y comenzará el proceso de transferencia.

Conclusión:

Hay varios métodos disponibles para transferir archivos desde su PC a su iPhone sin iTunes. Ya sea que elija usar el correo electrónico, Dropbox, Airdrop o una solución de software de terceros, el proceso de transferencia de archivos desde su PC a su iPhone puede ser rápido y fácil. Con estos métodos, puede transferir fácilmente archivos desde su PC a su iPhone sin la molestia de iTunes.

PC Tutorials

Cómo Transferir Archivos De Pc A iPhone Paso A Paso

A medida que la tecnología continúa avanzando, las personas ahora tienen una gama más amplia de opciones para transferir archivos de un dispositivo a otro. Sin embargo, la transferencia de archivos desde una PC a un iPhone aún puede ser un proceso confuso para muchos usuarios. En este artículo, proporcionaremos una guía paso a paso sobre cómo transferir archivos desde la PC al iPhone, lo que lo convierte en un proceso fácil y sin complicaciones para todos.

Paso 1: conecta tu iPhone a tu PC

El primer paso para transferir archivos de PC a iPhone es conectar su iPhone a su PC. Para hacer esto, simplemente use el cable USB que viene con su iPhone y conéctelo a un puerto USB en su computadora. Una vez que su iPhone esté conectado a su computadora, verá un mensaje en su iPhone que le pedirá que confíe en la computadora. Toca “Confiar” para continuar.

Paso 2: Inicie iTunes en su PC

Una vez que su iPhone esté conectado a su computadora, inicie iTunes en su PC. iTunes es un reproductor y biblioteca multimedia que le permite administrar su iPhone y transferir archivos entre los dos dispositivos. Si no tiene iTunes instalado en su computadora, puede descargarlo gratis desde el sitio web de Apple.

Paso 3: selecciona tu iPhone en iTunes

Una vez que haya iniciado iTunes, debería ver su iPhone aparecer en la sección Dispositivos en el lado izquierdo de la pantalla. Haz clic en tu iPhone para seleccionarlo.

Paso 4: Explora los archivos de tu iPhone en iTunes

Una vez seleccionado su iPhone, verá un resumen de su información en la pantalla principal. Desde aquí, puede explorar los archivos de su iPhone, como música, fotos y videos, haciendo clic en las pestañas correspondientes en el lado izquierdo de la pantalla.

Paso 5: Transferir archivos desde la PC al iPhone

Para transferir archivos desde la PC al iPhone, simplemente seleccione el tipo de archivo que desea transferir (por ejemplo, música, fotos o videos) y luego haga clic en el botón “Agregar”. También puede arrastrar y soltar archivos desde su PC a la ventana de iTunes.

Paso 6: sincroniza tu iPhone con iTunes

Una vez que haya agregado los archivos que desea transferir a su iPhone, debe sincronizar su iPhone con iTunes. Para hacer esto, haga clic en el botón “Sincronizar” en la esquina inferior derecha de la ventana de iTunes. Esto transferirá los archivos de su PC a su iPhone.

Paso 7: desconecte su iPhone de su PC

Una vez que se completa la sincronización, puede desconectar de forma segura su iPhone de su PC. Para hacer esto, simplemente haga clic en el botón “Expulsar” al lado de su iPhone en la sección Dispositivos de iTunes y luego desconecte el cable USB de su iPhone.

En conclusión, transferir archivos desde la PC al iPhone es un proceso simple que se puede realizar con unos pocos clics en iTunes. Siguiendo estas instrucciones paso a paso, puede transferir fácilmente archivos entre su PC y iPhone y disfrutar de sus medios mientras viaja.

PC Tutorials

¿Sabía que puede actualizar Windows 7 a Windows 11 a través de la actualización in situ?

Cómo actualizar Windows 7 a Windows 11

Cómo actualizar Windows 7 a Windows 11 : Como sabemos, Microsoft lanzó Windows 11 con muchos requisitos que debemos ajustar y, por supuesto, anteriormente no había forma de actualizar de Windows 7 a Windows 11 excepto desde Windows 10.

Pero recientemente hay un truco interesante que hace que ya no sea imposible, donde resulta que podemos actualizar de Windows 7 a Windows 11 con un truco bastante sencillo.

Puede ver el tutorial en sí mismo en el video de NTDEV a continuación.

Según el video anterior, solo necesita Windows 11 ISO, Windows 10 ISO TH1 (1507) o TH2 (1511) y gimagex _x64. Entonces puedes seguir estos breves pasos:

- Descomprima Windows 10 TH1 o TH2 ISO en la PC

- Copie UpgradeMatrix.xml de ISO descomprimido al escritorio

- Monte ISO Windows 11 y copia install.wim kedalam ISO Windows 10

- A continuación, ejecute la actualización in situ como de costumbre y podrá instalar Windows 11 como de costumbre.

Parece fácil, ¿no? Por favor, inténtelo, tal vez más adelante también escriba un artículo más completo sobre esto en el próximo tutorial.

Vía: NTDEV

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word