Las aplicaciones de Android con más de 250 millones de descargas aún son susceptibles a una vulnerabilidad grave en una biblioteca de Google que se paró en agosto de 2020.

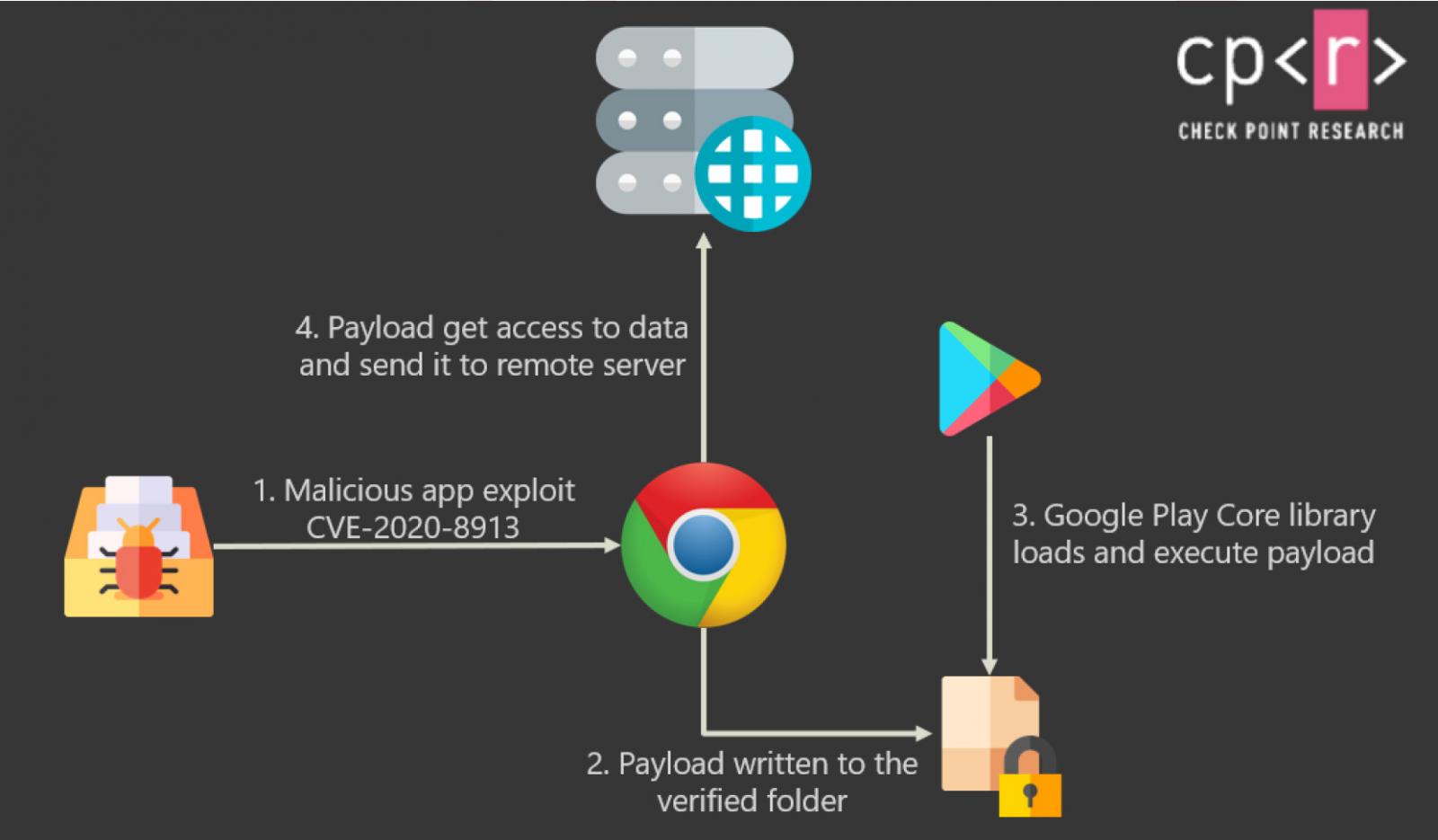

En agosto, la empresa de seguridad de aplicaciones móviles Oversecured descubrió una vulnerabilidad en la biblioteca principal de Google Play que permitía que las aplicaciones maliciosas ejecutaran código en aplicaciones legítimas.

Estos ejecutables maliciosos luego se ejecutarían bajo los permisos de seguridad de la aplicación legítima, lo que le permitiría monitorear y robar los datos ingresados en la aplicación o transmitidos por ella.

Esta biblioteca vulnerable se usa para actualizar los componentes de una aplicación en tiempo de ejecución a través de la API de Google. Esta biblioteca es utilizada por muchas aplicaciones populares, incluidas Chrome, Edge, Facebook, Instagram, WhatsApp y Snapchat.

Rastreada como CVE-2020-8913, la vulnerabilidad recibió una calificación de 8.8 (alta) y Google la corrigió en la versión 1.7.2 de Google Play Core Library.

Muchas aplicaciones continúan usando una versión vulnerable

Los investigadores de Check Point Research han descubierto que todavía hay aplicaciones con millones de instalaciones que utilizan la biblioteca vulnerable más de tres meses después.

“Desde la publicación de esta vulnerabilidad, comenzamos a monitorear aplicaciones vulnerables. Durante el mes de septiembre de 2020, el 13% de las aplicaciones de Google Play analizadas por SandBlast Mobile usaron esta biblioteca, y el 8% de esas aplicaciones tenían una versión vulnerable”, Check Point Research declaró en su informe.

Esto es preocupante, ya que según los investigadores, la vulnerabilidad de la biblioteca principal de Google Play es trivial de explotar.

“Todo lo que necesita hacer es crear una aplicación de” hola mundo “que llame a la intención exportada en la aplicación vulnerable para enviar un archivo a la carpeta de archivos verificados con la ruta transversal del archivo. Luego, siéntese y observe cómo ocurre la magia”. Check Point lo explica.

Fuente: Investigación de Check Point

Para ilustrar lo fácil que es explotar esta vulnerabilidad, Check Point creó un video que lo demuestra en acción, que se muestra a continuación.

A continuación se muestra una lista de algunas de las aplicaciones vulnerables descubiertas por Check Point. Como puede ver, todas estas aplicaciones tienen al menos 1 millón de descargas, con una de hasta 100 millones de descargas.

| Nombre de la aplicación | Versión | Recuento de descargas |

|---|---|---|

| Aloha | 2.23.0 | 1,000,000 |

| ¡Walla! Deportes | 1.8.3.1 | 100.000 |

| XRecorder | 1.4.0.3 | 100.000.000 |

| Hamal | 2.2.2.1 | 1,000,000 |

| IndiaMART | 12.7.4 | 10,000,000 |

| Borde | 45.09.4.5083 | 10,000,000 |

| Grindr | 6.32.0 | 10,000,000 |

| Yango Pro (taxímetro) | 9.56 | 5,000,000 |

| PowerDirector | 7.5.0 | 50.000.000 |

| OkCupid | 47.0.0 | 10,000,000 |

| Equipos | 40.10.1.274 | 1,000,000 |

| Andar de forma vacilante | 5.195.1 | 10,000,000 |

Dado que Google no puede actualizar automáticamente la biblioteca principal de Google Play, los desarrolladores deben descargar manualmente una nueva versión y actualizar sus aplicaciones con ella. Sus aplicaciones seguirán siendo vulnerables y potencialmente explotadas por los actores de amenazas para robar datos y contraseñas o realizar actividades maliciosas hasta que lo hagan.

Desafortunadamente, incluso después de que Check Point notificó a cada uno de los desarrolladores sobre la vulnerabilidad de sus aplicaciones, los investigadores dijeron que solo Viber y Booking lanzaron versiones fijas.

Actualización 3/12/20: Moovit había lanzado una versión actualizada hoy que solucionó la vulnerabilidad y fue eliminada de la lista anterior.