El código de explotación de prueba de concepto y los detalles completos sobre una vulnerabilidad de omisión de seguridad de Kerberos de Windows fueron publicados a principios de esta semana por Jake Karnes, el consultor de seguridad de NetSPI y probador de penetración que informó el error de seguridad a Microsoft.

El error de seguridad rastreado como CVE-2020-17049 y parcheado por Microsoft durante el martes de parches de noviembre de 2020 puede explotarse en lo que el investigador ha denominado ataques Kerberos Bronze Bit .

Karnes proporciona un resumen de alto nivel de la vulnerabilidad y detalles sobre cómo los atacantes pueden explotarla en sistemas Windows vulnerables comprometidos.

También ha publicado una descripción general de bajo nivel del error de seguridad con información adicional sobre el protocolo Kerberos, así como escenarios prácticos de explotación y detalles sobre cómo implementar y usar los ataques Kerberos Bronze Bit.

El lanzamiento del código de explotación de prueba de concepto de Karnes el martes fue impulsado por la publicación de Microsoft de las actualizaciones de seguridad necesarias para mitigar por completo CVE-2020-17049 en servidores vulnerables.

Cómo funciona el ataque Kerberos Bronze Bit

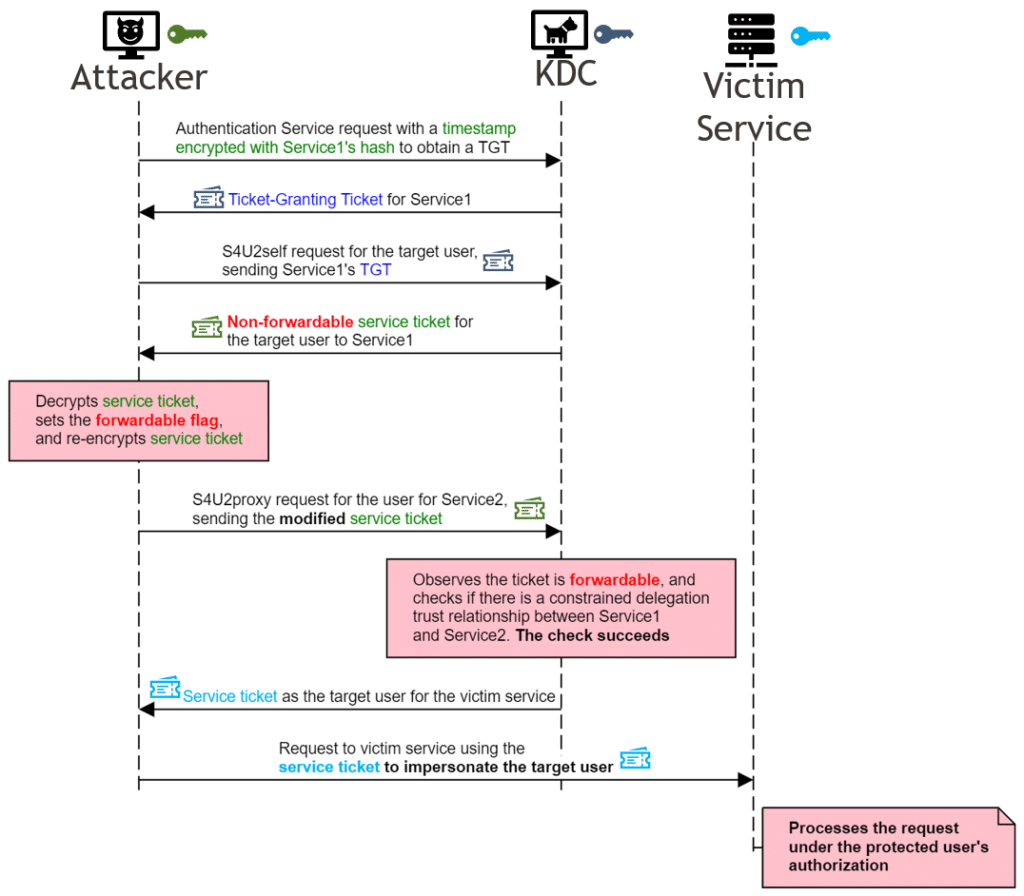

Como explicó Karnes, el ataque Kerberos Bronze Bit abusa de los protocolos S4U2self y S4U2proxy que Microsoft agregó como extensiones del protocolo Kerberos de Active Directory.

El protocolo S4U2self se utiliza en el ataque para obtener el ticket de servicio del usuario objetivo, un ticket posteriormente manipulado “asegurándose de que su bandera de reenvío esté establecida (cambiando el bit” Reenviable “a 1)”.

“El ticket de servicio manipulado se utiliza luego en el protocolo de proxy S4U2 para obtener un ticket de servicio para el usuario objetivo en el servicio objetivo”, dice Karnes.

“Con este ticket de servicio final en la mano, el atacante puede hacerse pasar por el usuario objetivo, enviar solicitudes al servicio objetivo y las solicitudes se procesarán bajo la autoridad del usuario objetivo”.

El exploit CVE-2020-17049 está diseñado para eludir la protección de delegación de Kerberos, lo que permite a los atacantes escalar privilegios, hacerse pasar por usuarios específicos y moverse lateralmente en entornos comprometidos.

“Debido a que esto se logra volteando un solo bit, y en el espíritu de los ataques Golden Ticket y Silver Ticket, lo he llamado el ataque Bronze Bit”, agregó Karnes.

Problemas de autenticación y omisión de seguridad de Kerberos

Microsoft está abordando la vulnerabilidad Bronze Bit en una implementación por etapas de dos fases, con la fase de implementación inicial que comenzó el 8 de diciembre (requiriendo que los administradores habiliten manualmente la aplicación) y una fase de implementación automática a partir del 9 de febrero de 2021.

Las actualizaciones de seguridad iniciales publicadas por Microsoft en noviembre provocaron problemas de autenticación Kerberos en los controladores de dominio empresarial afectados donde se implementaron parches.

Estos problemas incluían problemas de autenticación al usar escenarios S4U y fallas de referencias entre dominios en dispositivos Windows y que no son de Windows para tickets de referencia de Kerberos.

Una semana después de que se emitieron las actualizaciones de seguridad CVE-2020-17049, Microsoft también lanzó actualizaciones opcionales fuera de banda para solucionar los problemas de autenticación de Kerberos en todos los dispositivos Windows afectados.

Microsoft también publicó una guía de parches la misma semana, con información adicional sobre cómo mitigar completamente Bronze Bit.

Para abordar completamente CVE-2020-17049, Microsoft lanzó actualizaciones de seguridad adicionales el martes de parches de diciembre de 2020 que brindan “soluciones para todos los problemas conocidos introducidos originalmente por las actualizaciones de seguridad del 10 de noviembre de 2020”.

“Microsoft recomienda encarecidamente que los clientes que ejecutan cualquiera de estas versiones de Windows Server instalen las actualizaciones y luego sigan los pasos descritos en https://support.microsoft.com/help/4598347 para habilitar la protección completa en los servidores del controlador de dominio”, agregó la compañía. en una actualización del aviso de seguridad CVE-2020-17049 agregado el 8 de diciembre.

Como parte del martes de parches de diciembre de 2020, Microsoft también ha emitido actualizaciones de seguridad para abordar una vulnerabilidad separada de omisión de la función de seguridad de Kerberos (CVE-2020-16996) que afecta a múltiples versiones de Windows Server en una implementación escalonada de dos fases.