Los piratas informáticos han creado un sitio de subastas en la web oscura para vender 250.000 bases de datos robadas de decenas de miles de servidores MySQL vulnerados.

La colección completa tiene un tamaño de siete terabytes y es parte de un negocio de rescate de bases de datos que registró un fuerte aumento desde octubre.

Aumento de los ataques de rescate de bases de datos

En mayo, BleepingComputer informó sobre un atacante que robaba bases de datos SQL de tiendas en línea y amenazaba a las víctimas con que sus datos se harían públicos si no pagaban 0.06 BTC.

Aunque el sitio web del pirata informático en la web clara enumeró solo 31 bases de datos, la cantidad de informes de abuso para la billetera que queda en la nota de rescate fue superior a 200, lo que indica una operación mucho más grande.

Los investigadores de Guardicore monitorearon el esquema durante todo el año y notaron un fuerte aumento en la actividad desde el 3 de octubre.

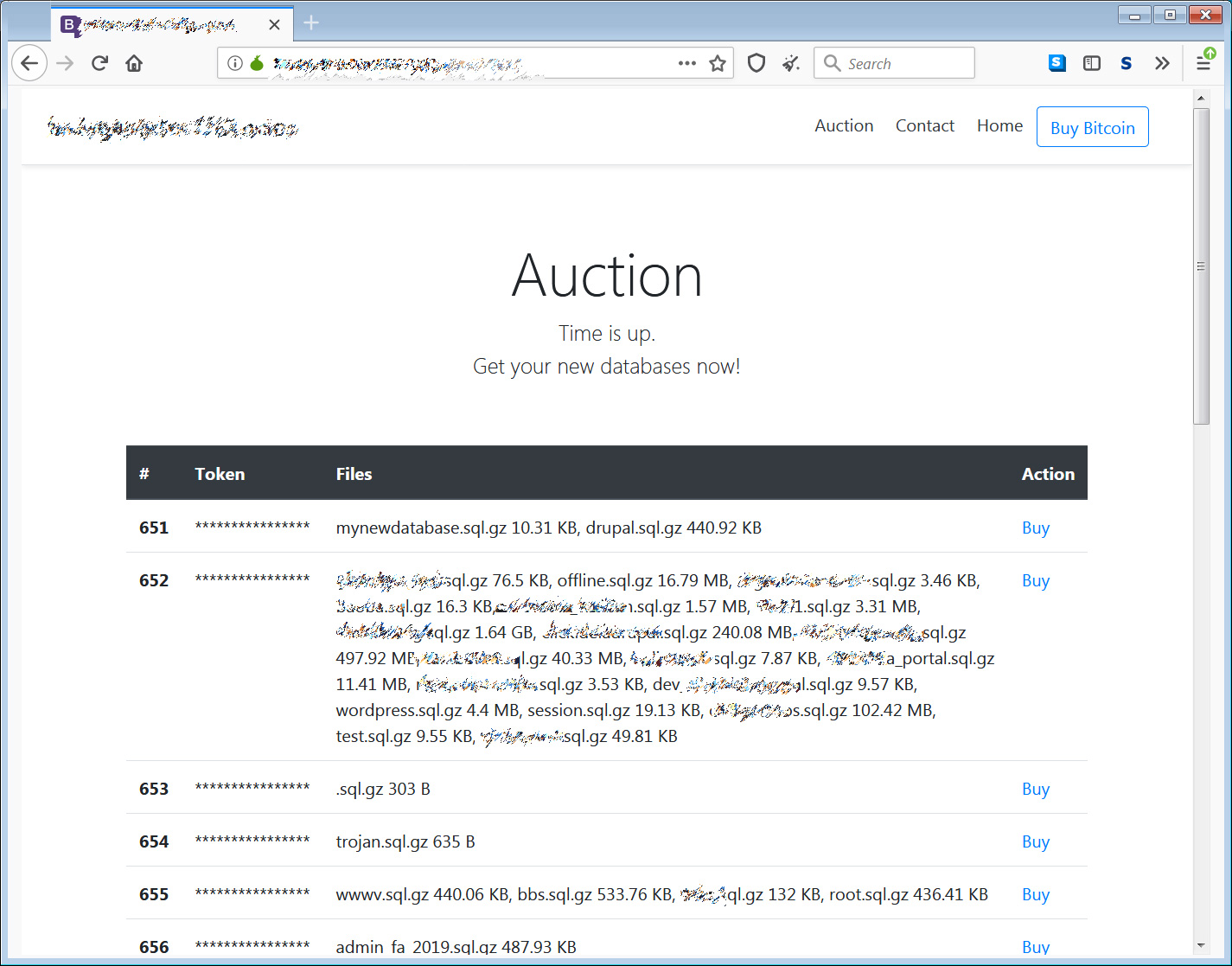

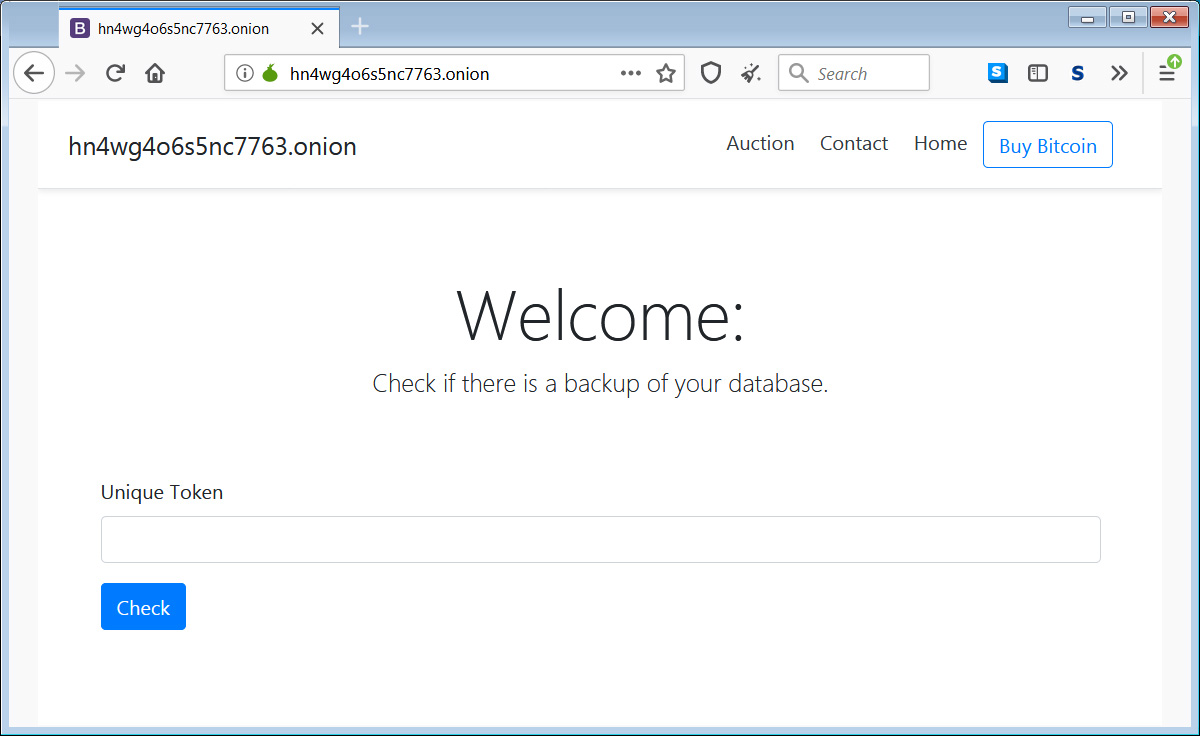

El atacante se ha movido de la web clara a la web oscura, creando un sitio de subastas que enumera 250.000 bases de datos de 83.000 servidores violados que fueron expuestos en la web pública.

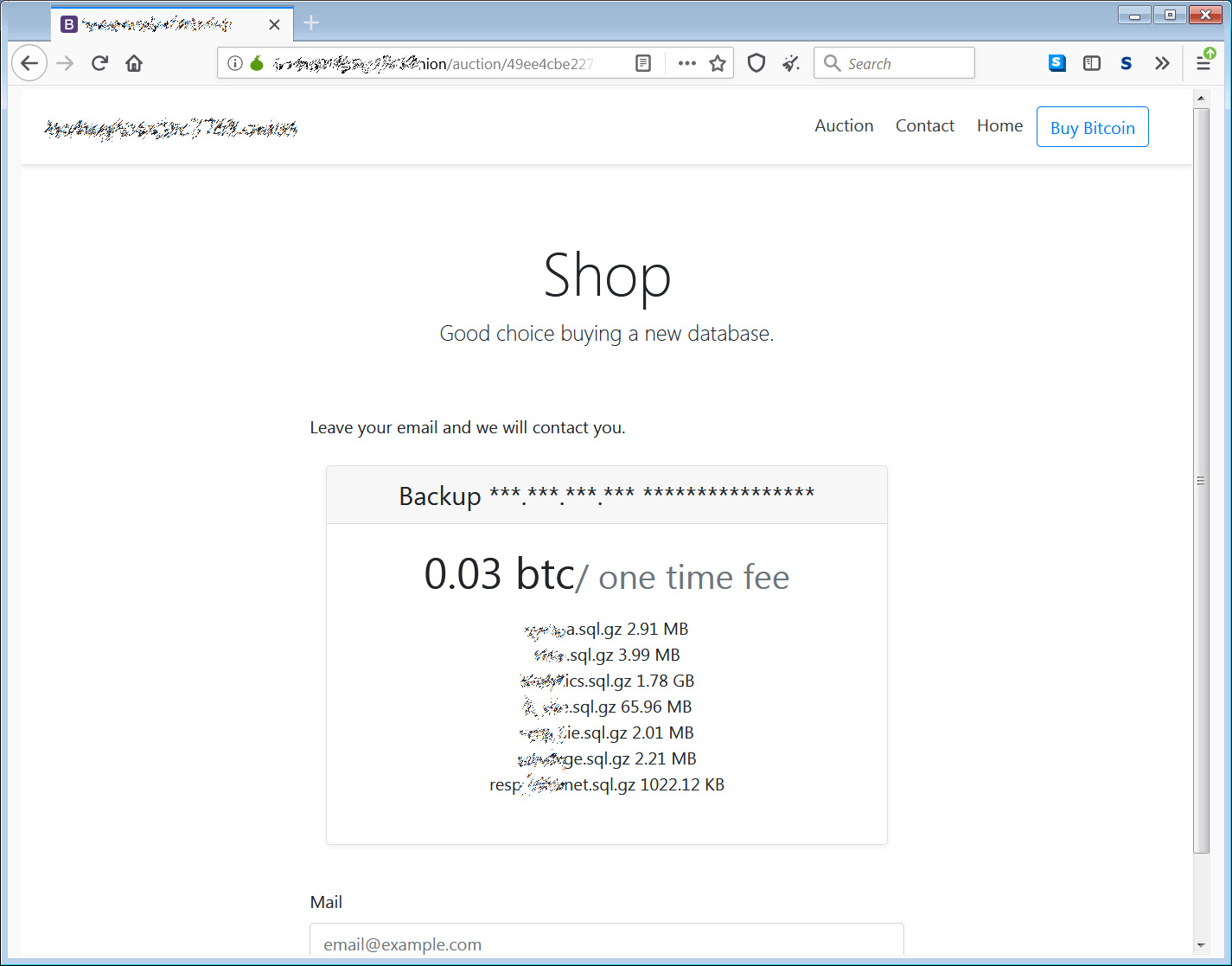

Las bases de datos MySQL vendidas en el sitio de subastas varían de 20 bytes a gigabytes de tamaño, y se ofrecen por la misma cantidad: 0.03 bitcoins o $ 545 a precios actuales.

Según los nombres y tamaños de las bases de datos subastadas, BleepingComputer cree que se trata de ataques automatizados. Esto se debe a que el actor no solo vende grandes bases de datos, sino también bases de datos de prueba y predeterminadas que contienen solo 20 bytes de datos.

En un informe publicado hoy, Guardicore confirma que los datos son el resultado de ataques automatizados no dirigidos que utilizan la fuerza bruta para obtener acceso a los datos.

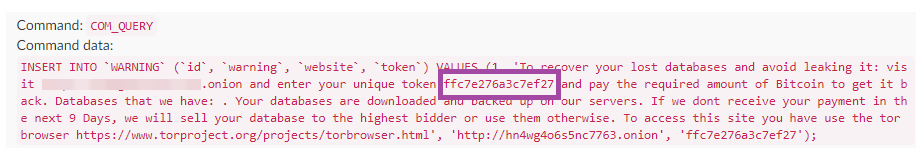

Cuando el actor de la amenaza hackea un servidor MySQL, ejecutará varios comandos que archivan y copian las bases de datos en la infraestructura del atacante, las elimina del servidor de la víctima y luego crea una nota de rescate.

La nota de rescate se crea en una nueva tabla de base de datos titulada “advertencia” que contiene un solo registro.

Este registro tiene instrucciones para la víctima, dirigiéndola al sitio Tor para pagar el rescate y proporcionando un token único para acceder a la página personal.

De acuerdo con los hallazgos de Guardicore, el actor establece la persistencia creando un usuario de puerta trasera (mysqlbackups ‘@’% ‘). Esto les permite volver a poner en peligro el servidor en un momento posterior.

Los investigadores distinguen dos etapas de esta doble campaña de extorsión, que muestran una evolución del operativo.

En el primero, la nota de rescate del atacante tenía una billetera bitcoin donde las víctimas podían enviar dinero para obtener sus bases de datos. La telemetría de Guardicore capturó 63 ataques de este tipo, desde cuatro direcciones IP diferentes.

El sitio de subastas es parte de la segunda etapa de la campaña y sigue la tendencia establecida por las bandas de delincuentes cibernéticos en el negocio del ransomware de cifrado de archivos, como REvil, Netwalker, MountLocker y otros como ellos.

Hablando con BleepingComputer, el investigador de Guardicore, Ophir Harpaz, dice que hay una buena posibilidad de que la evolución de la operación no sea obra del actor inicial.

Aparte del sitio de la fuga, otra pista es que los sistemas de monitoreo de Guardicore registraron diferentes conjuntos de direcciones IP para las dos fases.

En este momento, hay alrededor de cinco millones de servidores MySQL en el mundo a los que se puede acceder a través de la Internet pública. Los ataques automatizados como estos están descubriendo constantemente nuevos objetivos en un intento de violarlos.

Dado que estos se basan en la prueba de credenciales comunes, los administradores deben priorizar el uso de contraseñas únicas y sólidas para las bases de datos con datos importantes.

Los administradores también deben evitar exponer las bases de datos, si es posible, o al menos permitir el acceso a ellas a través de una conexión segura y no pública, y complementar estas defensas con una buena visibilidad de la red.