PC Tutorials

Cisco corrige el nuevo error de ejecución de código crítico de Jabber para Windows

Cisco ha abordado una nueva vulnerabilidad de ejecución remota de código (RCE) de gravedad crítica que afecta a varias versiones de Cisco Jabber para Windows, macOS y plataformas móviles después de parchear un error de seguridad relacionado en septiembre.

Cisco Jabber es una aplicación de escritorio de mensajería instantánea y conferencias web creada con el marco integrado de Chromium (CEF).

La aplicación envía mensajes entre usuarios que utilizan el Protocolo extensible de mensajería y presencia (XMPP) y también les proporciona funciones de presencia y uso compartido de escritorio.

RCE derivado de una mitigación insuficiente

Cisco lanzó actualizaciones de seguridad en septiembre para abordar una vulnerabilidad de seguridad crítica de RCE rastreada como CVE-2020-3495 derivada de un error de Cross-Site Scripting (XSS) en Cisco Jabber.

Desde entonces, los investigadores de Watchcom encontraron una nueva vulnerabilidad RCE con gusanos que informaron CVE-2020-3495 a Cisco después de verificar si el parche de septiembre mitigó completamente CVE-2020-3495.

“Durante esta auditoría, descubrimos que las vulnerabilidades más graves, incluida la vulnerabilidad RCE, no se han mitigado adecuadamente y que los usuarios siguen siendo vulnerables”, dice Watchcom.

“Los parches ya están disponibles e instamos a todos los usuarios de Cisco Jabber a que se actualicen lo antes posible”.

En total, los investigadores informaron cuatro vulnerabilidades de clientes de Cisco Jabber en septiembre y, como encontraron, tres de ellas no fueron mitigadas de manera insuficiente por los parches de Cisco.

Esto les permitió detectar nuevas vulnerabilidades de las que se podría abusar para explotar todas las versiones de Cisco Jabber compatibles actualmente, desde la 12.1 hasta la 12.9.

Vulnerabilidades de gravedad media a crítica

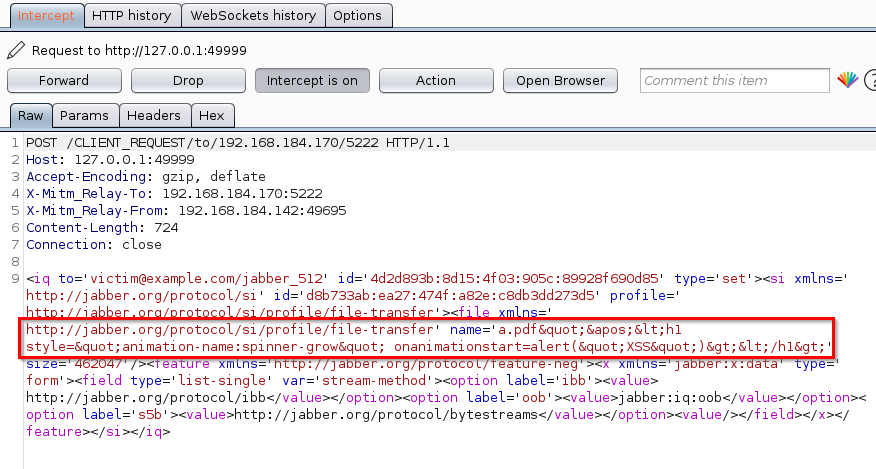

Al igual que la falla anterior, la vulnerabilidad RCE recién descubierta rastreada como CVE-2020-26085 es un error XSS que puede permitir a los atacantes ejecutar código arbitrario de forma remota escapando del sandbox CEF de Cisco Jabber.

Al igual que CVE-2020-3495, también se debe a una validación de entrada incorrecta del contenido de los mensajes entrantes y recibió una puntuación base CVSS de casi un máximo de 9,9.

“Esta vulnerabilidad no requiere la interacción del usuario y se puede manipular, ya que la carga útil se envía a través de un mensaje instantáneo”, dice Watchcom. “Esto significa que se puede utilizar para difundir malware automáticamente sin la interacción del usuario”.

Los investigadores de Watchcom también detectaron un segundo error (CVE-2020-27132), una vulnerabilidad de divulgación de información de robo de hash de contraseña que puede permitir a los atacantes recolectar hash de contraseña NTLM de objetivos que utilizan versiones vulnerables de Cisco Jabber.

La tercera y última vulnerabilidad descubierta al auditar los parches de septiembre de Cisco es causada por un error de inyección de comandos en los controladores de protocolos personalizados de Cisco Jabber que pueden permitir a los atacantes hacerse cargo del navegador integrado en el cliente Cisco Jabber de los objetivos.

“Dado que algunas de las vulnerabilidades se pueden eliminar, las organizaciones deberían considerar la posibilidad de deshabilitar la comunicación con organizaciones externas a través de Cisco Jabber hasta que todos los empleados hayan instalado la actualización”, advierte Watchcom. “Esto se puede hacer desactivando la federación XMPP o configurando una política para la federación XMPP”.

Esto se puede hacer iniciando transferencias de archivos que contienen archivos .exe maliciosos y obligando a las víctimas a aceptarlos mediante un ataque XSS.

Esto permite a los atacantes ejecutar el archivo malicioso en la computadora de un objetivo sin requerir la interacción del usuario.

A continuación se incluye un video de cómo los atacantes podrían usar las vulnerabilidades de Cisco Jabber parcheadas en septiembre de 2020.

Sin embargo, para las vulnerabilidades recién descubiertas, “el código del atacante se agregaría a un mensaje de intercambio de archivos en lugar de a un mensaje normal”, como dijo Olav Sortland Thoresen de Watchcom a BleepingComputer.

Línea de tiempo:

- 2 de septiembre de 2020: Vulnerabilidades originales divulgadas públicamente. Parches lanzados por Cisco.

- 25 de septiembre de 2020: nuevas vulnerabilidades descubiertas e informadas a Cisco PSIRT. Número de caso asignado por Cisco. Problema remitido al equipo de ingeniería de Cisco Jabber.

- 12 de octubre de 2020: Vulnerabilidades confirmadas por Cisco.

- 12 de octubre de 2020-10 de diciembre de 2020: parches desarrollados.

- 10 de diciembre de 2020: parches publicados. Vulnerabilidades divulgadas públicamente.

PC Tutorials

Cómo transferir archivos desde la PC al iPhone sin iTunes

iTunes es una gran herramienta para administrar su música y videos en su iPhone, pero no siempre es la forma más fácil de transferir archivos desde su PC a su iPhone. Si está buscando una forma de transferir archivos desde su PC a su iPhone sin usar iTunes, hay varios métodos disponibles. En este artículo, veremos algunas de las formas más fáciles y eficientes de transferir archivos desde su PC a su iPhone sin iTunes.

Método 1: usar el correo electrónico

Una de las formas más fáciles de transferir archivos desde su PC a su iPhone es a través del correo electrónico. Este método es simple y no requiere software adicional. Para transferir archivos mediante el correo electrónico, simplemente adjunte el archivo a un correo electrónico, envíese el correo electrónico a usted mismo y luego abra el correo electrónico en su iPhone y guarde el archivo adjunto. Este método funciona mejor para archivos más pequeños, ya que los archivos más grandes pueden tardar un poco en descargarse en su iPhone.

Método 2: Uso de Dropbox

Otra excelente manera de transferir archivos desde su PC a su iPhone sin iTunes es mediante el uso de Dropbox. Dropbox es un servicio de almacenamiento de archivos basado en la nube que le permite acceder a sus archivos desde cualquier dispositivo con conexión a Internet. Para usar Dropbox para transferir archivos desde su PC a su iPhone, simplemente cargue el archivo en su cuenta de Dropbox en su PC y luego descárguelo en su iPhone usando la aplicación de Dropbox. Este método es mejor para archivos más grandes, ya que te permite acceder al archivo en tu iPhone sin tener que esperar a que se descargue.

Método 3: Usar Airdrop

Airdrop es una característica de los dispositivos Apple que le permite transferir archivos de forma rápida y sencilla de un dispositivo Apple a otro sin necesidad de una conexión a Internet. Para usar Airdrop para transferir archivos desde su PC a su iPhone, simplemente abra la función Airdrop en su Mac y seleccione el archivo que desea transferir. Luego, abra Airdrop en su iPhone y seleccione su Mac de la lista de dispositivos disponibles. Luego, el archivo se transferirá a su iPhone.

Método 4: uso de software de terceros

Si está buscando una solución más completa para transferir archivos desde su PC a su iPhone sin iTunes, existen varias opciones de software de terceros disponibles. Algunas opciones populares incluyen iMazing, AnyTrans y WALTR 2. Estos programas le permiten transferir archivos de todo tipo, incluidos música, videos y documentos, y generalmente ofrecen una interfaz más fácil de usar en comparación con iTunes.

Paso 5: Descarga e instala la aplicación “iMazing” en tu PC

iMazing es un software que te permite transferir archivos entre tu PC y iPhone sin usar iTunes. Es un software fácil de usar que es fácil de usar. Puede descargar la aplicación iMazing desde el sitio web oficial de forma gratuita. Una vez que haya descargado la aplicación, instálela en su PC.

Paso 6: transfiera archivos desde su PC a su iPhone

Para transferir archivos desde su PC a su iPhone, haga clic en la opción “Sistema de archivos” en la aplicación iMazing. Desde allí, puede buscar y seleccionar los archivos que desea transferir a su iPhone. Una vez que haya seleccionado los archivos, haga clic en el botón “Copiar al dispositivo” y comenzará el proceso de transferencia.

Conclusión:

Hay varios métodos disponibles para transferir archivos desde su PC a su iPhone sin iTunes. Ya sea que elija usar el correo electrónico, Dropbox, Airdrop o una solución de software de terceros, el proceso de transferencia de archivos desde su PC a su iPhone puede ser rápido y fácil. Con estos métodos, puede transferir fácilmente archivos desde su PC a su iPhone sin la molestia de iTunes.

PC Tutorials

Cómo Transferir Archivos De Pc A iPhone Paso A Paso

A medida que la tecnología continúa avanzando, las personas ahora tienen una gama más amplia de opciones para transferir archivos de un dispositivo a otro. Sin embargo, la transferencia de archivos desde una PC a un iPhone aún puede ser un proceso confuso para muchos usuarios. En este artículo, proporcionaremos una guía paso a paso sobre cómo transferir archivos desde la PC al iPhone, lo que lo convierte en un proceso fácil y sin complicaciones para todos.

Paso 1: conecta tu iPhone a tu PC

El primer paso para transferir archivos de PC a iPhone es conectar su iPhone a su PC. Para hacer esto, simplemente use el cable USB que viene con su iPhone y conéctelo a un puerto USB en su computadora. Una vez que su iPhone esté conectado a su computadora, verá un mensaje en su iPhone que le pedirá que confíe en la computadora. Toca “Confiar” para continuar.

Paso 2: Inicie iTunes en su PC

Una vez que su iPhone esté conectado a su computadora, inicie iTunes en su PC. iTunes es un reproductor y biblioteca multimedia que le permite administrar su iPhone y transferir archivos entre los dos dispositivos. Si no tiene iTunes instalado en su computadora, puede descargarlo gratis desde el sitio web de Apple.

Paso 3: selecciona tu iPhone en iTunes

Una vez que haya iniciado iTunes, debería ver su iPhone aparecer en la sección Dispositivos en el lado izquierdo de la pantalla. Haz clic en tu iPhone para seleccionarlo.

Paso 4: Explora los archivos de tu iPhone en iTunes

Una vez seleccionado su iPhone, verá un resumen de su información en la pantalla principal. Desde aquí, puede explorar los archivos de su iPhone, como música, fotos y videos, haciendo clic en las pestañas correspondientes en el lado izquierdo de la pantalla.

Paso 5: Transferir archivos desde la PC al iPhone

Para transferir archivos desde la PC al iPhone, simplemente seleccione el tipo de archivo que desea transferir (por ejemplo, música, fotos o videos) y luego haga clic en el botón “Agregar”. También puede arrastrar y soltar archivos desde su PC a la ventana de iTunes.

Paso 6: sincroniza tu iPhone con iTunes

Una vez que haya agregado los archivos que desea transferir a su iPhone, debe sincronizar su iPhone con iTunes. Para hacer esto, haga clic en el botón “Sincronizar” en la esquina inferior derecha de la ventana de iTunes. Esto transferirá los archivos de su PC a su iPhone.

Paso 7: desconecte su iPhone de su PC

Una vez que se completa la sincronización, puede desconectar de forma segura su iPhone de su PC. Para hacer esto, simplemente haga clic en el botón “Expulsar” al lado de su iPhone en la sección Dispositivos de iTunes y luego desconecte el cable USB de su iPhone.

En conclusión, transferir archivos desde la PC al iPhone es un proceso simple que se puede realizar con unos pocos clics en iTunes. Siguiendo estas instrucciones paso a paso, puede transferir fácilmente archivos entre su PC y iPhone y disfrutar de sus medios mientras viaja.

PC Tutorials

¿Sabía que puede actualizar Windows 7 a Windows 11 a través de la actualización in situ?

Cómo actualizar Windows 7 a Windows 11

Cómo actualizar Windows 7 a Windows 11 : Como sabemos, Microsoft lanzó Windows 11 con muchos requisitos que debemos ajustar y, por supuesto, anteriormente no había forma de actualizar de Windows 7 a Windows 11 excepto desde Windows 10.

Pero recientemente hay un truco interesante que hace que ya no sea imposible, donde resulta que podemos actualizar de Windows 7 a Windows 11 con un truco bastante sencillo.

Puede ver el tutorial en sí mismo en el video de NTDEV a continuación.

Según el video anterior, solo necesita Windows 11 ISO, Windows 10 ISO TH1 (1507) o TH2 (1511) y gimagex _x64. Entonces puedes seguir estos breves pasos:

- Descomprima Windows 10 TH1 o TH2 ISO en la PC

- Copie UpgradeMatrix.xml de ISO descomprimido al escritorio

- Monte ISO Windows 11 y copia install.wim kedalam ISO Windows 10

- A continuación, ejecute la actualización in situ como de costumbre y podrá instalar Windows 11 como de costumbre.

Parece fácil, ¿no? Por favor, inténtelo, tal vez más adelante también escriba un artículo más completo sobre esto en el próximo tutorial.

Vía: NTDEV

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word