Los actores de amenazas detrás de una campaña mundial de fraude bancario móvil en curso pudieron robar millones de varios bancos de EE. UU. Y la UE, necesitando solo unos días para cada ataque.

Para hacer eso, los atacantes utilizaron enormes granjas de emuladores que les ayudaron a acceder a miles de cuentas pirateadas (comprometidas después de ataques de phishing o malware) utilizando dispositivos móviles falsificados.

Si bien los emuladores no son herramientas maliciosas, el grupo detrás de esta campaña los utilizó con fines maliciosos emulando dispositivos comprometidos o configurando lo que parecían nuevos dispositivos recogidos por los propietarios de las cuentas comprometidas.

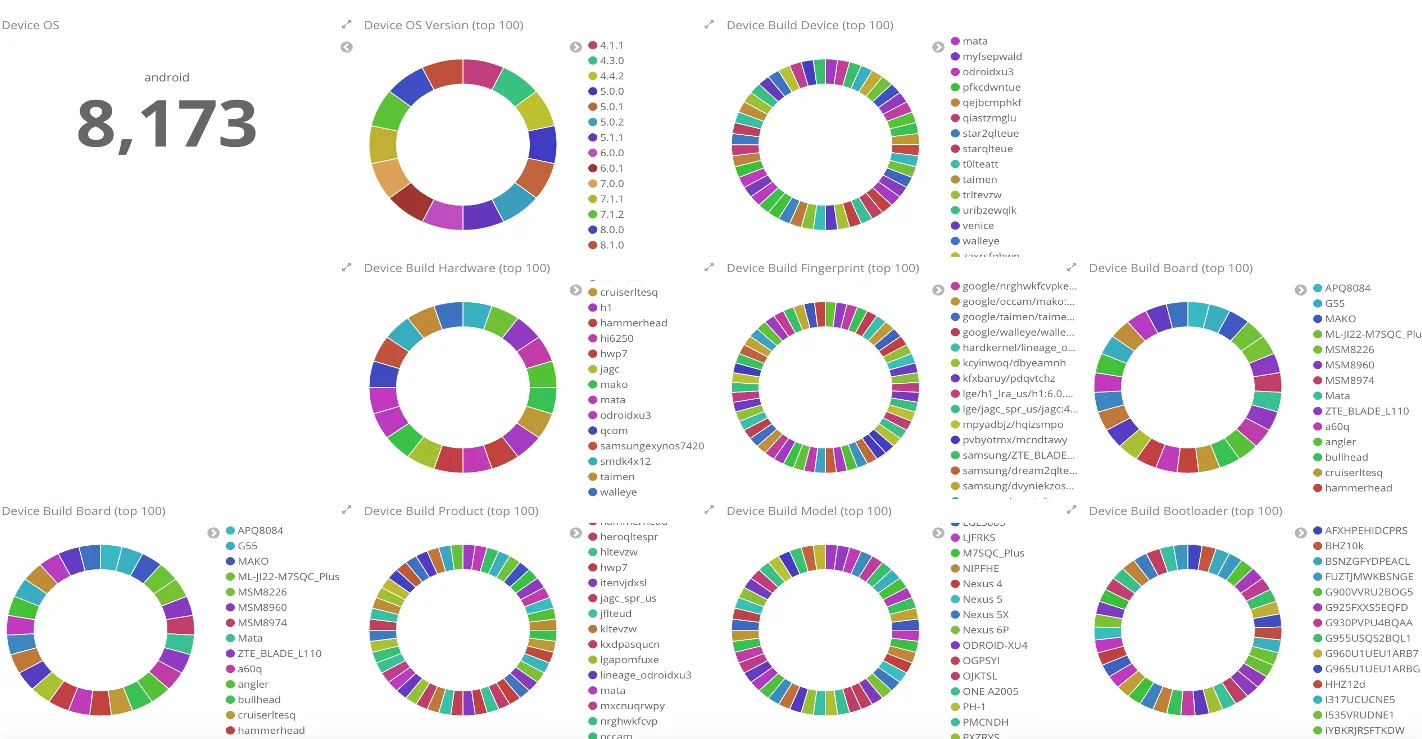

Para configurar los dispositivos emulados, los atacantes utilizaron una herramienta dedicada capaz de alimentar especificaciones de dispositivos de una base de datos de dispositivos previamente comprometidos, haciendo coincidir cada uno de los dispositivos falsificados con las credenciales bancarias del titular de la cuenta.

La granja de emuladores móviles incluso pudo falsificar la ubicación GPS de un dispositivo comprometido utilizando servicios de red privada virtual (VPN) para ocultar la actividad maliciosa del banco.

“La escala de esta operación es una que nunca se había visto antes, en algunos casos, se utilizaron más de 20 emuladores en la suplantación de más de 16.000 dispositivos comprometidos”, revelaron los investigadores de IBM Trusteer Shachar Gritzman y Limor Kessem en un informe publicado hoy. .

“Los atacantes usan estos emuladores para acceder repetidamente a miles de cuentas de clientes y terminan robando millones de dólares en cuestión de unos pocos días en cada caso. Después de una juerga, los atacantes cierran la operación, borran los rastros y se preparan para el próximo ataque “.

La banda de delitos informáticos, un grupo con acceso a desarrolladores de malware móvil y altamente capacitado en fraude y lavado de dinero similar a las bandas TrickBot y Evil Corp, pudo llevar a cabo múltiples ataques sin ser detectados a través de la toma de control de la cuenta móvil utilizando:

- Acceso a los nombres de usuario y contraseñas de los titulares de cuentas

- Acceso a identificadores de dispositivos y datos probablemente recopilados a través de dispositivos móviles comprometidos.

- Cierta capacidad para obtener contenido de mensajes SMS .

- Un entorno de automatización personalizado diseñado para aplicaciones específicas y el flujo lógico de eventos para aprobar transacciones.

- Un conjunto de emuladores móviles virtuales , docenas en cada caso, para amplificar la capacidad de falsificar una mayor cantidad de dispositivos y alternar entre otros nuevos rápidamente y a escala.

- Scripts de interceptación de red personalizados que se comunicaron con la API de la aplicación de destino. Estas intercepciones enviaron transacciones y también monitorearon las comunicaciones para garantizar que no se detectara el fraude.

Durante los ataques, el grupo supervisó la actividad de las cuentas bancarias comprometidas en tiempo real para asegurarse de que no se detectaran sus intentos de fraude.

Si algo salía mal y su ataque estaba en peligro de quedar expuesto, podían actuar en tiempo real a las advertencias enviadas a sus servidores de comando y control, ya sea modificando sus tácticas o cerrando abruptamente la operación y eliminando inmediatamente cualquier rastro.

Después de que los investigadores de IBM Trusteer detectaran la campaña, el grupo de delitos informáticos no detuvo los ataques, sino que actualizó sus tácticas, lo que es “indicativo de una operación en curso que está perfeccionando el proceso de fraude bancario móvil”.

“Esta operación de fraude móvil logró automatizar el proceso de acceder a las cuentas, iniciar una transacción, recibir y robar un segundo factor (SMS en este caso) y en muchos casos usar esos códigos para completar transacciones ilícitas”, dice el informe de IBM Trusteer.

“Las fuentes de datos, los scripts y las aplicaciones personalizadas que creó la banda fluyeron en un proceso automatizado que proporcionó una velocidad que les permitió robar millones de dólares de cada banco víctima en cuestión de días”.

Para defenderse de futuros ataques utilizando las mismas tácticas, debe evitar rootear o hacer jailbreak a sus dispositivos, mantenerlos actualizados en todo momento, solo instalar aplicaciones de tiendas de aplicaciones oficiales y desarrolladores legítimos.

Además, nunca debe dar curso a preguntas o información recibida a través de mensajes de texto no solicitados y siempre verificar los extractos bancarios para detectar actividades sospechosas.