El software de gestión y supervisión de TI Orion de SolarWinds se ha utilizado en un ataque a la cadena de suministro que ha provocado la infracción del gobierno y empresas de alto perfil que utilizan un malware denominado SUNBURST o Solorigate.

La lista de víctimas de este ataque a gran escala, coordinada por lo que Microsoft y FireEye consideran hackers estatales, incluye varias agencias federales como el Tesoro de EE. UU. Y la Administración Nacional de Información y Telecomunicaciones (NTIA) de EE. UU., Según informó Reuters por primera vez. .

La lista de clientes de SolarWinds (con más de 300.000 clientes en todo el mundo) incluye más de 425 de las empresas Fortune 500 de EE. UU., Las diez principales empresas de telecomunicaciones de EE. UU., Cientos de universidades y facultades, las cinco ramas del ejército de EE. UU., El Pentágono de EE. UU., El Departamento de Estado, la NASA. , NSA, Postal Service, NOAA, Departamento de Justicia y la Oficina del Presidente de los Estados Unidos.

DHS-CISA también ha emitido una alerta durante el fin de semana advirtiendo sobre la explotación activa de las versiones troyanizadas del software SolarWinds Orion Platform que los atacantes utilizan para implementar una puerta trasera en servidores no parcheados a través del mecanismo de actualización.

“Somos conscientes de una vulnerabilidad potencial que, si está presente, se cree que está relacionada con las actualizaciones que se publicaron entre marzo y junio de 2020 para nuestros productos de monitoreo Orion”, dijo a BleepingComputer Kevin Thompson, presidente y director ejecutivo de SolarWinds.

“Creemos que esta vulnerabilidad es el resultado de un ataque manual, dirigido y altamente sofisticado a la cadena de suministro por parte de un estado-nación.

“Actuamos en estrecha coordinación con FireEye, el Buró Federal de Investigaciones, la comunidad de inteligencia y otras fuerzas del orden para investigar estos asuntos. Como tal, estamos limitados en cuanto a lo que podemos compartir en este momento”.

Los ataques apuntan a gobiernos y organizaciones privadas

Esta campaña en curso comenzó ya en la primavera de 2020 (a partir de marzo de 2020, cuando las primeras versiones de SolarWinds Orion se vieron comprometidas) y sus objetivos incluyen, entre otros, el robo de datos.

Los piratas informáticos del estado-nación que coordinaron estos ataques probablemente hayan estado activos en redes comprometidas desde entonces, dado que los primeros objetivos pirateados se descubrieron en diciembre.

El grupo de piratería detrás del ataque a la cadena de suministro de SolarWinds está centrando sus ataques contra una gran variedad de objetivos mundiales, incluidos “entidades gubernamentales, de consultoría, tecnología, telecomunicaciones y extractivas en América del Norte, Europa, Asia y Oriente Medio”.

“Anticipamos que habrá víctimas adicionales en otros países y verticales”, dijo ayer FireEye.

“FireEye ha notificado a todas las entidades que sabemos que están afectadas”, dijo la compañía, confirmando que los piratas informáticos de los estados nacionales que violaron sus sistemas (rastreados como UNC2452) son los mismos que abusan del software comercial Orion de SolarWinds.

Microsoft también publicó un blog y una guía para que los clientes se defiendan de estos ataques en curso, lo que también confirma la naturaleza de estado-nación del grupo de piratería detrás del compromiso SolarWinds Orion.

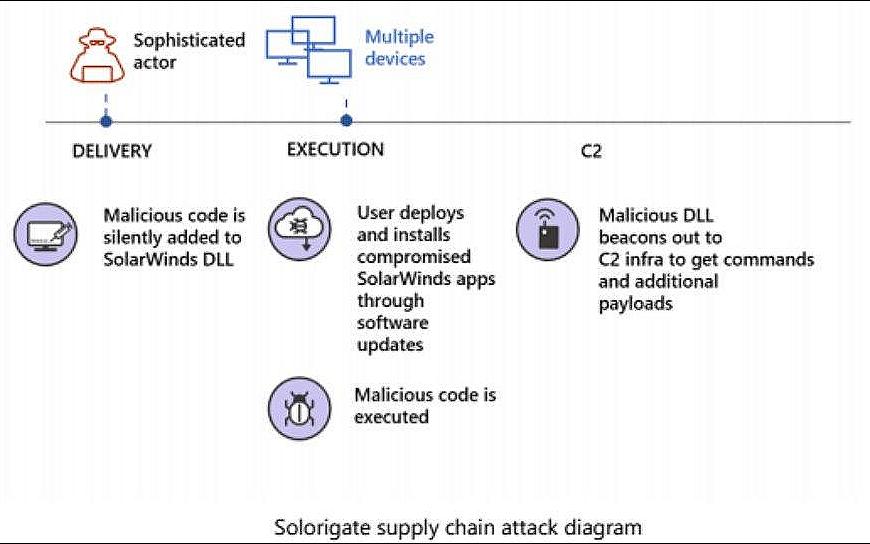

Como explicó Microsoft, los ataques comienzan con “una intrusión a través de código malicioso en el producto SolarWinds Orion” después de que se implementan actualizaciones troyanas que proporcionan una puerta trasera (rastreada como SUNBURST por FireEye y Solorigate por Microsoft) en los sistemas de los objetivos.

“Al actualizar la aplicación SolarWinds, el código de puerta trasera incorporado se carga antes de que se ejecute el código legítimo”, dijo Microsoft.

“Se engaña a las organizaciones haciéndoles creer que no se ha producido ninguna actividad maliciosa y que el programa o la aplicación que depende de las bibliotecas se está comportando como se esperaba”.

“Esto da como resultado que el atacante se establezca en la red, que el atacante puede utilizar para obtener credenciales elevadas.

Una vez dentro de la red de la víctima, los actores de la amenaza están elevando los privilegios a una cuenta de administrador global u obtienen acceso al certificado de firma de token SAML confiable de la víctima.

Esto les permite hacerse pasar por cualquier cuenta o usuario de la red, “incluidas las cuentas con muchos privilegios”.

Hotfix disponible

SolarWinds ha lanzado Orion Platform versión 2020.2.1 HF 1 para permitir a los administradores proteger los sistemas que ejecutan versiones comprometidas (desde 2019.4 HF 5 hasta 2020.2.1, lanzadas entre marzo de 2020 y junio de 2020).

“Le recomendamos que actualice a la versión 2020.2.1 HF 1 de Orion Platform lo antes posible para garantizar la seguridad de su entorno”, se lee en el aviso de seguridad de SolarWinds. “La última versión está disponible en el Portal del cliente de SolarWinds”.

“Se prevé que una versión de revisión adicional, 2020.2.1 HF 2, esté disponible el martes 15 de diciembre de 2020.

“Recomendamos que todos los clientes actualicen a la versión 2020.2.1 HF 2 una vez que esté disponible, ya que la versión 2020.2.1 HF 2 reemplaza el componente comprometido y proporciona varias mejoras de seguridad adicionales”.

La compañía también proporciona información adicional de mitigación y refuerzo para aquellos que no pueden aplicar inmediatamente la revisión en servidores vulnerables.

“Los pasos de mitigación principales incluyen tener su plataforma Orion instalada detrás de firewalls, deshabilitar el acceso a Internet para la plataforma Orion y limitar los puertos y conexiones a solo lo que es necesario”, dijo SolarWinds.