Microsoft advirtió sobre una campaña en curso que impulsa un nuevo malware de secuestro de navegador y robo de credenciales denominado Adrozek que, en su punto máximo, pudo hacerse cargo de más de 30,000 dispositivos todos los días.

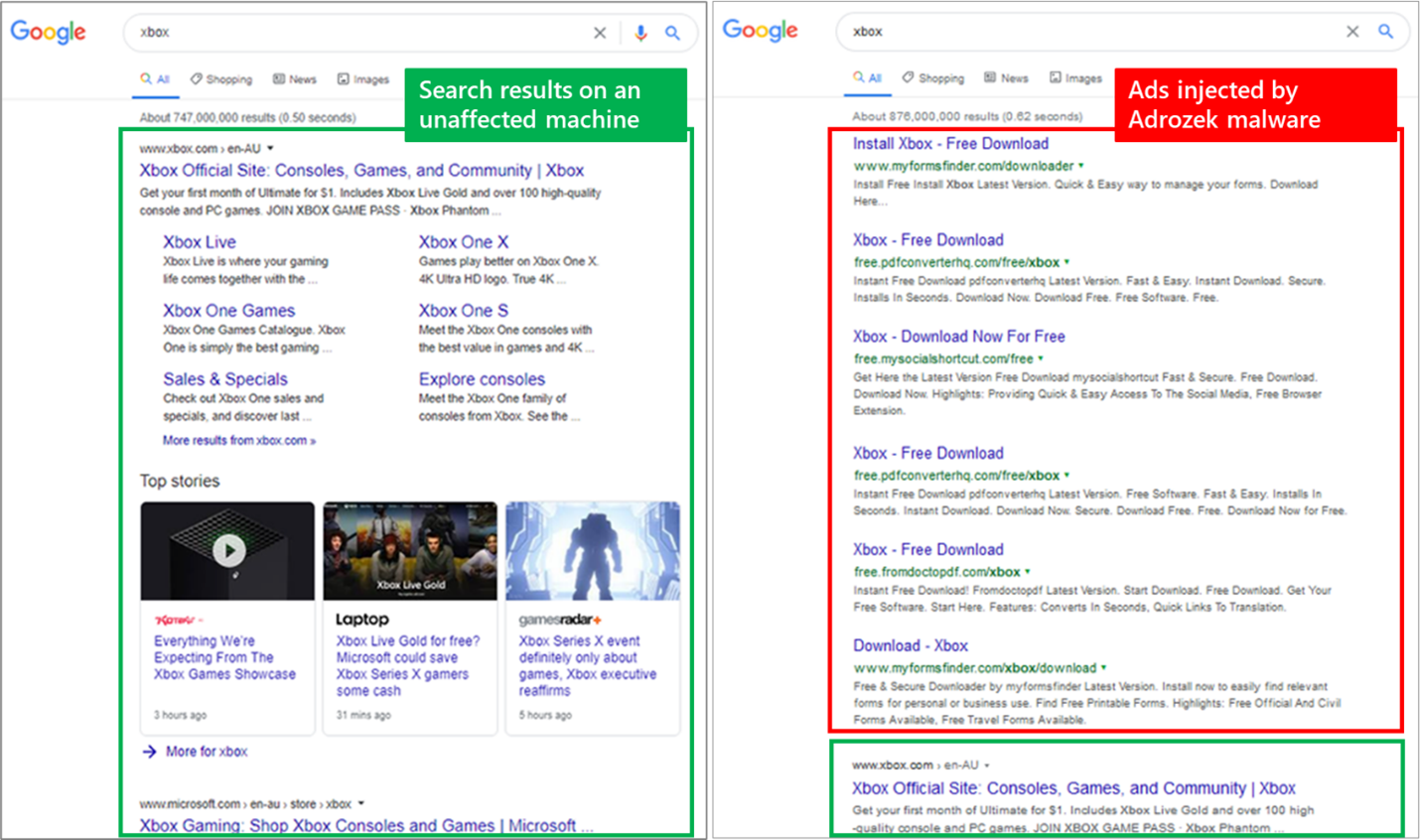

En computadoras comprometidas, Adrozek inyecta anuncios en las páginas de resultados del motor de búsqueda y puede secuestrar Microsoft Edge, Google Chrome, Yandex Browser y Mozilla Firefox.

El malware utiliza scripts maliciosos descargados de servidores controlados por sus operadores para inyectar anuncios después de alterar la configuración y los componentes del navegador web secuestrado.

“Se recomienda a los usuarios finales que encuentren esta amenaza en sus dispositivos que vuelvan a instalar sus navegadores”, dijo el equipo de investigación de Microsoft 365 Defender.

“Si no se detecta y bloquea, Adrozek agrega extensiones de navegador, modifica una DLL específica por navegador de destino y cambia la configuración del navegador para insertar anuncios adicionales no autorizados en páginas web, a menudo además de anuncios legítimos de motores de búsqueda”.

Si bien Microsoft aún no ha encontrado evidencia de que Adrozek se esté utilizando para enviar malware a las computadoras de sus víctimas a través de los anuncios inyectados, esto puede suceder en cualquier momento.

Los atacantes pueden cambiar fácilmente para infectar sus objetivos con cargas útiles maliciosas adicionales o vender su acceso para la entrega de malware a otras bandas de delitos informáticos.

“Los atacantes de Adrozek, sin embargo, operan de la forma en que lo hacen otros modificadores del navegador, que consiste en ganar dinero a través de programas publicitarios afiliados, que pagan por el tráfico de referencia a ciertos sitios web”, agregó Microsoft.

“El efecto deseado es que los usuarios, que buscan determinadas palabras clave, hagan clic inadvertidamente en estos anuncios insertados con malware, que conducen a páginas afiliadas.

“Los atacantes ganan a través de programas de publicidad afiliados, que pagan por la cantidad de tráfico referido a las páginas afiliadas patrocinadas”.

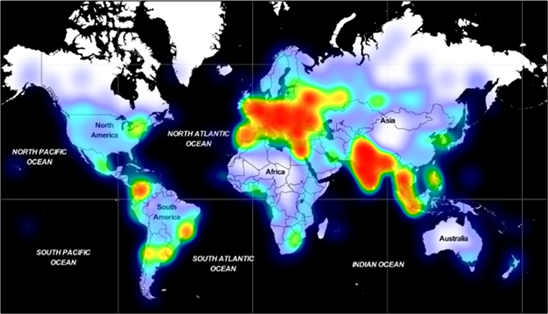

Cientos de miles de dispositivos infectados

En total, esta campaña en curso ha utilizado hasta ahora 159 dominios para alojar “un promedio de 17.300 URL únicas” que entregaron más de 15.300 muestras de malware polimórfico a dispositivos comprometidos, lo que llevó a que se implementaran cientos de miles de muestras en dispositivos infectados de mayo a septiembre de 2020.

Al ver que esta campaña masiva aún está activa y se extiende a nuevas computadoras cada día, la infraestructura de Adrozek aún se está expandiendo y agregando nuevos dominios de host que se utilizan para inyectar cargas útiles de malware nuevas y únicas.

“La infraestructura de distribución también es muy dinámica. Algunos de los dominios estuvieron activos solo por un día, mientras que otros estuvieron activos por más tiempo, hasta 120 días”, dijo Microsoft.

“Curiosamente, vimos que algunos de los dominios distribuían archivos limpios como Process Explorer, probablemente un intento de los atacantes de mejorar la reputación de sus dominios y URL, y evadir las protecciones basadas en la red”.

Capacidades de Adrozek

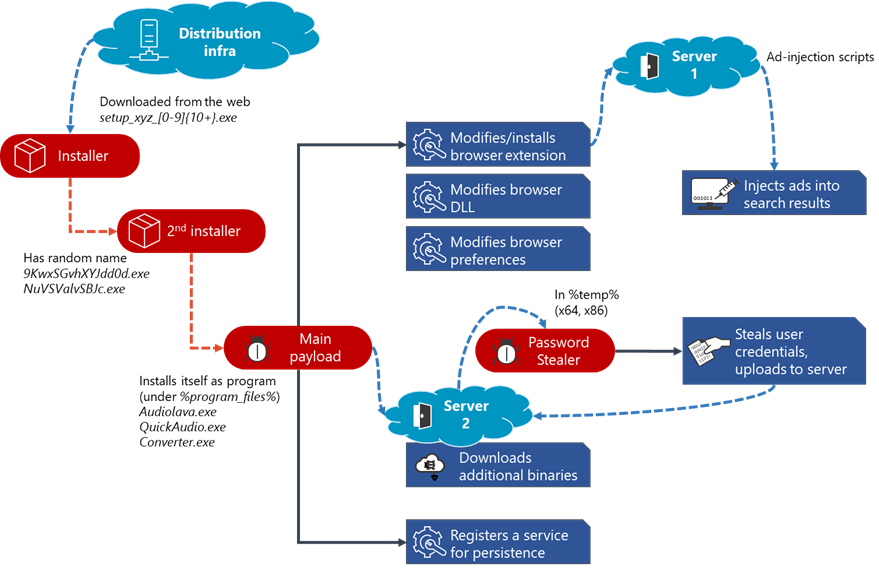

Entre mayo y septiembre de 2020, los atacantes detrás de la campaña de malware Adrozek infectaron sus objetivos a través de descargas no autorizadas cuando aterrizaron en uno de los 159 dominios utilizados para impulsar cientos de miles de muestras de Adrozek.

Al ser una cepa de malware polimórfico, Adrozek también evitará la detección y también facilita a sus operadores la implementación de grandes volúmenes de nuevas muestras en su infraestructura de entrega.

“Si bien muchos de los dominios alojaban decenas de miles de URL, algunos tenían más de 100.000 URL únicas, y uno albergaba casi 250.000”, añadió Microsoft.

“Esta enorme infraestructura refleja cuán decididos están los atacantes a mantener operativa esta campaña”.

Las víctimas reciben un ejecutable malicioso muy ofuscado que se guarda en la carpeta% temp% de la computadora, un binario que luego suelta e instala la carga útil principal camuflada como un software de audio legítimo en Archivos de programa.

Después de ser instalado en el dispositivo, Adrozek comenzará a agregar los scripts maliciosos que usa para inyectar anuncios en varias extensiones dirigidas a cada uno de los navegadores que secuestra.

El malware desactivará los controles de seguridad en Microsoft Edge y otros navegadores web basados en Chromium, desactivará la navegación segura y habilitará las extensiones secuestradas en modo incógnito.

También desactivará las actualizaciones automáticas del navegador en las computadoras infectadas para asegurarse de que los componentes del navegador secuestrados no se restauren a una versión limpia.

Adrozek gana persistencia al agregar entradas de registro y crear un nuevo servicio de Windows llamado “Servicio principal” para que la carga útil de malware principal se inicie automáticamente al iniciar el sistema.

En los sistemas donde está instalado Mozilla Firefox, Adrozek también robará credenciales de usuario cifradas del perfil de Firefox de las víctimas, credenciales que luego descifrará y enviará a sus operadores.

“Con esta función adicional, Adrozek se distingue de otros modificadores de navegador y demuestra que no existen las amenazas de baja prioridad o no urgentes”, concluyó Microsoft.

“Y si bien el objetivo principal del malware es inyectar anuncios y derivar tráfico a ciertos sitios web, la cadena de ataque implica un comportamiento sofisticado que permite a los atacantes afianzarse firmemente en un dispositivo”.