Se está llevando a cabo una campaña de phishing masiva que pretende ser una confirmación de pedido de Subway y distribuye el notorio malware TrickBot.

TrickBot es una infección de malware troyano comúnmente distribuida a través de campañas de phishing o instalada por otro malware.

Cuando se instala, TrickBot realiza una variedad de comportamientos maliciosos, incluida la propagación a través de una red, el robo de credenciales guardadas en navegadores, el robo de bases de datos de servicios de Active Directory, el robo de cookies y claves OpenSSH, el robo de credenciales de RDP, VNC y PuTTY, y mucho más.

Peor aún, TrickBot se asocia con operadores de ransomware, como Ryuk, para acceder a una red comprometida para implementar ransomware.

La campaña de phishing de Subway está muy dirigida

Hoy, BleepingComputer recibió una alerta sobre una nueva campaña de phishing que se hace pasar por confirmaciones de pedidos de Subway dirigidas a personas del Reino Unido.

Lo preocupante de estos correos electrónicos de phishing es que incluyen el nombre del usuario, y algunos usuarios informan que los están enviando a correos electrónicos que solo se utilizan para Subway. Este ataque puede indicar una violación de datos en Subway UK que permitió a los actores de la amenaza obtener acceso a los nombres y direcciones de correo electrónico de los clientes.

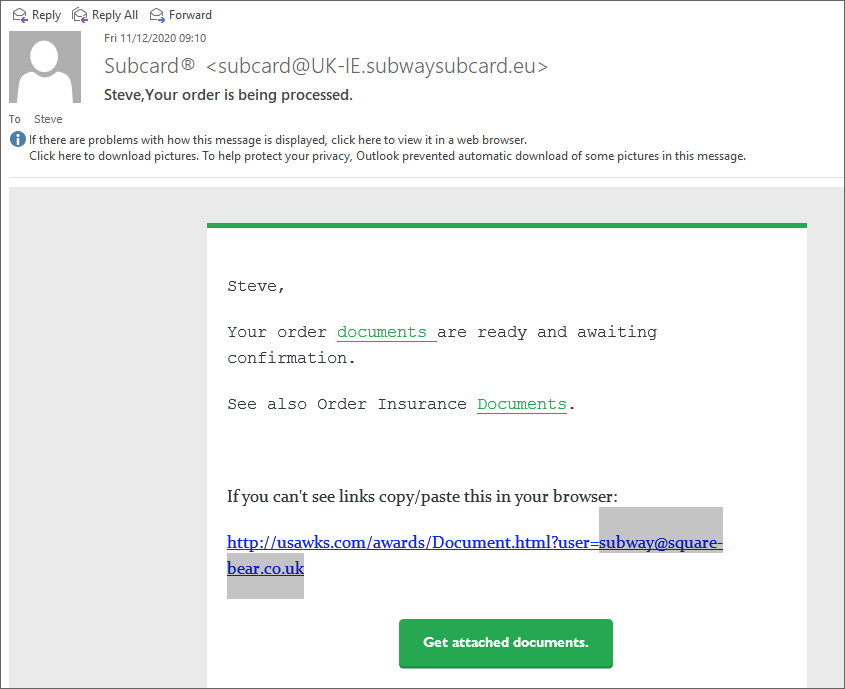

Estos correos electrónicos de suplantación de identidad de Subway son asuntos de correo electrónico como “Su pedido se está procesando” y “Hemos recibido su pedido” e indican que es de Subcard ([email protected]), como se muestra a continuación.

Estos correos electrónicos son extraños ya que le dicen al usuario que haga clic en varios enlaces ya que sus “documentos de pedido están listos y esperando confirmación”. Parece mucho trabajo pedir un sándwich.

Fuente: Twitter

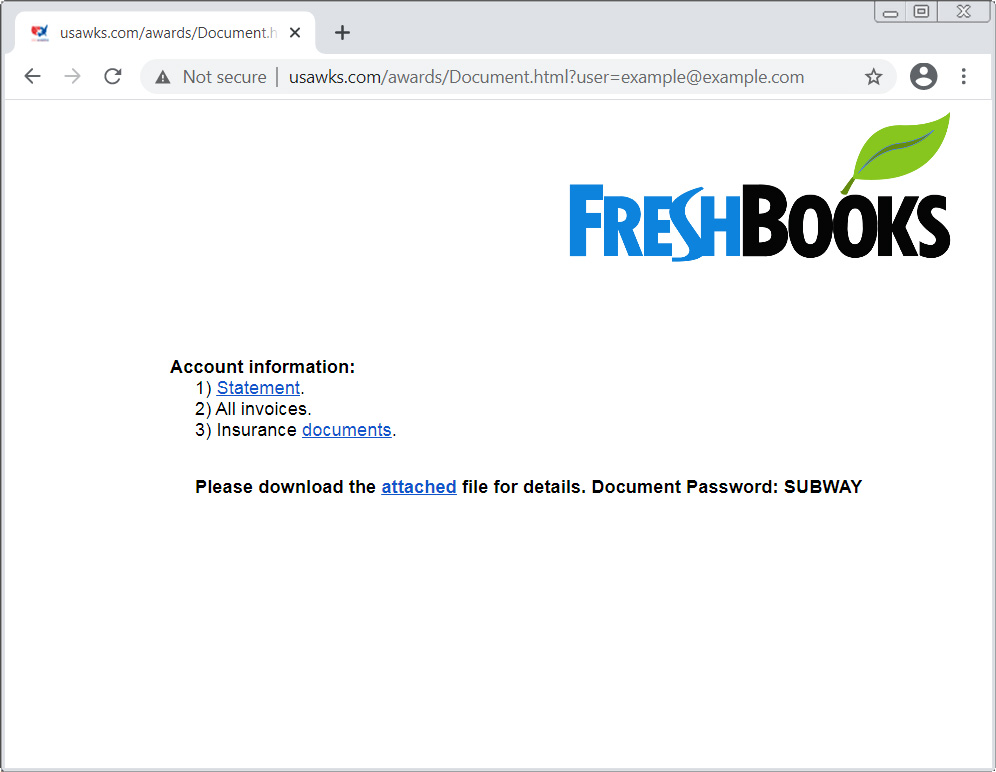

Estos enlaces conducen a varios sitios web pirateados que lo llevarán a una página de phishing de ‘FreshBooks’ cuando haga clic en ellos. Al hacer clic en cualquiera de los enlaces de esta página de destino, se descargará una hoja de cálculo de Excel.

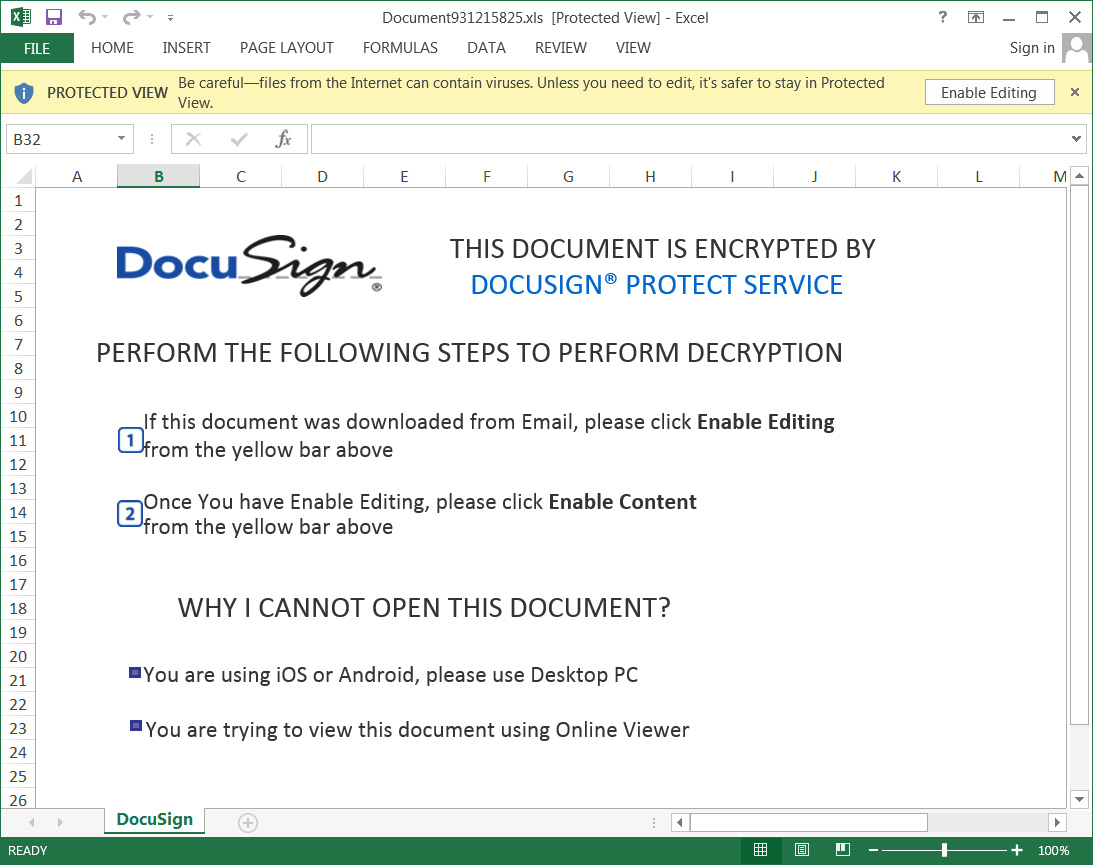

Dependiendo de la variante del correo electrónico de phishing que recibió, la hoja de cálculo de Excel puede estar protegida con contraseña. Una vez que se ingresa la contraseña, se muestra un archivo adjunto de phishing de DocuSign falso y malicioso. Este documento indica que hay un problema al obtener una vista previa del documento, y debe hacer clic en ‘Habilitar edición’ y ‘Habilitar contenido’ para verlo.

Si un destinatario habilita el contenido, también habilitará macros maliciosas incrustadas en la hoja de cálculo de Excel que descargan e instalan la última versión del malware TrickBot.

El malware TrickBot descargado es una DLL [VirusTotal] que se inyectará en el ejecutable legítimo wermgr.exe (Informe de problemas de Windows) de Windows directamente desde la memoria utilizando el código del proyecto ‘MemoryModule’.

Al ejecutarse dentro de Wermgr.exe, puede evitar la detección del software de seguridad y parecerá un proceso legítimo en el Administrador de tareas.

Si recibió este correo electrónico y accidentalmente descargó y abrió el documento malicioso, asegúrese de realizar un análisis completo de su computadora con software antivirus y limpie todo lo que encuentre.

BleepingComputer intentó comunicarse con el contacto de prensa de Subway acerca de una violación de datos, pero nuestro correo electrónico recibió un error.