Las instituciones educativas K-12 en los EE. UU. Están siendo atacadas por actores maliciosos por extorsión, robo de datos e interrupción general de la actividad normal. La tendencia continuará durante el año académico 2020/2021.

La alerta proviene de la Oficina Federal de Investigaciones (FBI), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) según informes de instituciones K-12 que incurren en ataques cibernéticos.

Ataques de ransomware

En un aviso conjunto hoy, las tres agencias gubernamentales advierten que el ransomware, la entrega de malware y los ataques DDoS son las principales amenazas para las instituciones educativas K-12.

Los ataques de ransomware en el sector de la educación han aumentado al comienzo del año escolar, y los ciberdelincuentes roban datos y amenazan con filtrarlos a menos que se pague el rescate (como en el caso de los objetivos en el sector empresarial y la industria).

“En agosto y septiembre, el 57% de los incidentes de ransomware informados a la MS-ISAC involucraron a escuelas K-12, en comparación con el 28% de todos los incidentes de ransomware informados de enero a julio” – FBI, CISA, MS-ISAC joint advisory

Según los datos agregados de informes de incidentes de código abierto y de terceros, las familias de ransomware más frecuentes que afectaron a las instituciones K-12 entre enero y septiembre fueron Ryuk, Maze, Nefilim, AKO y REvil.

Ataques oportunistas

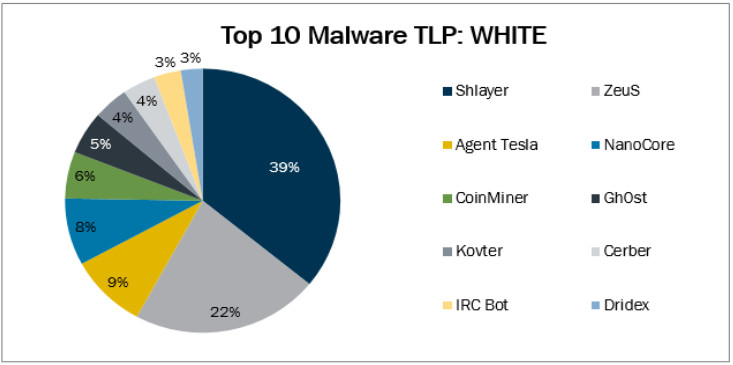

Los ataques no dirigidos contra este sector generaron múltiples cepas de malware, siendo las más comunes Shalyer, ZeuS, Agent Tesla, NanoCore y mineros de criptomonedas.

Malware Shlayer para macOS que sigue evolucionando. Recientemente, sus autores idearon un truco que evita el escaneo de Apple en busca de códigos maliciosos y problemas de firma de códigos en el software que se ejecuta en macOS 10.15 (Catalina) y versiones posteriores.

El año pasado, las soluciones de seguridad de Kaspersky para Mac detectaron Shlayer en 1 de cada 10 sistemas y esta cepa de malware representó el 30% de todas las detecciones en las computadoras Apple.

ZeuS es un troyano de larga data (detectado por primera vez en 2007) que se ha convertido en un ladrón de información (información bancaria / financiera, credenciales).

El agente Tesla y NanoCore son herramientas de acceso remoto y ladrones de información estándar, ambas una herramienta común en el fraude de compromiso de correo electrónico empresarial (BEC).

Los mineros de monedas, aunque no son maliciosos, pueden ralentizar los sistemas y aumentar la energía debido al aumento de energía requerido por la actividad minera.

Interrupciones de actividad

La alerta del FBI, CISA y MS-ISAC también advierte sobre incidentes DDoS que causan interrupciones en las operaciones normales en el sector K-12.

Esto se hace eco de un informe de Check Point a mediados de septiembre sobre un aumento de estos ataques contra instituciones educativas y académicas.

Las tres agencias de EE. UU. Dicen que la razón detrás del aumento de la incidencia de estos ataques es la disponibilidad de servicios DDoS contratados que permiten que “cualquier actor cibernético malicioso motivado lleve a cabo ataques disruptivos independientemente del nivel de experiencia”.

Las interrupciones de la actividad también fueron causadas por usuarios no invitados que asistieron a sesiones de video en el aula para acosar verbalmente a estudiantes y maestros, mostrar material inapropiado (contenido violento, pornográfico) y doxear a los participantes.

Esto fue posible accediendo a las reuniones desde enlaces expuestos al público o a usuarios externos, o engañando a los anfitriones para que aceptaran su participación utilizando los nombres de los estudiantes.

Otros riesgos y mitigaciones

El FBI, CISA y MS-ISAC también destacan los riesgos relacionados con la ingeniería social a través de phishing, typosquatting de dominio, contra estudiantes, padres, profesores, personal de TI u otras personas involucradas en el aprendizaje a distancia.

Los ciberdelincuentes podrían utilizar estos ataques para obtener información de identificación personal, contraseñas, atraer a los usuarios a sitios web maliciosos o distribuir malware.

Defenderse contra la mayoría de los ataques requiere poco esfuerzo. En la mayoría de los casos, la aplicación de actualizaciones de software con prontitud, la corrección de la configuración incorrecta, el uso de contraseñas sólidas y únicas, la habilitación de la autenticación multifactor y la desactivación de puertos que no son necesarios debería mantener a raya a la mayoría de los ciberdelincuentes.

La alerta del gobierno proporciona un conjunto completo de acciones que las instituciones educativas K-12 deben tomar, junto con las firmas Snort que CISA creó para detectar y proteger contra ataques con malware observado; las reglas deben complementar otros métodos de defensa.