PC Tutorials

Por qué el chip M1 de Apple podría ser una amenaza real para Intel y AMD

La semana pasada, Apple lanzó su M1 SoC. Construido alrededor de la misma CPU A14 que el último iPhone, el M1 es la primera arquitectura de CPU que no es x86 que desafía a empresas como AMD e Intel en más de una década. Desde entonces, ha habido muchos intercambios sobre el chip Apple M1, su comparación relativa con AMD e Intel, y lo que varias pruebas sintéticas podrían (o no pudieron) decirnos sobre el rendimiento relativo. Hemos tomado la posición de que el M1 en sí mismo no va a colapsar la participación de mercado de Intel y AMD, pero que representa una seria amenaza para ambas compañías a largo plazo.

Hasta ahora, solo hemos discutido esa teoría con referencia a puntos de referencia sintéticos recientes. Hablemos ahora del panorama general.

La razón por la que el M1 es una amenaza para Intel y AMD no es que Apple vaya a consumir repentinamente el mercado de PC. Es probable que la ganancia neta de participación de mercado de Mac sea de un solo dígito a corto plazo.

El problema para AMD e Intel es lo que representa el M1. Por primera vez en 15 años, una empresa sin una licencia x86 está construyendo un microprocesador de consumo que compite de manera plausible con los chips x86. Si Apple mantiene o mejora su posición en relación con Intel y AMD, otras empresas con licencias ARM se van a dar cuenta. Nvidia, que ha comprado ARM pendiente de la aprobación del regulador, sin duda lo notará. Si ARM puede superar a x86, todo el ecosistema de WinTel es vulnerable de una manera que no lo ha sido desde los albores de la informática personal.

Intel y AMD no habían tenido que preocuparse anteriormente por lo que estaban haciendo los fabricantes de CPU que no eran x86. Si el M1 de Apple y los seguimientos inevitables para diferentes segmentos del mercado comienzan a perder la participación de mercado de x86, todos, incluidos los OEM que actualmente fabrican PC x86, lo notarán. Microsoft pudo haber tenido la espalda de Intel alguna vez, pero bajo Satya Nadella, la compañía ha pivotado fuertemente hacia la nube y los servicios basados en la nube. Si Microsoft está dispuesto a integrar Linux ampliamente en su propio sistema operativo, no le importará si Windows se ejecuta en ARM o x86. La amenaza a largo plazo para Intel y AMD es la pérdida de mentes compartidas, márgenes y poder de mercado si x86 ya no se considera la mejor opción de procesador automático. Si eso sucede, será debido a las acciones de múltiples firmas, no solo de Apple. Y no, a pesar del marketing de Apple, el M1 actual no es más rápido que el 98 por ciento de los portátiles. Rápido, sí, pero no tan rápido.

¿Qué hace que el M1 sea más probable que cualquier producto que hayamos visto antes para iniciar este tipo de transformación? Este es mi razonamiento.

A finales de 2004, una empresa de placas base llamada DFI lanzó al mercado una placa de sobremesa que era compatible con el Pentium M. Este Pentium M en particular se llamaba Dothan y estaba basado en el Pentium III, no en la arquitectura “Netburst” del Pentium 4 de Intel. El P3 Coppermine de 180nm engendró al Tualatin de 130nm, que engendró a Banias, que engendró a Dothan.

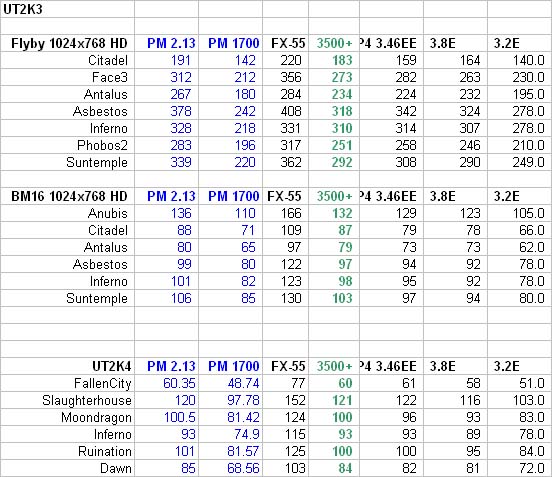

La plataforma DFI 855GME-MGF no se mantuvo a la altura de las plataformas FX y P4 del día, en términos de soporte de funciones. Puede leer mi revisión original del chip y la plataforma aquí, a través de Internet Archive, aunque necesitará usar los botones de “Página siguiente” para navegar, y prácticamente todas las imágenes desaparecieron. Una página que sobrevivió, sin embargo, es la tabla de Unreal Tournament 2003 y 2004 los resultados.

Permítanme volver a familiarizarlos con lo que estamos viendo aquí: PM significa Pentium M, probado a 2.13GHz y 1.7GHz. El FX-55 es el Athlon 64 de un solo núcleo de AMD con memoria de doble canal a 2.6GHz. El 3500+ es un Athlon 64 3500+ en Socket 939 de doble canal a 2.2GHz, mientras que el P4 3.46EE, 3.8E y 3.2E son todos Pentium 4 basados en Prescott. Estos también tienen RAM de doble canal.

La placa base DFI en cuestión prácticamente no tenía soporte para overclocking y no había forma de usar nada más que el pequeño ventilador y disipador de calor incluidos. En estos resultados, el Pentium M es el único sistema limitado a RAM de un solo canal, y el único sistema atascado con AGP. Todos estos problemas no obstante, el Pentium M fue un artista maldito fuerte. Cruza espadas con el P4 3.46EE y supera al 3500+ (frecuencia de reloj de 2,2 GHz) a pesar de que el Athlon 64 3500+ tiene un controlador de memoria integrado y RAM de doble canal.

Para resumir su rendimiento general: incluso cuando se hizo overclock, Dothan no ganó todos los puntos de referencia y quedó muy por detrás de P4 y K8 en ciertas cargas de trabajo de codificación multimedia que no se muestran arriba. Las pruebas de ramificación que caben en su caché fueron un gran caso de prueba para Dothan; las aplicaciones que dependían del ancho de banda de la memoria principal o que dependían de SSE3 no favorecían al chip. Uno de los lugares donde se destacó el núcleo, sin embargo, fue el poder. Aquí está, erm, yo, escribiendo hace 16 años:

Tech Report tiene una revisión antigua de esta placa base que sobrevivió con sus imágenes intactas, así que si quieres comprobar sus cifras, encontrarás los datos allí. Me gustaría citar la conclusión de esa revisión: “Sin embargo, overclockeado a 2.4GHz en un bus de 533MHz, el Pentium M se vuelve francamente aterrador, eclipsando el desempeño del Athlon 64 4000+ a través de muchas de nuestras pruebas, incluyendo juegos. “

No era solo una sombra. Fue un presagio. Aproximadamente 18 meses después, Core 2 Duo, con nombre en código Conroe, llegó al escritorio y exilió a AMD a 11 años en el desierto. Dothan fue el Silver Surfer del Galactus de Conroe, si quieres usar una metáfora de Marvel.

Actualmente existen múltiples paralelismos entre Dothan y el M1. Al igual que el M1, Dothan no ganó todos los puntos de referencia. Al igual que el M1, Dothan tenía ciertas limitaciones: no era compatible con SSE3, PCIe o RAM de doble canal. Carecía del controlador de memoria integrado que tenía AMD, y carecía del Hyper-Threading que Prescott y Northwood habían usado con buenos resultados.

En última instancia, nada de eso importaba en comparación con el excelente rendimiento por vatio del Pentium M. A largo plazo, el diseño demostró ser capaz de superar a cualquier otro competidor en el mercado. Al comparar el M1 con las CPU actuales de Intel y AMD, es sorprendente lo cerca que se superponen los patrones.

Nuevamente, vemos que las CPU x86 de gama alta avanzan con TDP más altos en los puntos de referencia de un solo subproceso. La brecha entre x86 y M1 no es lo suficientemente grande como para compensar el hecho de que los chips Intel y AMD de gama alta llevan 10-16 núcleos, mientras que el M1 es un chip 4 + 4. Con suficiente velocidad de reloj, margen térmico y núcleos, x86 triunfa. Se podría decir exactamente lo mismo del FX-55 y varios Prescott en relación con el Pentium M.

Existe una tendencia en la industria de las CPU que sugiere que las CPU de alta eficiencia con mejor rendimiento por vatio tienden a escalar a niveles de rendimiento absoluto más altos que los chips de baja eficiencia con un rendimiento más bajo por vatio. Debido a que las curvas de potencia de la CPU no son lineales, los últimos cientos de MHz de reloj son, con mucho, los más caros en términos de potencia y térmicas, y la curva se vuelve más pronunciada a medida que se acerca a 5 GHz. Esto significa que puede ser más eficiente mejorar IPC mediante la creación de recursos adicionales en la matriz y la reducción del reloj, aunque las nuevas unidades funcionales también cuestan energía.

No sabemos lo suficiente sobre el M1 para hacer predicciones sobre qué tan alto puede cronometrar, pero los datos de eficiencia que ya hemos escuchado sugieren que Apple tiene al menos cierto margen para quemar energía y ganar frecuencia. Lo más probable es que construya un SoC más grande, con más núcleos de CPU. No es una locura imaginar un chip M x de clase de estación de trabajo con cachés más grandes y 16-32 núcleos grandes en los próximos 18-36 meses. Podríamos ver 6-16 SoC de núcleo de CPU (derivados de FireStorm o del A15) dentro de un año.

Podemos suponer que el nodo de 5 nm de TSMC continuará madurando y que sus velocidades de reloj mejorarán. Podemos suponer que Apple considerará todas las palancas y diales estándar que los fabricantes de CPU suelen ajustar para mejorar el rendimiento en los sobres de potencia de escritorio, como cachés más grandes y relojes más altos. Cuanto más eficiente sea el M1 en la línea de base, más espacio tiene Apple para experimentar con varios métodos para mejorar su rendimiento. En este momento, Apple tiene ventajas en rendimiento por vatio y consumo de energía absoluto en muchas aplicaciones, y ahí es exactamente donde me gustaría estar si quisiera destronar a x86 a largo plazo.

De cualquier manera, el problema para ambas empresas no es el M1 en sí. Son los hermanos mayores del M1 los que Apple utilizará para sus productos de gama alta y la voluntad de los consumidores y los OEM de avanzar hacia plataformas con una mejor duración de la batería y un mayor rendimiento.

AMD e Intel están razonablemente bien posicionados para luchar contra el M1, aunque por diferentes razones. AMD es más débil en dispositivos móviles que Intel, pero tiene una narrativa asesina de mejora constante que la lleva desde principios de 2017 hasta la actualidad. Las piezas móviles Zen 3 de AMD mejorarán su propio rendimiento frente al M1 cuando aparezcan el próximo año. Siempre que continúe ejecutándose en Zen 4, y Zen 4 mantenga las mejoras en marcha, AMD tiene pocos problemas.

Intel, mientras tanto, está en muy buena forma en este momento. Si bien se ha enfrentado a sus propios problemas de fabricación, el actual M1 de Apple se centra en el mercado móvil, e Intel recientemente actualizó los dispositivos móviles con Tiger Lake. Si Apple hubiera enviado hardware TGL, Intel no miraría tan atrás como lo hace en relación con otros productos de Apple. A corto plazo, la pregunta es cómo podría compararse la versión de escritorio / estación de trabajo del M1 con los Xeons de gama alta cuando Apple lleva el chip a las estaciones de trabajo. A largo plazo, la gran pregunta para Intel y sus socios OEM restantes es cómo va la transición móvil de 7 nm.

Si Intel puede continuar ofreciendo el tipo de mejoras que ha obtenido de Ice Lake y ahora las transiciones de Tiger Lake, tendrá su propia historia de mejora de la que hablar. El peligro aquí es que 7nm se retrasa aún más o si la empresa se ve obligada a subcontratar su fabuloso trabajo de vanguardia. Intel no intentará recuperar a Apple, ese barco ha zarpado, pero querrá absolutamente asegurarse de que ciertos fabricantes de equipos originales tengan sus propias historias positivas que contar sobre la duración y el rendimiento de la batería, incluso en comparación con los sistemas impulsados por ARM.

El M1 no es mágico. No es más rápido que x86 solo por ser un núcleo ARM; Los núcleos con licencia estándar de ARM no se acercan al rendimiento de una CPU x86. Apple se ha distanciado de la tecnología x86 a través de años de cuidadoso trabajo. A pesar de esto, no está garantizado que Intel y / o AMD pierdan esta pelea.

Pero no se equivoque, será una pelea. Nada sobre las térmicas, el tamaño de la matriz, el consumo de energía o el recuento de núcleos del M1 sugiere que Apple no pueda seguir escalando este chip. Nada sugiere que haya llegado al final de su potencial o que el IPC del núcleo no pueda seguir mejorando. Por lo general, diría que deberíamos esperar una actualización anual, pero dado que Apple está planeando una transición completa a ARM el próximo año, podría suceder más rápido que eso. Sin embargo, para esta época del próximo año, la compañía debería tener una línea completa de productos en computadoras de escritorio y portátiles, a menos que retrase su cronograma de transición publicado.

La última vez que vimos una comparación tan desigual entre un gran competidor prometedor y otras dos microarquitecturas de alto rendimiento y menos eficientes, el recién llegado y sus hijos dominaron el mercado durante 11 años. No asuma que el M1 va a ganar automáticamente esta pelea. Pero tenga en cuenta que esta es la primera salva de Apple, no la última.

Ahora lea :

PC Tutorials

Cómo transferir archivos desde la PC al iPhone sin iTunes

iTunes es una gran herramienta para administrar su música y videos en su iPhone, pero no siempre es la forma más fácil de transferir archivos desde su PC a su iPhone. Si está buscando una forma de transferir archivos desde su PC a su iPhone sin usar iTunes, hay varios métodos disponibles. En este artículo, veremos algunas de las formas más fáciles y eficientes de transferir archivos desde su PC a su iPhone sin iTunes.

Método 1: usar el correo electrónico

Una de las formas más fáciles de transferir archivos desde su PC a su iPhone es a través del correo electrónico. Este método es simple y no requiere software adicional. Para transferir archivos mediante el correo electrónico, simplemente adjunte el archivo a un correo electrónico, envíese el correo electrónico a usted mismo y luego abra el correo electrónico en su iPhone y guarde el archivo adjunto. Este método funciona mejor para archivos más pequeños, ya que los archivos más grandes pueden tardar un poco en descargarse en su iPhone.

Método 2: Uso de Dropbox

Otra excelente manera de transferir archivos desde su PC a su iPhone sin iTunes es mediante el uso de Dropbox. Dropbox es un servicio de almacenamiento de archivos basado en la nube que le permite acceder a sus archivos desde cualquier dispositivo con conexión a Internet. Para usar Dropbox para transferir archivos desde su PC a su iPhone, simplemente cargue el archivo en su cuenta de Dropbox en su PC y luego descárguelo en su iPhone usando la aplicación de Dropbox. Este método es mejor para archivos más grandes, ya que te permite acceder al archivo en tu iPhone sin tener que esperar a que se descargue.

Método 3: Usar Airdrop

Airdrop es una característica de los dispositivos Apple que le permite transferir archivos de forma rápida y sencilla de un dispositivo Apple a otro sin necesidad de una conexión a Internet. Para usar Airdrop para transferir archivos desde su PC a su iPhone, simplemente abra la función Airdrop en su Mac y seleccione el archivo que desea transferir. Luego, abra Airdrop en su iPhone y seleccione su Mac de la lista de dispositivos disponibles. Luego, el archivo se transferirá a su iPhone.

Método 4: uso de software de terceros

Si está buscando una solución más completa para transferir archivos desde su PC a su iPhone sin iTunes, existen varias opciones de software de terceros disponibles. Algunas opciones populares incluyen iMazing, AnyTrans y WALTR 2. Estos programas le permiten transferir archivos de todo tipo, incluidos música, videos y documentos, y generalmente ofrecen una interfaz más fácil de usar en comparación con iTunes.

Paso 5: Descarga e instala la aplicación “iMazing” en tu PC

iMazing es un software que te permite transferir archivos entre tu PC y iPhone sin usar iTunes. Es un software fácil de usar que es fácil de usar. Puede descargar la aplicación iMazing desde el sitio web oficial de forma gratuita. Una vez que haya descargado la aplicación, instálela en su PC.

Paso 6: transfiera archivos desde su PC a su iPhone

Para transferir archivos desde su PC a su iPhone, haga clic en la opción “Sistema de archivos” en la aplicación iMazing. Desde allí, puede buscar y seleccionar los archivos que desea transferir a su iPhone. Una vez que haya seleccionado los archivos, haga clic en el botón “Copiar al dispositivo” y comenzará el proceso de transferencia.

Conclusión:

Hay varios métodos disponibles para transferir archivos desde su PC a su iPhone sin iTunes. Ya sea que elija usar el correo electrónico, Dropbox, Airdrop o una solución de software de terceros, el proceso de transferencia de archivos desde su PC a su iPhone puede ser rápido y fácil. Con estos métodos, puede transferir fácilmente archivos desde su PC a su iPhone sin la molestia de iTunes.

PC Tutorials

Cómo Transferir Archivos De Pc A iPhone Paso A Paso

A medida que la tecnología continúa avanzando, las personas ahora tienen una gama más amplia de opciones para transferir archivos de un dispositivo a otro. Sin embargo, la transferencia de archivos desde una PC a un iPhone aún puede ser un proceso confuso para muchos usuarios. En este artículo, proporcionaremos una guía paso a paso sobre cómo transferir archivos desde la PC al iPhone, lo que lo convierte en un proceso fácil y sin complicaciones para todos.

Paso 1: conecta tu iPhone a tu PC

El primer paso para transferir archivos de PC a iPhone es conectar su iPhone a su PC. Para hacer esto, simplemente use el cable USB que viene con su iPhone y conéctelo a un puerto USB en su computadora. Una vez que su iPhone esté conectado a su computadora, verá un mensaje en su iPhone que le pedirá que confíe en la computadora. Toca “Confiar” para continuar.

Paso 2: Inicie iTunes en su PC

Una vez que su iPhone esté conectado a su computadora, inicie iTunes en su PC. iTunes es un reproductor y biblioteca multimedia que le permite administrar su iPhone y transferir archivos entre los dos dispositivos. Si no tiene iTunes instalado en su computadora, puede descargarlo gratis desde el sitio web de Apple.

Paso 3: selecciona tu iPhone en iTunes

Una vez que haya iniciado iTunes, debería ver su iPhone aparecer en la sección Dispositivos en el lado izquierdo de la pantalla. Haz clic en tu iPhone para seleccionarlo.

Paso 4: Explora los archivos de tu iPhone en iTunes

Una vez seleccionado su iPhone, verá un resumen de su información en la pantalla principal. Desde aquí, puede explorar los archivos de su iPhone, como música, fotos y videos, haciendo clic en las pestañas correspondientes en el lado izquierdo de la pantalla.

Paso 5: Transferir archivos desde la PC al iPhone

Para transferir archivos desde la PC al iPhone, simplemente seleccione el tipo de archivo que desea transferir (por ejemplo, música, fotos o videos) y luego haga clic en el botón “Agregar”. También puede arrastrar y soltar archivos desde su PC a la ventana de iTunes.

Paso 6: sincroniza tu iPhone con iTunes

Una vez que haya agregado los archivos que desea transferir a su iPhone, debe sincronizar su iPhone con iTunes. Para hacer esto, haga clic en el botón “Sincronizar” en la esquina inferior derecha de la ventana de iTunes. Esto transferirá los archivos de su PC a su iPhone.

Paso 7: desconecte su iPhone de su PC

Una vez que se completa la sincronización, puede desconectar de forma segura su iPhone de su PC. Para hacer esto, simplemente haga clic en el botón “Expulsar” al lado de su iPhone en la sección Dispositivos de iTunes y luego desconecte el cable USB de su iPhone.

En conclusión, transferir archivos desde la PC al iPhone es un proceso simple que se puede realizar con unos pocos clics en iTunes. Siguiendo estas instrucciones paso a paso, puede transferir fácilmente archivos entre su PC y iPhone y disfrutar de sus medios mientras viaja.

PC Tutorials

¿Sabía que puede actualizar Windows 7 a Windows 11 a través de la actualización in situ?

Cómo actualizar Windows 7 a Windows 11

Cómo actualizar Windows 7 a Windows 11 : Como sabemos, Microsoft lanzó Windows 11 con muchos requisitos que debemos ajustar y, por supuesto, anteriormente no había forma de actualizar de Windows 7 a Windows 11 excepto desde Windows 10.

Pero recientemente hay un truco interesante que hace que ya no sea imposible, donde resulta que podemos actualizar de Windows 7 a Windows 11 con un truco bastante sencillo.

Puede ver el tutorial en sí mismo en el video de NTDEV a continuación.

Según el video anterior, solo necesita Windows 11 ISO, Windows 10 ISO TH1 (1507) o TH2 (1511) y gimagex _x64. Entonces puedes seguir estos breves pasos:

- Descomprima Windows 10 TH1 o TH2 ISO en la PC

- Copie UpgradeMatrix.xml de ISO descomprimido al escritorio

- Monte ISO Windows 11 y copia install.wim kedalam ISO Windows 10

- A continuación, ejecute la actualización in situ como de costumbre y podrá instalar Windows 11 como de costumbre.

Parece fácil, ¿no? Por favor, inténtelo, tal vez más adelante también escriba un artículo más completo sobre esto en el próximo tutorial.

Vía: NTDEV

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor