GO SMS Pro, una aplicación de mensajería instantánea de Android con más de 100 millones de instalaciones, sigue exponiendo los mensajes compartidos de forma privada de millones de usuarios a pesar de que el desarrollador ha estado trabajando en una solución para la falla detrás de la fuga de datos durante casi dos semanas.

La falla, descubierta por investigadores de Trustwave hace tres meses y divulgada públicamente el 19 de noviembre, permitió a atacantes no autenticados obtener acceso sin restricciones a mensajes de voz, videos y fotos compartidos de forma privada por los usuarios de GO SMS Pro.

Cómo se expusieron los medios compartidos de forma privada

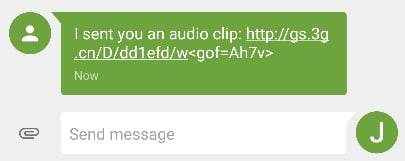

Se puede acceder a los archivos privados enviados por los usuarios a los contactos que no tienen GO SMS Pro instalado desde los servidores de la aplicación a través de una URL abreviada que redirige a un servidor de red de entrega de contenido (CDN) que se usa para almacenar todos los mensajes compartidos.

Sin embargo, las URL abreviadas enviadas a los contactos sin la aplicación se generaron secuencialmente cada vez que se compartieron archivos entre los usuarios y los medios almacenados en el servidor CDN.

Eso hizo que sea muy fácil revisar todos estos archivos compartidos de forma privada, incluso sin conocer la lista completa de URL compartidas.

Como los investigadores encontraron y BleepingComputer pudo verificar, los archivos compartidos incluyen fotos de los autos de los usuarios, capturas de pantalla de otros mensajes privados y publicaciones de Facebook, videos y grabaciones de audio, fotos de documentos confidenciales e incluso fotos de desnudos.

“Al tomar las URL generadas y pegarlas en la extensión de múltiples pestañas en Chrome o Firefox, es trivial acceder a archivos multimedia privados (y potencialmente confidenciales) enviados por los usuarios de esta aplicación”, explicaron los investigadores.

Las nuevas versiones no solucionaron el problema de la fuga de datos

“Se cargó una nueva versión de la aplicación en Play Store el día antes de que lanzáramos nuestro aviso y luego Google eliminó la aplicación de Play Store en algún momento del viernes 20 de noviembre, el día después de que lanzamos nuestro aviso”, dijeron los investigadores hoy. en un informe compartido con BleepingComputer a principios de esta semana.

“Sin embargo, a partir del lunes 23 de noviembre, Google restableció la aplicación Play Store con una versión actualizada ese mismo día”.

A pesar de esto, después de lanzar nuevas versiones para abordar la falla, la solución soluciona parcialmente la falla exponiendo los archivos privados de los usuarios, ya que todos los medios compartidos anteriormente aún son accesibles, aunque la función de compartir ya no funciona en la última versión.

Lamentablemente, para aquellos que ya han compartido archivos confidenciales con GO SMS Pro, no hay forma de eliminarlos del servidor de almacenamiento de la aplicación.

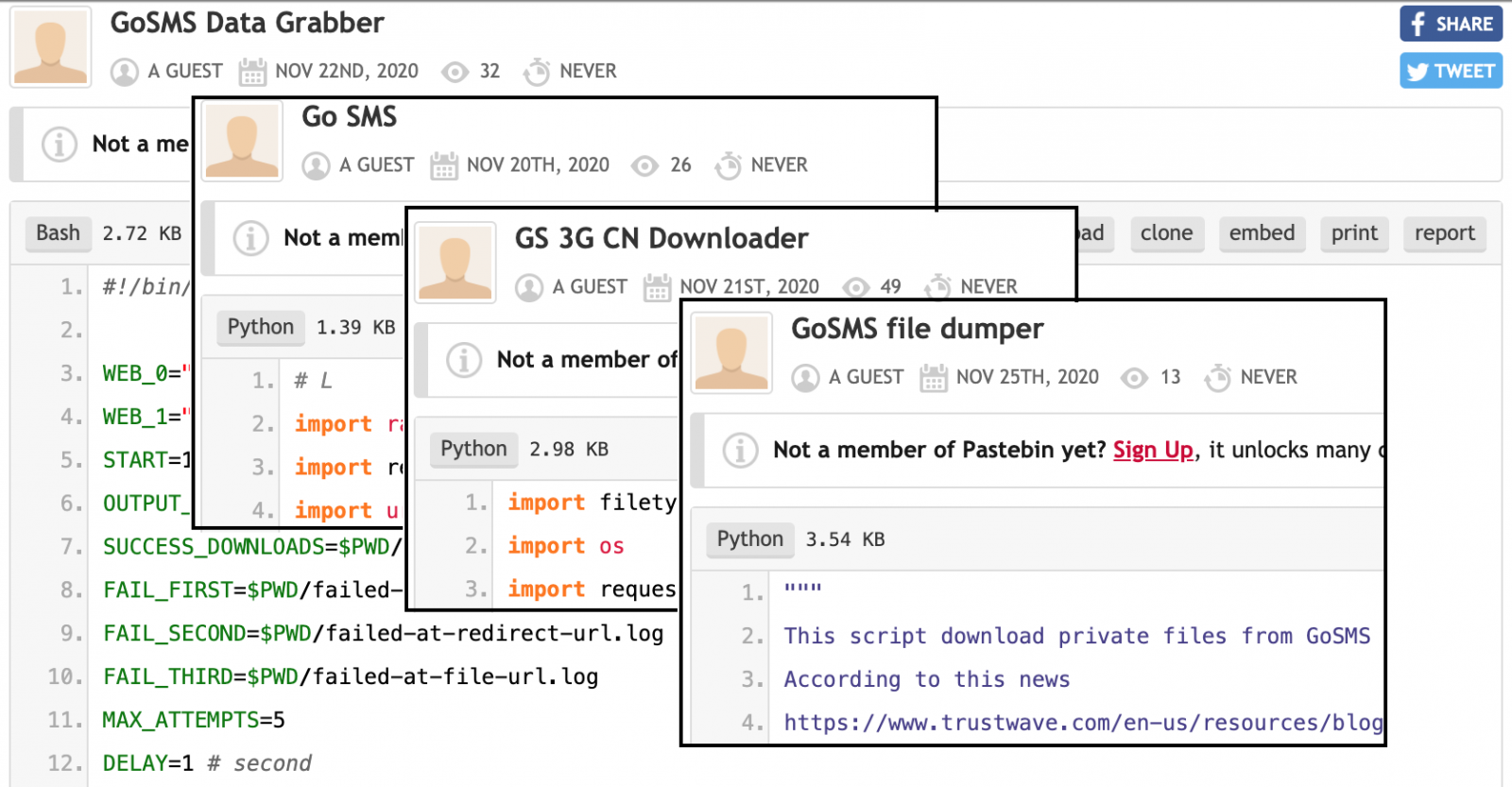

Por lo tanto, cualquiera puede descargarlos por lotes usando un script que genera una lista de direcciones que enlazan con fotos y videos compartidos usando versiones de aplicaciones vulnerables.

“Desafortunadamente, hemos visto mucha actividad en torno a esta vulnerabilidad. Se han lanzado más herramientas y scripts para explotar esto en sitios como Pastebin y Github de los que se puede imaginar”, agregaron los investigadores.

Para empeorar las cosas, las imágenes descargadas de los servidores de GO SMS Pro ya se están compartiendo en foros clandestinos, y los desarrolladores de varios scripts utilizados para enumerar y descargar dichos mensajes privados los actualizan a diario.

Hasta ahora, a pesar de sus intentos, los desarrolladores de la aplicación no han podido bloquear el acceso a las fotos, videos y mensajes de voz privados de millones de usuarios cargados antes de que se corrigiera parcialmente esta falla.

Por lo tanto, cualquiera que utilice herramientas disponibles públicamente puede acceder a los mensajes confidenciales de los usuarios, un problema que, desafortunadamente, no se puede solucionar incluso si Google decide eliminar la aplicación de Play Store.

Además de todo, aunque Trustwave compartió los detalles de la vulnerabilidad con el desarrollador de la aplicación el 18 de agosto, no han recibido respuesta a ninguno de sus correos electrónicos. BleepingComputer también se ha comunicado con el equipo de desarrolladores, pero nuestros mensajes tampoco recibieron respuesta.