Noticias

Cómo auditar la seguridad de su sistema Linux con Lynis

Si realiza una auditoría de seguridad en su computadora Linux con Lynis, se asegurará de que su máquina esté tan protegida como sea posible. La seguridad lo es todo para los dispositivos conectados a Internet, así que aquí se explica cómo asegurarse de que los suyos estén bloqueados de forma segura.

Lynis realiza un conjunto de pruebas automatizadas que inspeccionan minuciosamente muchos componentes del sistema y configuraciones de su sistema operativo Linux. Presenta sus hallazgos en un informe ASCII codificado por colores como una lista de advertencias, sugerencias y acciones graduadas que deben tomarse.

La ciberseguridad es un acto de equilibrio. La paranoia absoluta no es útil para nadie, entonces, ¿qué tan preocupado debería estar? Si solo visita sitios web acreditados, no abra archivos adjuntos ni siga enlaces en correos electrónicos no solicitados, y use contraseñas diferentes y robustas para todos los sistemas en los que inicia sesión, ¿qué peligro persiste? ¿Especialmente cuando estás usando Linux?

Abordemos esos a la inversa. Linux no es inmune al malware. De hecho, el primer gusano informático fue diseñado para apuntar a computadoras Unix en 1988. Los rootkits fueron nombrados por el superusuario (root) de Unix y la colección de software (kits) con los que se instalan para evadir la detección. Esto le da acceso al superusuario al actor de la amenaza (es decir, el malo).

¿Por qué se nombran después de la raíz? Porque el primer rootkit fue lanzado en 1990 y dirigido a Sun Microsystems que ejecuta SunOS Unix.

Entonces, el malware comenzó en Unix. Saltó la valla cuando Windows despegó y acaparó la atención. Pero ahora que Linux dirige el mundo, ha vuelto. Los sistemas operativos Linux y similares a Unix, como macOS, están recibiendo toda la atención de los actores de amenazas.

¿Qué peligro queda si eres cuidadoso, sensato y atento cuando usas tu computadora? La respuesta es larga y detallada. Para condensarlo un poco, los ataques cibernéticos son muchos y variados. Son capaces de hacer cosas que, hace poco tiempo, se consideraban imposibles.

Los rootkits, como Ryuk, pueden infectar computadoras cuando están apagadas al comprometer las funciones de monitoreo de Wake-on-LAN. También se ha desarrollado código de prueba de concepto. Un “ataque” exitoso fue demostrado por investigadores de la Universidad Ben-Gurion del Negev que permitiría a los actores de amenazas extraer datos de una computadora con aire.

Es imposible predecir de qué serán capaces las amenazas cibernéticas en el futuro. Sin embargo, entendemos qué puntos en las defensas de una computadora son vulnerables. Independientemente de la naturaleza de los ataques presentes o futuros, solo tiene sentido tapar esas brechas por adelantado.

Del número total de ataques cibernéticos, solo un pequeño porcentaje está dirigido conscientemente a organizaciones o individuos específicos. La mayoría de las amenazas son indiscriminadas porque al malware no le importa quién eres. El escaneo automatizado de puertos y otras técnicas solo buscan sistemas vulnerables y los atacan. Te nominas a ti mismo como víctima al ser vulnerable.

Y ahí es donde entra Lynis.

Para instalar Lynis en Ubuntu, ejecute el siguiente comando:

En Fedora, escriba:

En Manjaro, usas pacman :

Lynis está basado en terminales, por lo que no hay GUI. Para iniciar una auditoría, abra una ventana de terminal. Haga clic y arrástrelo hasta el borde de su monitor para que se ajuste a la altura máxima o estírelo lo más alto posible. Hay mucha producción de Lynis, por lo que cuanto más alta sea la ventana de terminal, más fácil será revisarla.

También es más conveniente si abre una ventana de terminal específicamente para Lynis. Se desplazará mucho hacia arriba y hacia abajo, por lo que no tener que lidiar con el desorden de los comandos anteriores facilitará la navegación por la salida de Lynis.

Para iniciar la auditoría, escriba este comando sencillo y refrescante:

Los nombres de las categorías, los títulos de las pruebas y los resultados se desplazarán en la ventana del terminal a medida que se complete cada categoría de pruebas. Una auditoría solo toma unos minutos como máximo. Cuando termine, volverá al símbolo del sistema. Para revisar los resultados, solo desplácese por la ventana de terminal.

La primera sección de la auditoría detecta la versión de Linux, la versión del kernel y otros detalles del sistema.

Las áreas que deben observarse se resaltan en ámbar (sugerencias) y rojo (advertencias que deben abordarse).

A continuación se muestra un ejemplo de advertencia. Lynis ha analizado la configuración del servidor de correo postfix y ha marcado algo que tiene que ver con el banner. Podemos obtener más detalles de exactamente lo que encontró y por qué podría ser un problema más adelante.

A continuación, Lynis nos advierte que el firewall no está configurado en la máquina virtual Ubuntu que estamos usando.

Desplácese por los resultados para ver qué marcó Lynis. En la parte inferior del informe de auditoría, verá una pantalla de resumen.

El “Índice de endurecimiento” es su puntaje de examen. Tenemos 56 de 100, lo que no es genial. Se realizaron 222 pruebas y se habilitó un complemento de Lynis. Si va a la página de descarga del complemento Lynis Community Edition y se suscribe al boletín, obtendrá enlaces a más complementos.

Existen muchos complementos, incluidos algunos para auditar según estándares, como GDPR, ISO27001 y PCI-DSS.

Una V verde representa una marca de verificación. También puede ver signos de interrogación ámbar y X rojas.

Tenemos marcas de verificación verdes porque tenemos un firewall y un escáner de malware. Para fines de prueba, también instalamos rkhunter, un detector de rootkits, para ver si Lynis lo descubriría. Como puede ver arriba, lo hizo; tenemos una marca de verificación verde al lado de “Malware Scanner”.

El estado de cumplimiento es desconocido porque la auditoría no utilizó un complemento de cumplimiento. Los módulos de seguridad y vulnerabilidad se utilizaron en esta prueba.

Se generan dos archivos: un archivo de registro y datos. El archivo de datos, ubicado en “/var/log/lynis-report.dat”, es el que nos interesa. Contendrá una copia de los resultados (sin resaltar el color) que podemos ver en la ventana del terminal . Estos son útiles para ver cómo mejora su índice de endurecimiento con el tiempo.

Si se desplaza hacia atrás en la ventana del terminal, verá una lista de sugerencias y otra de advertencias. Las advertencias son los elementos de “gran boleto”, por lo que veremos esos.

Estas son las cinco advertencias:

Cada advertencia tiene un enlace a una página web que describe el problema y lo que puede hacer para solucionarlo. Simplemente desplace el puntero del mouse sobre uno de los enlaces y luego presione Ctrl y haga clic en él. Su navegador predeterminado se abrirá en la página web para ese mensaje o advertencia.

La página a continuación se abrió para nosotros cuando presionamos Ctrl + clic en el enlace de la cuarta advertencia que cubrimos en la sección anterior.

Puede revisar cada uno de estos y decidir qué advertencias abordar.

La página web anterior explica que el fragmento de información predeterminado (el “banner”) enviado a un sistema remoto cuando se conecta al servidor de correo postfix configurado en nuestra computadora Ubuntu es demasiado detallado. No ofrece ningún beneficio ofrecer demasiada información; de hecho, eso se usa a menudo en su contra.

La página web también nos dice que el banner reside en “/etc/postfix/main.cf”. Nos informa que se debe recortar para mostrar solo “$ myhostname ESMTP”.

Escribimos lo siguiente para editar el archivo como Lynis recomienda:

Ubicamos la línea en el archivo que define el banner.

Lo editamos para mostrar solo el texto recomendado por Lynis.

Guardamos nuestros cambios y gedit . Ahora necesitamos reiniciar el servidor de correo postfix para que los cambios surtan efecto:

Ahora, ejecutemos Lynis una vez más y veamos si nuestros cambios han tenido efecto.

La sección “Advertencias” ahora solo muestra cuatro. El que se refiere a postfix se ha ido.

¡Uno menos y solo quedan cuatro advertencias más y 50 sugerencias!

Si nunca ha reforzado el sistema en su computadora, es probable que tenga aproximadamente la misma cantidad de advertencias y sugerencias. Debe revisarlos todos y, guiado por las páginas web de Lynis para cada uno, hacer un juicio sobre si debe abordarlo.

El método del libro de texto, por supuesto, sería tratar de borrarlos a todos. Sin embargo, eso podría ser más fácil decirlo que hacerlo. Además, algunas de las sugerencias pueden ser excesivas para la computadora doméstica promedio.

¿Lista negra los controladores del kernel USB para deshabilitar el acceso USB cuando no lo está usando? Para una computadora de misión crítica que proporciona un servicio comercial sensible, esto podría ser necesario. ¿Pero para una PC doméstica Ubuntu? Probablemente no.

Noticias

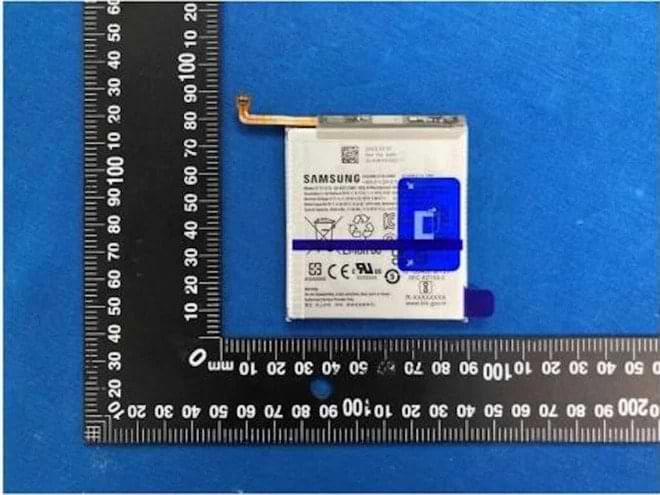

Samsung, la llegada del Galaxy S23 FE es cada vez más probable la batería está certificada

La “Fan Edition” de la gama Galaxy S estaría lista para volver al mercado tras un año de parón, probablemente por la falta de procesadores que había puesto en serios aprietos a todo el sector tecnológico.

CERTIFICADA LA BATERÍA

El sitio de certificación de Corea del Sur, Safety Korea, probó recientemente la batería de lo que podría ser el nuevo Galaxy S23 FE de Samsung. La batería en cuestión, fabricada por Ningde Amperex Technology Limited, se identifica con las iniciales EB-BS711ABY. El teléfono inteligente, sin embargo, tiene las iniciales SM-S711.

También se incluye una foto de la batería en el documento de certificación, una imagen que no está particularmente definida, lo que desafortunadamente hace que sea extremadamente difícil detectar también otros detalles. Es probable que la capacidad sea de 4500 mAh, en línea con los rumores anteriores. Presente, sin embargo, la ya clásica pegatina azul que permite una retirada más rápida en caso de sustitución.

Según los rumores que se han ido intensificando cada vez más en las últimas semanas, tras los de los últimos meses que se mostraban más suspicaces sobre la posible creación de un nuevo Galaxy “Fan Edition”, el Galaxy S23 FE debería compartir la mayoría de sus características de hardware con el actual. Galaxia S23. Por el momento, sin embargo, la información sigue siendo bastante escasa.

POSIBLE LANZAMIENTO HACIA FINALES DE AÑO

Habitualmente, la “fórmula” del Galaxy S FE es llevar las características de las versiones de gama alta a un dispositivo más accesible desde el punto de vista económico que, por un lado, podría permitir la compra a un público más amplio, por otro. el otro a Samsung para aumentar las ventas, a la baja después de un comienzo decididamente bueno y alentador.

Según los analistas, de hecho, durante el segundo trimestre del año, Samsung podría registrar una caída en las ventas de alrededor del 20% en comparación con el mismo período del año pasado.

Otros rumores también apuntarían al uso de un procesador Exynos 2200 en lugar del Snapdragon de Qualcomm, lo que también podría beneficiar a su división de semiconductores.

Sin embargo, por el lado de la cámara, el Galaxy S23 FE podría integrar el mismo sensor principal que el Galaxy S23, un sensor de 50 megapíxeles que podría representar una mejora significativa con respecto a las versiones FE anteriores de la gama Galaxy S.

Finalmente, en cuanto al lanzamiento, podría tener lugar a finales de año, seguramente después del lanzamiento de los nuevos Z Flip y Z Fold previsto para finales de julio.

Noticias

FBI bloquea 13 dominios de Internet relacionados con ciberataques DDoS

El FBI bloquea 13 dominios de Internet porque están asociados con servicios DDoS maliciosos. Esta acción la llevó a cabo la agencia de los Estados Unidos (EE.UU.) en una operación denominada PowerOFF.

El bloqueo se realiza porque DDoS permite a los piratas informáticos lanzar ataques DDoS contra cualquier objetivo en todo el mundo. Esto se puede hacer siempre que los piratas informáticos estén dispuestos a pagar por los servicios en criptomonedas.

En su anuncio oficial, el FBI manifestó el éxito de la operación. La Oficina del Fiscal Federal para el Distrito Central de California también confirmó que el gobierno había desmantelado con éxito la infraestructura criminal DDoS.

El FBI describió las incautaciones como parte de una tercera ola de acciones policiales de EE. UU. contra los principales proveedores de servicios DDoS. Y llamando a esto una victoria significativa para la aplicación de la ley.

Se explicó que de los 13 dominios, 10 de ellos eran nuevos servicios de avatar que cerraron sus operaciones anteriores en diciembre de 2022. Durante la redada, el FBI también cerró 48 dominios de internet y acusó a seis sospechosos.

Un total de cuatro sospechosos como parte de la última campaña se han declarado culpables de participar en la operación de los servicios de arranque. Los sospechosos tienen entre 19 y 37 años y son de Florida y Texas.

Según la compilación de TechSpot, el viernes (5/12/2023) EE. UU. es la ubicación de registro de dominio preferida para el servicio, aunque algunos sitios también están registrados en Francia, Hong Kong, Italia y Canadá.

Noticias

Estas 47 marcas de celulares ya no podrán usar WhatsApp a partir de diciembre de 2023

A partir del 31 de diciembre de 2023, la aplicación de mensajería WhatsApp ya no funcionará en al menos 47 celulares.

WhatsApp publica regularmente actualizaciones o actualizaciones y, a veces, los teléfonos inteligentes más antiguos ya no pueden mantenerse al día.

Previamente, el 24 de octubre del año pasado, la aplicación de mensajería que fue ampliamente utilizada en el mundo dejó de funcionar en los iPhone con el antiguo sistema operativo, a saber, iOS 10 e iOS 11.

Citado por Gizchina, el martes (4/12/2023), esta vez habrá dos tipos de iPhone que han perdido el acceso a la aplicación Whatsapp, seguidos de docenas de tipos de teléfonos inteligentes Android antiguos.

Por supuesto, esta regla se aplica a los teléfonos inteligentes lanzados hace varios años, por lo que es probable que muchas personas se hayan actualizado a modelos más nuevos.

Si bien es normal ver teléfonos inteligentes obsoletos todavía en uso hoy en día, desafortunadamente, algunos de los que están en la lista no podrán ejecutar la aplicación Whatsapp a partir del 31 de diciembre. Por lo tanto, los usuarios deben actualizar sus teléfonos celulares a modelos más nuevos si aún así lo desean. úsalo

La siguiente es una lista de 47 teléfonos celulares afectados que se han ordenado en orden alfabético

- iphone 5

- iphone 5c

- Archos 53 Platino

- Grand S Flex ZTE

- Grand X Quad V987 ZTE

- HTC deseo 500

- Huawei ascender D

- Huawei Ascender D1 ???????

- Huawei ascender D2

- Huawei ascender G740

- Huawei Ascender Mate

- Huawei Ascender P1 ???????

- Cuádruple XL

- lenovo a820

- LG promulgar

- LG lúcido 2

- LG Óptimo 4X HD

- LG Óptimo F3

- LG Óptimo F3Q

- LG Óptimo F5

- LG Óptimo F6

- LG Óptimo F7

- LG Óptimo L2II

- LG Óptimo L3II

- LG Optimus L3 II Doble

- lg optimus l4ii

- LG Optimus L4II Doble

- LG Óptimo L5

- lg optimus l5 doble?????

- lg optimus l5ii

- lg optimus l7

- LG Óptimo L7II

- LG Optimus L7II Doble

- lg optimus nitro hd

- Memoria ZTE V956

- Samsung Galaxy Ace 2

- núcleo de la galaxia de samsung

- ¿¿¿¿¿Samsung Galaxy s2?????

- Samsung Galaxy s3 Mini

- Samsung Galaxy Tendencia II

- Samsung Galaxy Tendencia Lite

- Samsung Galaxy Xcover 2

- Sony Xperia Arc S

- Sony Xperia mira???????

- Sony Xperia Neo L???????

- Wiko Cink cinco

- Wiko Darknight ZT

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor