La comunicación servidor-cliente en ciertas versiones de la herramienta de compresión de archivos WinZip es insegura y podría modificarse para ofrecer malware o contenido fraudulento a los usuarios.

WinZip ha sido una utilidad de larga data para los usuarios de Windows con necesidades de archivado de archivos más allá del soporte integrado en el sistema operativo.

Lanzada inicialmente hace casi 30 años, la herramienta ahora tiene versiones para macOS, Android e iOS, así como una edición empresarial que agrega funciones de colaboración. Según su sitio web, la aplicación tiene más de mil millones de descargas.

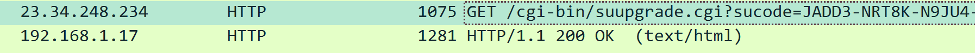

Tráfico de texto claro

WinZip se encuentra actualmente en la versión 25, pero las versiones anteriores revisan el servidor en busca de actualizaciones a través de una conexión no cifrada, una debilidad que podría ser aprovechada por un actor malintencionado.

Martin Rakhmanov de Trustwave SpiderLabs El investigador capturó el tráfico de una versión vulnerable de la herramienta para mostrar que la comunicación no cifrada.

Dada la naturaleza insegura del canal de comunicación, Rakhmanov dice que el tráfico puede ser “capturado, manipulado o secuestrado” por un atacante en la misma red que el usuario de WinZip.

Un riesgo derivado de esta acción es el envenenamiento del DNS, que engaña a la aplicación para que recupere una actualización falsa de un servidor web malicioso.

“Como resultado, un usuario desprevenido puede lanzar código arbitrario como si fuera una actualización válida”, señala Rakhmanov en una publicación de blog hoy.

En las versiones registradas de WinZip que son vulnerables, el atacante también podría obtener información potencialmente confidencial, como el nombre de usuario y el código de registro.

Rakhmanov dice que la comunicación de texto sin cifrar también se usa para mostrar ventanas emergentes que informan a los usuarios con una versión de prueba gratuita de WinZip cuánto tiempo les queda para probar.

El contenido de la ventana emergente es HTML que recupera JavaScript. Esto permite que un atacante en la red exponga a los usuarios a contenido arbitrario que parece provenir directamente de los servidores WinZip.

El investigador dice que este escenario también conlleva el riesgo de ejecutar código arbitrario en la máquina de la víctima porque WinZip ofrece algunas API “poderosas” para JavaScript.

Con el lanzamiento de WinZip 25, la comunicación de texto no cifrado ya no ocurre. Se recomienda a los usuarios que actualicen a la última versión de la aplicación.

Sin embargo, es posible que muchos usuarios no obtengan la versión actual porque las actualizaciones son de pago. El WinZip estándar cuesta $ 35,64 y la edición Pro es $ 59,44.

Si actualizar el software no es una opción, se recomienda a los usuarios que deshabiliten las comprobaciones de actualización. Esto evitará que el cliente consulte al servidor WinZip sobre la disponibilidad de una nueva versión.