Los guiones de los ladrones de tarjetas de crédito están evolucionando y son cada vez más difíciles de detectar debido a las novedosas tácticas de ocultación. El último ejemplo es un skimmer web que utiliza código CSS para combinarse con las páginas de una tienda comprometida y robar información personal y de pago de los clientes.

Al ocultar su secuencia de comandos de robo de información de pago dentro del código CSS, los creadores de este skimmer evitaron con éxito la detección de los escáneres de seguridad automatizados y evitaron levantar banderas incluso cuando se examinaron en auditorías manuales de códigos de seguridad.

Esto sucedió porque los escáneres no escanean comúnmente archivos CSS en busca de código malicioso y cualquiera que mire el script de activación del skimmer leyendo una propiedad personalizada (variable) de la página CSS no le daría un segundo vistazo.

Los archivos CSS (hojas de estilo en cascada) son los que proporcionan a los sitios web la capacidad de agregar estilo (por ejemplo, fuentes, colores y espaciado) a los documentos web mediante una colección de reglas.

Enlaces de secuencia de comandos de Magecart almacenados en código CSS

Este skimmer de tarjetas de crédito (también conocido como script Magecart) fue descubierto por investigadores de la empresa holandesa de seguridad cibernética Sansec el martes en tres tiendas en línea diferentes.

El skimmer web todavía estaba activo en al menos una tienda como SanSec le dijo a BleepingComputer hoy, pero la compañía no compartió información adicional debido a la naturaleza sensible de los datos.

Desde que fue detectado, el skimmer web basado en CSS ha sido utilizado por un grupo de Magecart que ha comenzado a “experimentar” con técnicas progresivamente más avanzadas para inyectar sus scripts maliciosos y exfiltrar la información de la tarjeta de pago de los clientes.

Este script de Magecart solo se ejecutará cuando los clientes de sitios de comercio electrónico comprometidos comiencen a ingresar información personal o de pago.

Cuando los compradores presionan el botón de pago en un formulario de pedido, se les redirige a una nueva página que carga y analiza el código CSS malicioso de los atacantes.

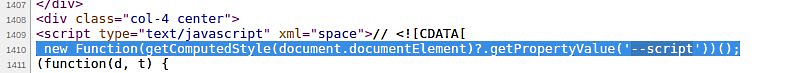

Luego, un script de analizador / activador de JavaScript en la página de pago de la tienda en línea pirateada cargará y ejecutará el skimmer desde una URL almacenada por el código CSS en la variable –script que apunta a un script de Magecart en la nube-iq [.] servidor de red controlado por los piratas informáticos.

Esta táctica permite al grupo Magecart ocultar su ladrón de tarjetas de crédito a la vista en cualquier sitio web de comercio electrónico comprometido, ya que no será descubierto por ningún método convencional.

A lo sumo, solo levantaría banderas de alarma por accidente, como sucedió cuando Sansec lo vio por primera vez a principios de esta semana.

Cada fragmento de código se puede utilizar con fines maliciosos

Las tiendas en línea “necesitan monitorear todos sus datos, no solo los activos ejecutables”, como dijo Sansec a BleepingComputer.

“Es un gran dolor de cabeza para los gerentes de comercio electrónico. Hoy es CSS, mañana serán datos estáticos en otros lugares”.

Los compradores en línea tienen muy pocas opciones para protegerse contra los ataques de Magecart donde se inyectan scripts basados en JavaScript conocidos como skimmers de tarjetas de crédito en las páginas de los sitios de comercio electrónico comprometidos para filtrar los datos personales y de pago de sus clientes.

“Los consumidores deben elegir un banco que aplique 2FA en cada transacción”, dijo Sansec. “En Europa, es cada vez más común, pero en Estados Unidos no”.

Si se encuentra en los EE. UU., Puede obtener números de tarjeta temporales en http://privacy.com y plataformas similares o usar tarjetas virtuales para cada transacción.

Los investigadores de Sansec también han descubierto recientemente un malware de rastreo web capaz de esconderse como botones de redes sociales SVG y un malware de robo de tarjetas de crédito casi imposible de eliminar que incluye una puerta trasera persistente.