cómo

Qué hacer si pierde o le roban su computadora portátil

Perder su computadora portátil es un inconveniente costoso en el mejor de los casos y una amenaza significativa para su seguridad digital en el peor.

Si bien las consecuencias prácticas pueden variar según quién tenga en sus manos su dispositivo: un ladrón mezquino que solo busca empeñar el hardware frente a alguien con el conocimiento básico para piratear sus contraseñas (o algo peor), hay una serie de pasos que puede y debe tomar para mitigar cualquier posible daño.

También puede implementar medidas preventivas para minimizar el riesgo de seguridad en caso de pérdida o robo de su computadora portátil.

Este es el primer paso que recomiendan la mayoría de los expertos en seguridad si pierde la posesión de su computadora portátil. Si alguien más puede iniciar sesión en su dispositivo, es probable que tenga acceso a la mayoría o todas sus cuentas en línea, especialmente si usa el llavero de su dispositivo o navegador para completar automáticamente sus nombres de usuario y contraseñas.

Comience con su contraseña de correo electrónico. Haga que esa contraseña sea larga, segura y única . Su cuenta de correo electrónico es la clave para sus otras cuentas, ya que un ladrón puede usarla para restablecer la información de inicio de sesión.

Luego habilite la autenticación de dos factores (2FA) en su cuenta de correo electrónico si aún no lo ha hecho. También querrá priorizar los inicios de sesión globales, como los de su ID de Apple o cuentas de Microsoft, que otorgan acceso a otros datos y servicios.

Una vez que su cuenta de correo electrónico esté segura, comience a trabajar a través de otras cuentas, incluidas las redes sociales y los inicios de sesión bancarios. Y mientras lo hace, mejore todas sus contraseñas y considere usar uno de los mejores administradores de contraseñas .

“Cambiar las contraseñas es importante, pero es más importante utilizar una contraseña segura única para cada cuenta y dispositivo”, dice Amir Tarighat, fundador de Achilleion, una startup de ciberseguridad con sede en Los Ángeles.

Si tiene la función de autocompletar habilitada en sus navegadores web, todo lo que un ladrón debe hacer para acceder a sus cuentas es abrir ese navegador. Desactive las opciones de inicio de sesión automático y elimine sus contraseñas guardadas.

Para hacer esto en Chrome, vaya a chrome: // settings / passwords y desactive el inicio de sesión automático. También puede borrar sus datos de navegación para eliminar los inicios de sesión guardados de cualquier dispositivo que se sincronice con su cuenta de Google y cerrar sesión en Chrome de forma remota . Firefox y Safari tienen opciones similares en sus menús de preferencias y configuración.

También debe eliminar toda la información de pago guardada de sus cuentas de comercio electrónico en línea, como Amazon.

También puede revocar de forma remota el acceso de su computadora portátil a los servicios en línea. Apple tiene una opción para eliminar los dispositivos registrados en su ID de Apple. Puede eliminar computadoras de la lista de dispositivos de confianza de Google, cancelar el registro de dispositivos de su cuenta de Amazon y cerrar sesión de forma remota en Facebook.

Una búsqueda rápida en Google mostrará instrucciones para otros servicios, una buena apuesta para aquellos que usa para iniciar sesión en otros sitios de terceros.

También puede desactivar cualquier función de sincronización automática entre dispositivos vinculados, como su teléfono y tableta, para evitar que su información se actualice en su computadora portátil perdida.

Este consejo generalmente solo funciona si su dispositivo perdido se conecta a Internet, lo que lo hace más útil para dispositivos móviles. Pero si su computadora portátil se conecta, puede usar las funciones integradas de “buscar mi dispositivo” para ubicarlo y controlarlo.

Si “Buscar mi” está habilitado de antemano a través de iCloud para su computadora Apple, puede ver los dispositivos conectados en un mapa y tomar varias acciones para protegerlos, incluido marcarlos como perdidos (lo que los bloquea y deshabilita Apple Pay) y activar el borrado remoto .

Los usuarios de Windows tienen opciones similares para localizar y bloquear dispositivos desde lejos. También hay programas de terceros como Prey que le brindan opciones de control remoto. Muchos de los mejores programas antivirus también tienen funciones de seguimiento de portátiles.

Al igual que lo haría si perdiera su billetera física, comuníquese con su banco y las compañías de tarjetas de crédito sobre cualquier cuenta financiera que se complete automáticamente cuando realice una compra o que haya guardado en sitios de comercio electrónico. Puede congelar sus tarjetas de débito y crédito e informar a sus instituciones financieras sobre la posibilidad de actividad sospechosa.

Mientras tanto, también debe realizar un seguimiento de la actividad de su cuenta revisándola en línea cada dos días después de que se pierda su computadora portátil. Si en la computadora portátil robada hay información personal, como declaraciones de impuestos, números de cuentas bancarias o números de Seguro Social, considere congelar sus registros de crédito .

Si pierde su computadora de trabajo, avísele a su empleador inmediatamente. Su empresa puede tener protocolos específicos a seguir, opciones adicionales para rastrear o borrar el dispositivo o software instalado que puede recuperar sus datos. Además, su computadora portátil de trabajo es propiedad de su empleador, no suya.

A decir verdad, es posible que este paso no dé resultados, pero es posible que su dispositivo se pueda recuperar si alguien intenta venderlo u obtener soporte técnico. Presente un informe ante la policía local, quienes pueden solicitar el número de serie de su computadora portátil (más sobre eso en un minuto). Tanto ASUS como Dell abrirán fundas para dispositivos robados.

También es posible que se requiera un informe policial si desea presentar una reclamación al seguro.

No puede predecir si su computadora portátil se perderá o se la robarán, pero puede tomar medidas preventivas para protegerla si alguna vez lo hace.

El objetivo es dificultar que alguien obtenga su valiosa información de una computadora portátil perdida o robada, dice Tarighat. Poner tantas barreras como sea posible (exigir que un ladrón ingrese a su sistema operativo, supere la 2FA, desencripte su disco duro y rompa muchas contraseñas individuales únicas) puede ayudar a proteger sus datos.

cómo

Cómo arreglar imágenes/fotos borrosas en teléfonos Android

Por qué tus fotos pueden salir borrosas (borrosas) Hay varios factores que las causan, entre ellos: Al tomar fotos es inestable (tembloroso), el objeto que estás fotografiando es un objeto en movimiento, la lente de la cámara está sucia, la aplicación de la cámara no está funcionando correctamente y varias otras causas.

Cómo arreglar imágenes borrosas tomadas desde un teléfono Android:

2. Usa una aplicación para arreglar fotos borrosas

La mayoría de las aplicaciones de edición de imágenes incluyen una función útil para mejorar la nitidez de las fotos; esta función puedes utilizarla para mejorar tus fotos de Android.

En cuanto al método, lo he comentado en un artículo anterior aquí.

O también puedes probar otras aplicaciones como VanceAI y Neural. amor, Let’s Enhance y MyEdit

2. Toma precauciones para que las fotos no salgan borrosas

Consejos para evitar imágenes borrosas en teléfonos Android. Hay varias cosas que puedes intentar para evitarlo, entre ellas:

- Limpia la lente de tu teléfono

- Tome fotografías en mejores condiciones de iluminación.

- Elimine el caché de la aplicación Cámara, vaya al menú: Configuración > Almacenamiento > Dispositivos > Datos en caché > Borrar datos en caché > Aceptar.

- En la medida de lo posible, evite funciones de zoom excesivas al tomar fotografías con la cámara de un teléfono celular Android.

cómo

Cómo arreglar Spotify AI DJ que no se muestra

Como servicio de transmisión de música, Spotify ha revolucionado la forma en que escuchamos música. Una de sus funciones más interesantes es AI DJ, que crea listas de reproducción personalizadas según sus preferencias musicales. Sin embargo, a veces los usuarios encuentran un problema en el que la función AI DJ no aparece. En este artículo, veremos una guía paso a paso sobre cómo solucionar este problema.

Paso 1: buscar actualizaciones

Lo primero que debe hacer es verificar si su aplicación Spotify está actualizada. Si no, actualícelo a la última versión. Esto puede resolver cualquier falla o error que esté causando que desaparezca la función AI DJ.

Paso 2: Borrar caché

Borrar el caché en su aplicación Spotify también puede ayudar a resolver este problema. Para hacer esto, vaya a la configuración de su aplicación y seleccione “Almacenamiento”. Desde allí, toque “Borrar caché” y reinicie su aplicación.

Paso 3: deshabilite el ahorro de batería

A veces, la configuración del ahorro de batería puede interferir con el rendimiento de la aplicación. Para desactivar el ahorro de batería, ve a la configuración de tu teléfono y selecciona “Batería”. Desde allí, deshabilite cualquier modo de ahorro de batería que esté habilitado.

Paso 4: Verifique la conexión a Internet

Asegúrate de tener una conexión a Internet estable. Si su conexión a Internet es lenta o inestable, es posible que la aplicación no pueda cargar la función AI DJ.

Paso 5: verifique la configuración del país

La función AI DJ de Spotify no está disponible en todos los países. Si está utilizando la aplicación en un país donde esta función no está disponible, es posible que no aparezca en su aplicación. Puede consultar la lista de países donde la función AI DJ está disponible en el sitio web de Spotify.

Paso 6: Verifique la suscripción

La función AI DJ solo está disponible para los suscriptores de Spotify Premium. Si está utilizando la versión gratuita de la aplicación, es posible que no pueda acceder a esta función.

Paso 7: Vuelva a instalar la aplicación

Si ninguno de los pasos anteriores funciona, puede intentar desinstalar y volver a instalar la aplicación. Esto restablecerá la aplicación a su configuración predeterminada, lo que puede resolver cualquier problema que estuviera causando la desaparición de la función AI DJ.

Paso 8: reinicie su dispositivo

Si el problema persiste, intente reiniciar su dispositivo. Esto puede ayudar a solucionar cualquier problema de software que pueda estar causando el problema. Aquí está cómo hacerlo:

- Mantenga presionado el botón de encendido en su dispositivo.

- Toca la opción “Reiniciar” cuando aparezca en la pantalla.

- Espere a que su dispositivo se reinicie y luego intente abrir la aplicación Spotify nuevamente.

Paso 9: Póngase en contacto con el soporte de Spotify

Si el problema persiste después de intentar todos los pasos anteriores, es hora de ponerse en contacto con el soporte de Spotify. Puede comunicarse con ellos a través de su sitio web y lo guiarán para resolver el problema.

Conclusión

La función AI DJ de Spotify es una excelente manera de descubrir nueva música según sus preferencias. Sin embargo, puede ser frustrante si no aparece en su aplicación. Siguiendo los pasos descritos anteriormente, debería poder resolver el problema y volver a disfrutar de su música. Recuerde buscar actualizaciones, borrar caché, deshabilitar el ahorro de batería, verificar la conexión a Internet, la configuración del país y la suscripción, y reinstalar la aplicación. Si todo lo demás falla, no dude en ponerse en contacto con el soporte de Spotify.

cómo

Cómo superar el código de error de vapor e84

El problema del código de error de Steam e84 generalmente ocurre cuando estamos a punto de iniciar sesión en la plataforma Steam, este error también va acompañado de Algo salió mal al intentar iniciar sesión.

Si actualmente está experimentando el mismo error. Entonces, en este artículo, le proporcionaremos la solución de reparación con la forma más sencilla de solucionarlo.

1. Eliminar archivos temporales

Los archivos temporales en su computadora a veces pueden hacer que Steam funcione incorrectamente. Uno de ellos es el código de error de Steam e84, así que intenta eliminar los archivos temporales de tu computadora. Para hacerlo, sigue estos pasos:

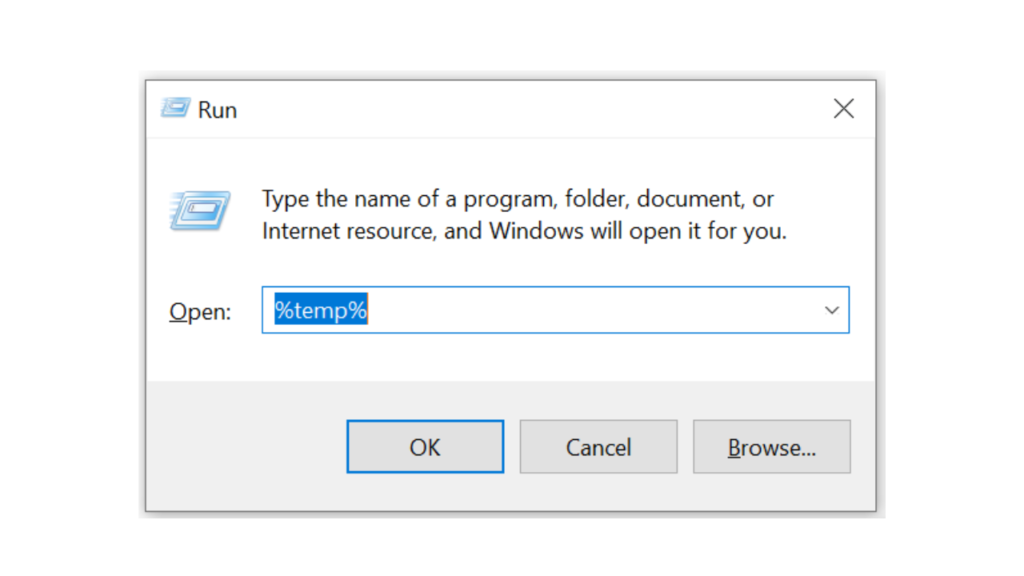

- Presione la tecla de Windows + R, luego escriba el comando %temp% y presione la tecla Enter/OK

- Luego elimine todos los archivos y carpetas en la carpeta temporal

- Después de eso, intente reiniciar su computadora e intente abrir Steam, ¿sigue ahí el código de error E84?

La eliminación de todas estas carpetas no causará errores ni dañará la computadora o los programas de su computadora, porque todos los archivos en esta carpeta temporal son archivos temporales que ya no se necesitan.

2. Actualice la aplicación Steam

Compruebe si hay una actualización disponible para la aplicación Steam, si la hay, actualice inmediatamente. Y una vez completada la actualización, intente abrir la aplicación Steam nuevamente.

3. Vuelva a instalar la aplicación Steam

Si los dos métodos anteriores no funcionan, es posible que haya algunos archivos del sistema Steam problemáticos o dañados. La mejor solución es reinstalar la aplicación Steam.

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word