Los piratas informáticos de habla rusa detrás del malware Zebrocy cambiaron su técnica para entregar malware a víctimas de alto perfil y comenzaron a empaquetar las amenazas en discos duros virtuales (VHD) para evitar la detección.

La técnica se descubrió en campañas recientes de phishing del grupo de amenazas APT28 (Fancy Bear, Sofacy, Strontium, Sednit) para infectar sistemas de destino con una variante del conjunto de herramientas Zebrocy.

Las nuevas variantes de Zebrocy disfrutan de una detección baja

Zebrocy viene en muchos lenguajes de programación (AutoIT, C ++, C #, Delphi, Go, VB.NET). Para las campañas recientes, el actor de amenazas eligió la versión basada en Golang en lugar de la más común de Delphi.

Windows 10 admite archivos VHD de forma nativa y puede montarlos como unidades externas para permitir a los usuarios ver los archivos que contienen. El año pasado, los investigadores de seguridad descubrieron [1, 2] que los motores antivirus no verifican el contenido de VHD hasta que se montan las imágenes del disco.

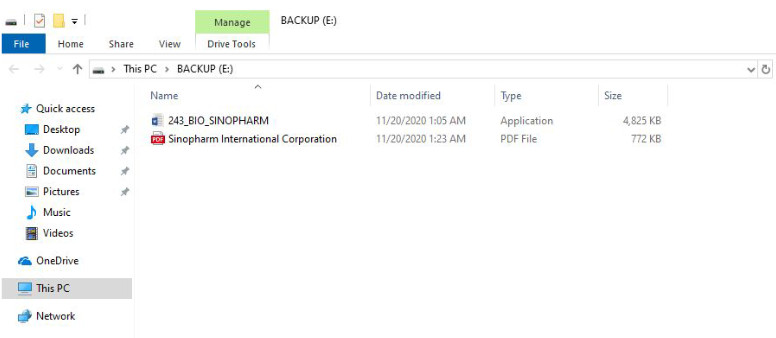

Los investigadores de Intezer descubrieron a fines de noviembre un VHD cargado en la plataforma de escaneo Virus Total desde Azerbaiyán. Dentro de la imagen había un archivo PDF y un ejecutable que se hacía pasar por un documento de Microsoft Word, que era un malware de Zebrocy.

El PDF es una presentación sobre Sinopharm International Corporation, una compañía farmacéutica china que se encuentra actualmente en la fase tres de ensayos para una vacuna COVID-19.

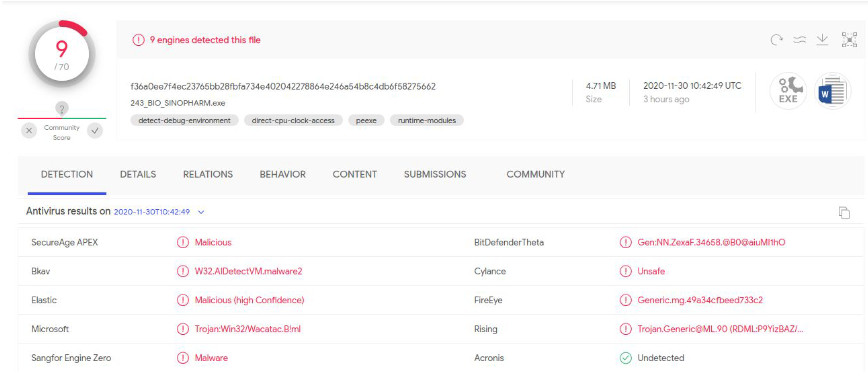

La variante de Zebrocy en el archivo VHD es una nueva que disfrutó de una baja detección en Virus Total. El 30 de noviembre, solo nueve de los 70 motores detectaron el malware.

Sin embargo, el análisis de Intezer mostró que el nuevo Zebrocy es genéticamente similar a una variante de Delphi utilizada hace un año en una campaña contra objetivos en Azerbaiyán.

Archivos VHD utilizados en otras campañas

Basándose en pistas en el VHD malicioso, los investigadores descubrieron que el actor de la amenaza había realizado campañas similares desde al menos octubre.

Otras imágenes de disco utilizadas como señuelos de phishing se cargaron en Virus Total, una de ellas el 12 de noviembre desde Kazajstán y otra con una marca de tiempo de creación del 21 de octubre.

Las dos últimas imágenes de VHD incluían una muestra de Zebrocy que se hacía pasar por un documento de Microsoft Word y un archivo PDF, y comparten la misma ID de disco.

El más antiguo, sin embargo, entregó una variante del malware basada en Delphi y usó un cebo PDF escrito en ruso.

Zebrocy se ha utilizado durante años y es un conjunto de descargadores, cuentagotas y puertas traseras. La variante basada en Golang fue descubierta el año pasado y los piratas informáticos la han utilizado intermitentemente.

El uso de imágenes de disco VHD parece ser una nueva página en el libro de distribución de malware del grupo de amenazas detrás de Zebrocy. La técnica se vio antes en operaciones de phishing del grupo Cobalt para distribuir el cargador CobInt a fines de diciembre de 2019.

En su informe publicado hoy, Intezer proporciona indicadores de compromiso para el servidor de comando y control, los archivos VHD y las muestras de malware Zebrocy utilizadas en las recientes campañas de phishing.