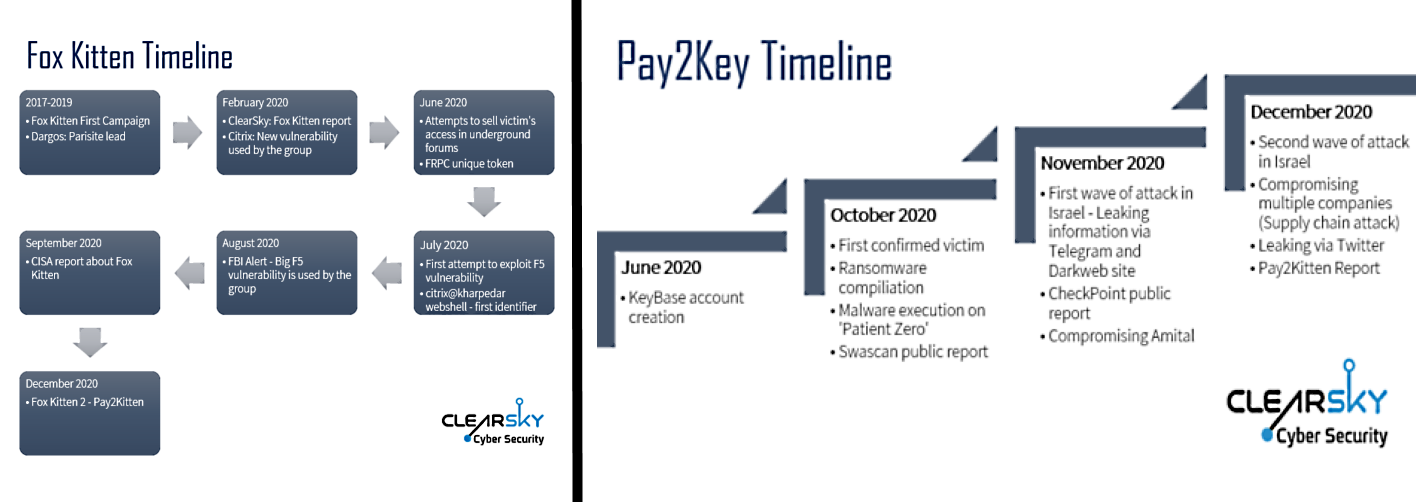

El grupo de piratas informáticos Fox Kitten, respaldado por Irán, se ha relacionado con la operación de ransomware Pay2Key que recientemente comenzó a apuntar a organizaciones de Israel y Brasil.

“Estimamos con confianza media a alta que Pay2Key es una nueva operación realizada por Fox Kitten, un grupo APT iraní que inició una nueva ola de ataques en noviembre-diciembre de 2020 que involucró a decenas de empresas israelíes”, dice la firma de inteligencia de amenazas ClearSky.

Según el informe publicado hoy, “esta campaña es parte de la confrontación cibernética en curso entre Israel e Irán, con la ola más reciente de ataques causando daños significativos a algunas de las empresas afectadas”.

El grupo de piratería Fox Kitten, respaldado por Irán (también identificado como Parisite por la compañía de ciberseguridad ICS Dragos) ha estado activo desde al menos 2017 y es conocido por orquestar y participar en campañas de ciberespionaje y robo de datos.

También vendieron acceso a redes corporativas comprometidas a otros actores de amenazas en foros clandestinos y fueron detectados mientras usaban exploits CVE-2020-5902 en ataques dirigidos a dispositivos F5 BIG-IP vulnerables.

Fox Kitten también brinda acceso a las redes de entidades comprometidas a otro grupo de piratería iraní rastreado como APT33 (también conocido como Elfin, Magnallium).

Pay2Key es una operación de ransomware relativamente nueva que se ha dirigido a organizaciones israelíes y brasileñas durante el último mes.

Pandilla de ransomware mostrando sus habilidades APT

A partir de octubre de 2020, Fox Kitten ha estado utilizando los ataques de ransomware Pay2Key como cobertura para robar información confidencial de la industria, las compañías de seguros y de logística.

El grupo ha aprovechado las vulnerabilidades en los productos Pulse Secure, Fortinet, F5 y Global Protect VPN o el Protocolo de escritorio remoto (RDP) expuesto públicamente para obtener acceso a las redes de los objetivos y desplegar cargas útiles de malware.

La “capacidad de los operadores de Pay2Key para hacer un movimiento rápido para difundir el ransomware en una hora a toda la red”, como descubrió Check Point, también proporciona indicios de que el grupo probablemente sea una operación patrocinada por el estado con habilidades de grado APT y recursos.

También configuran un dispositivo pivote para ser utilizado como un proxy de comunicación saliente entre los dispositivos infectados y los servidores C2 que les ayuda a evadir o reducir el riesgo de detección antes de encriptar todos los sistemas de red accesibles.

Los indicadores de compromiso detectados durante los ataques de ransomware Pay2Key también los vinculan con ataques destructivos iraníes anteriores, según las firmas israelíes de ciberseguridad Profero y Security Joes.

Nuestros equipos de IR conjuntos de @ProferoSec y @SecurityJoes han podido correlacionar la infraestructura de los ataques de ransomware pay2key anteriores con el envío actual y la infiltración de carga. Esta es otra escalada importante en el actual ciberconflicto entre Israel e Irán. pic.twitter.com/idIWAm8JTb

– Profero (@ProferoSec) 13 de diciembre de 2020

Sin implementación de ransomware en los recientes ataques de Pay2Key

Otro indicio del enfoque de robo de información de las operaciones de Pay2Key es que el grupo ni siquiera ha desplegado cargas útiles de ransomware en las redes de víctimas recientes, sino que, en cambio, solo utilizó los datos robados con fines de extorsión.

Los medios israelíes informaron que los actores de amenazas (que se cree que son operadores de Pay2Key) violaron la compañía de software de envío y carga israelí Amital a principios de este mes y utilizaron el acceso obtenido para comprometer a 40 clientes de Amital en un ataque a la cadena de suministro.

Otro actor de amenazas rastreado como BlackShadow reclamó un ciberataque contra la compañía de seguros israelí Shirbit y exigió $ 1 millón para detener las filtraciones robadas.

Si bien el ataque que comprometió los sistemas de Shirbit es bastante similar a los ataques de Pay2Key, aún no se sabe si están vinculados de alguna manera.

“No, todavía no encontramos ningún vínculo entre Fox Kitten, Pay2Key y BlackShadow”, dijo a BleepingComputer el investigador principal de inteligencia cibernética de ClearSky, Ohad Zaidenberg.

“Evaluamos que el curso de acción fue crear pánico, guerra de información y no obtener el rescate en sí”.

La chispa detrás de los ataques Pay2Key

Los investigadores israelíes de ciberseguridad creen que estos ataques se han intensificado debido al reciente asesinato de un científico nuclear iraní.

Profero también vinculó los ataques de Pay2Key con los actores de amenazas iraníes en noviembre después de rastrear las billeteras de pago de rescate del grupo a los intercambios de bitcoins iraníes.

Esta semana @_CPResearch_ publicó un análisis del ransomware dirigido a las PYME israelíes denominadas “Pay2Key”. Utilizando fuentes de inteligencia y nuestras últimas capacidades de monitoreo de criptomonedas, hemos podido rastrear la estrategia de salida de los actores de amenazas que conducen al intercambio iraní. pic.twitter.com/64WzsonAjQ

– Profero (@ProferoSec) 11 de noviembre de 2020

“Estimamos con un nivel medio de confianza que esta campaña (Pay2Key) es parte de la guerra de información de Irán destinada a crear pánico en Israel y en otros países del mundo”, agregó ClearSky.

“El grupo de ransomware pay2key amenazó públicamente a Israel, esto podría indicar que esta operación es solo una campaña de propaganda para causar miedo con desviación del adversario real”.

Puede encontrar más información sobre las superposiciones entre las herramientas y técnicas utilizadas por Fox Kitten y el grupo Pay2Key en el informe Pay2Kitten de ClearSky [PDF].