Los actores de amenazas están extorsionando a una compañía de seguros israelí al exigir casi $ 1 millón en bitcoins para dejar de filtrar los datos robados de la compañía.

El lunes, un grupo de delitos informáticos que se hace llamar ‘BlackShadow’ tuiteó que piratearon la compañía de seguros israelí Shirbit y robaron archivos durante el ataque.

“El equipo de Black Shadow ha llevado a cabo un gran ciberataque. Ha habido un ataque masivo a la infraestructura de red de Shirbit Company, que se encuentra en la esfera económica de Israel”, tuitearon los actores de la amenaza.

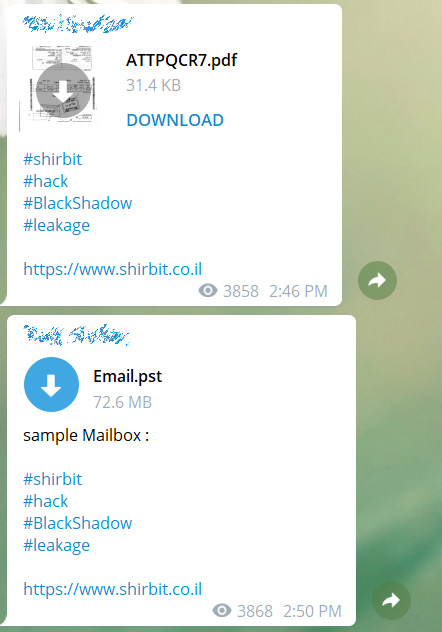

Desde entonces, los actores de amenazas han estado filtrando constantemente los documentos e imágenes de la víctima en un canal de Telegram que crearon para este propósito. Estos datos robados incluyen documentos, archivos PST de correo electrónico, documentos escaneados, grabaciones de audio e imágenes de pasaportes.

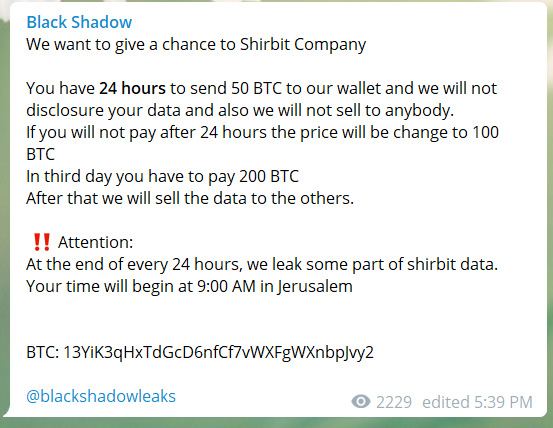

Anoche, los actores de amenazas finalmente publicaron una demanda de rescate indicando que Shirbit tenía 24 horas para enviar 50 bitcoins, o aproximadamente $ 1 millón, y que dejarían de filtrar sus datos. Los atacantes advirtieron que seguirían filtrando datos cada 24 horas si no se les paga.

Al momento de escribir este artículo, la dirección de bitcoin 13YiK3qHxTdGcD6nfCf7vWXFgWXnbpJvy2 no ha recibido ningún pago.

Empresas de seguridad advierten contra el pago de rescates

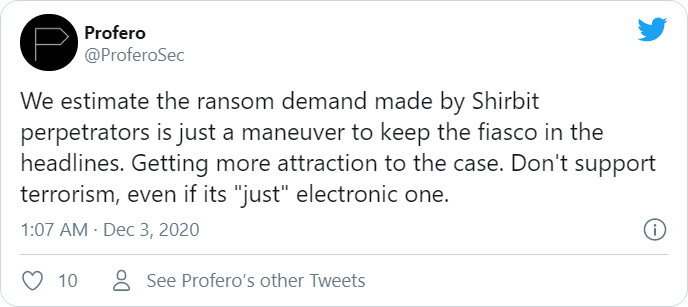

La firma israelí de ciberseguridad Profero cree que esta demanda de rescate no es más que un truco publicitario y que los atacantes no tienen planes de dejar de filtrar datos si se les paga.

Si bien no se ha hecho ninguna atribución por estos ataques, últimamente se han incrementado los ataques cibernéticos entre Israel e Irán.

En octubre, un informe de Profero y ClearSky Cyber Security detalla cómo un actor de amenazas iraní conocido como ‘MuddyWater’ y vinculado al IRGC (Cuerpo de Guardia de la República Islámica), estaba planeando ataques destructivos contra los intereses israelíes en septiembre.

Se cree que MuddyWater planeaba utilizar correos electrónicos de phishing o explotar la vulnerabilidad CVE-2020-0688 de Microsoft Exchange para implementar actualizaciones de Google falsas llamadas ‘PowGoop’. Una vez instalado, PowGoop implementaría Thanos Ransomware (Hakbit) en los dispositivos de la víctima.

Thanos ransomware se promociona en foros de piratería de habla rusa como un servicio de ransomware como afiliado (RaaS) donde los afiliados obtienen un generador de ransomware personalizado. A cambio, los desarrolladores ganan el 30% de todos los pagos de rescate.

Las empresas de ciberseguridad israelíes podrían prevenir los ataques de MuddyWater en septiembre, pero se esperan más ciberataques.