Los investigadores de Kaspersky descubrieron un malware de Windows PowerShell previamente indocumentado denominado PowerPepper y desarrollado por el grupo de piratas informáticos DeathStalker.

DeathStalker (anteriormente conocido como Deceptikons) es un actor de amenazas cuya actividad se remonta al menos a 2012 [1, 2] conocido por usar una amplia gama de cepas de malware y cadenas de distribución complejas, así como por usar regularmente tácticas que los ayudan a evadir la detección.

La focalización del grupo ha involucrado a organizaciones y negocios de todo el mundo, desde sociedades financieras hasta despachos de abogados, sin una motivación específica, lo que llevó a su clasificación como grupo de cibermercenarios.

DeathStalker es uno de los cuatro grupos de hackers contratados expuestos en 2020, junto con BellTrox (también registrado como Dark Basin), Bahamut y CostaRicto.

Huellas digitales de DeathStalker

El nuevo implante PowerPepper fue descubierto por Kaspersky en mayo de 2020 mientras investigaba otros ataques utilizando el otro implante basado en PowerShell del grupo conocido como Powersing.

Desde su descubrimiento, PowerPepper ha estado en constante desarrollo con la implementación de nuevas versiones y la adaptación de sus cadenas de distribución a nuevos objetivos.

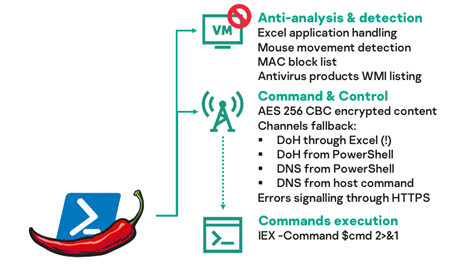

Este nuevo malware es una puerta trasera en memoria basada en Windows PowerShell que permite a sus operadores ejecutar comandos de shell entregados de forma remota a través de un servidor de comando y control (C2).

Sus capacidades incluyen varias tácticas anti-detección, como “detección de movimientos del mouse, filtrado de direcciones MAC del cliente, manejo de aplicaciones de Excel e inventario de productos antivirus”.

El malware se envía a las computadoras de los objetivos en forma de archivos adjuntos o enlaces maliciosos de correo electrónico de spear-phishing que apuntan a documentos que contienen macros de Visual Basic para aplicaciones (VBA) maliciosas que ejecutan PowerPepper y obtienen persistencia en los sistemas infectados.

“Esta cadena de infección varió ligeramente entre julio y noviembre de 2020: algunos nombres de archivos caídos, código integrado o enlaces remotos cambiaron, pero la lógica siguió siendo la misma”, explicó el investigador de Kaspersky Lab, Pierre Delcher.

Sus cadenas de entrega basadas en macros y basadas en LNK también tienen las huellas digitales de DeathStalker en ellas con múltiples trucos de ofuscación, ejecución y enmascaramiento que se emplean para evadir la detección.

Los trucos de evasión de la cadena de distribución de PowerPepper incluyen:

- ocultar cargas útiles en las propiedades de formas incrustadas de Word

- utilizando archivos de Ayuda HTML compilada de Windows (CHM) como archivos para archivos maliciosos

- enmascarar y ofuscar archivos persistentes

- ocultar cargas útiles dentro de imágenes usando esteganografía

- perderse en la traducción de comandos de shell de Windows

- ejecutar a través de una ejecución de proxy binaria firmada

DNS sobre HTTPS para comunicaciones C2

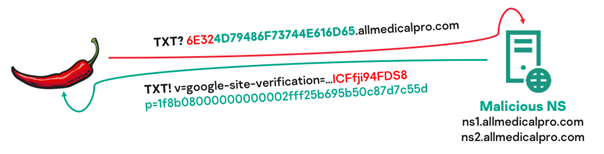

Lo que se destaca en su lista de características es la forma en que se comunica con su servidor C2 utilizando los respondedores de Cloudflare a través de DNS sobre canales HTTPS (DoH).

“PowerPepper primero intenta aprovechar Excel de Microsoft como cliente web para enviar solicitudes DoH a un servidor C2, pero recurrirá al cliente web estándar de PowerShell y, en última instancia, a las comunicaciones DNS regulares, si los mensajes no pueden pasar”, dijo Delcher.

El malware sondea el servidor C2 en busca de comandos periódicamente utilizando solicitudes de DNS de tipo TXT a través de DoH (o DNS normal cuando falla DoH) a los servidores de nombres de C2.

El servidor C2 envía los comandos cifrados para que se ejecuten incrustados dentro de una respuesta de DNS para objetivos validados a través de HTTPS después de que PowerPepper se inicie con éxito en un objetivo comprometido.

“Parece justo escribir que DeathStalker se esforzó por desarrollar herramientas evasivas, creativas e intrincadas con este implante PowerPepper y las cadenas de suministro asociadas”, concluyó Delcher.

“Nada es específicamente sofisticado en técnicas y trucos que se aprovechan, sin embargo, todo el conjunto de herramientas que ha demostrado ser efectivo está bastante bien elaborado y muestra esfuerzos decididos para comprometer varios objetivos en todo el mundo”.