cómo

¿Está funcionando su software de seguridad? He aquí cómo verificar

¿Cuánto tiempo hace que instaló su antivirus o suite de seguridad? ¿Cuántas veces lo has mirado desde entonces? Los productos de seguridad están diseñados para usuarios que planean configurarlos y olvidarlos, pero para obtener los mejores resultados, debe verificarlos de vez en cuando.

Aquí hay una docena de pasos simples que puede seguir para asegurarse de aprovechar al máximo sus sistemas de seguridad.

1. Mantenga actualizado su antivirus

En los primeros días de los virus informáticos, los programas antivirus simplemente analizaban los archivos en busca de patrones de firmas de amenazas conocidas. En estos días, la mayoría de los codificadores de malware hacen que su código sea polimórfico, no detectable mediante una simple comparación de patrones. Y las utilidades antivirus modernas utilizan sistemas de detección basados en el comportamiento, por lo que pueden detener el malware que nunca antes habían visto. Dicho esto, las firmas simples de malware y los patrones de detección de comportamiento necesitan actualizaciones frecuentes para mantenerse al día con el malware en evolución. ¿Está actualizado su antivirus? Ábrelo y échale un vistazo. ¿Ve un mensaje sobre la necesidad de actualizar las bases de datos? Incluso si no lo hace, busque el comando que ejecuta una búsqueda bajo demanda de actualizaciones. ¡No podía doler!

Compruebe también si hay una actualización disponible para el programa en sí. De hecho, consulte todos sus productos de seguridad para ver las actualizaciones disponibles. Por lo general, encontrará una opción para buscar actualizaciones en el menú Archivo o Ayuda, o en el menú que aparece cuando hace clic con el botón derecho en el icono del producto en el área de notificación. Es posible que, al hacer esto, descubra que la suscripción venció; ¡renuévela de inmediato!

Cuando renueve, considere registrarse para renovaciones automáticas. Recibirá un correo electrónico de notificación antes de que se realice la renovación, por lo que aún puede cambiar de opinión. La renovación automática le ofrece una promesa de protección contra virus de algunas empresas, entre ellas Norton, McAfee y ZoneAlarm. Cuando está en renovación automática, la compañía promete rastrear y eliminar cualquier malware que supere la protección antivirus básica.

2. Utilice el mejor software de seguridad

Mire cada uno de sus productos de seguridad y considere cómo llegó a elegirlo. ¿Viste un anuncio en la televisión? ¿Lo sugirió un amigo? ¿Vino con la computadora como prueba y te registraste cuando terminó la prueba?

Para asegurarse de que tiene lo mejor, visite PCMag y lea nuestra reseña del producto. Además del antivirus, tenemos revisiones de suites de seguridad, administradores de contraseñas, control parental, software, VPN y mucho más. Si encontramos fallas en la protección del producto, o simplemente no le otorgamos una calificación superior, consulte nuestros productos Editors ‘Choice para la categoría. Es posible que desee subir de nivel a algo mejor.

3. Compruebe la cordura de su antivirus

Si desea comprobar si su aplicación de reconocimiento de imágenes puede distinguir manzanas de naranjas, puede poner una manzana (o una naranja) delante y ver si obtiene el resultado correcto. Las cosas no son tan fáciles si desea saber si su antivirus puede distinguir un buen software del malware. La mayoría de nosotros no tenemos (y no deberíamos) tener malware a mano para ese tipo de control de cordura.

Ahí es donde entra en juego el archivo de prueba EICAR. EICAR, formado en 1991, solía representar el Instituto Europeo de Investigación Antivirus de Computadoras; más recientemente, el grupo abandonó el acrónimo en favor de simplemente EICAR. El archivo de prueba es un programa minúsculo que los proveedores de antivirus de todo el mundo han acordado detectar, aunque no es malicioso. Simplemente visite el sitio web de EICAR e intente descargar el archivo. Su antivirus debería evitar la descarga y probablemente identificará la “amenaza” como el archivo de prueba EICAR.

4. Obtenga ayuda de AMTSO

La Organización de Estándares de Pruebas Anti-Malware (AMTSO) es un grupo internacional cuyo objetivo es mejorar las pruebas de ciberseguridad. En un nivel alto, eso significa crear estándares y fomentar discusiones entre empresas que crean herramientas antivirus y empresas que prueban esas herramientas. Sin embargo, AMTSO también mantiene un banco de pruebas de funciones que cualquiera puede usar para asegurarse de que su propia protección esté funcionando.

Desde la página Verificación de funciones de seguridad, puede iniciar varias pruebas diferentes. Algunos de ellos ejercitan la forma en que diferentes componentes detectan el archivo EICAR, por ejemplo, mediante descarga manual, mediante descarga drive-by o en forma comprimida. Y AMTSO ha creado un archivo estándar (inofensivo) para reemplazar esas Aplicaciones potencialmente no deseadas menos virulentas pero molestas. Puede verificar si su antivirus escanea dentro de archivos comprimidos de diez tipos diferentes.

Recuerde, todos los archivos involucrados en estas pruebas son inofensivos. Es solo que muchas empresas de seguridad han acordado reaccionar como si fueran dañinas, creando una forma segura de ejecutar pruebas como estas. Cuando su antivirus pasa una de estas pruebas, eso muestra que está funcionando. Si no se aprueba, es posible que el editor no haya decidido participar.

5. Verifique su VPN

Cada vez que visita un sitio web, su navegador envía su dirección IP con una solicitud de información. Eso es una necesidad, porque el sitio necesita una dirección para devolver los datos solicitados. Su dirección IP también lo ubica físicamente, aunque sin mucha precisión. Puede verificar esto ahora mismo visitando whatismyipaddress.com, whatismyip.com o cualquiera de las docenas de estos sitios. Haga eso ahora, sin VPN activa. Probablemente encontrará que obtiene la ciudad correcta, pero no muchos más detalles.

Cuando ejecuta sus comunicaciones a través de una red privada virtual o VPN, el sitio web nunca ve su dirección IP. Más bien, ve la dirección IP del servidor VPN. Por lo tanto, conecte su VPN a un servidor lejano y vuelva a ejecutar esa prueba de geolocalización. ¿Muestra que estás en, digamos, París ahora? ¡Entonces está funcionando!

Cada vez que su navegador solicita un nombre de dominio como pcmag.com, tiene que enviar una solicitud de DNS (Sistema de nombres de dominio) para traducirlo en una dirección IP que las máquinas y aplicaciones puedan usar. Si su VPN no está configurada correctamente, puede dejar expuestos los datos de esta solicitud de DNS, lo que significa que un espía o pirata informático podría al menos ver qué sitios está visitando. En dnsleaktest.com, puede ejecutar una prueba simple o avanzada para confirmar que su VPN no está filtrando datos de DNS.

6. Revise la seguridad de su enrutador

Cada enrutador viene configurado con un nombre de usuario y contraseña predeterminados, credenciales que son necesarias en cualquier momento que desee cambiar configuraciones importantes. Los enrutadores más antiguos, en particular, pueden tener valores simples como “admin” tanto para el nombre de usuario como para la contraseña, y puede estar seguro de que los piratas informáticos conocen todos esos valores predeterminados.

También puede encontrar que el nombre de usuario y la contraseña predeterminados aparecen en una etiqueta en la parte inferior o lateral de su enrutador. Eso es más seguro que usar credenciales predeterminadas tontas, pero cualquiera que ingrese a su den u oficina podría tomar una foto de esas credenciales. Incluso podría estar regalando esas credenciales en sus reuniones de video, si su enrutador está visible en segundo plano.

Si no sabe si su enrutador está usando las credenciales predeterminadas, consulte con el soporte técnico de su proveedor de Internet. Una vez que tenga la capacidad de iniciar sesión, cambie la contraseña del enrutador y regístrela en su administrador de contraseñas. Mientras está conectado al enrutador, verifique qué tipo de encriptación está usando su conexión Wi-Fi. WEP y WPA son métodos de encriptación antiguos e inseguros; ¡no está bien! Quieres WPA2 con AES. Es muy probable que simplemente elija el nuevo método de cifrado de una lista desplegable. Una advertencia; algunos dispositivos más antiguos como Nintendo DS y Sony PSP no son compatibles con WPA2.

7. Verifique sus dispositivos móviles

Apple ha hecho que iOS sea bastante hermético, pero los dispositivos Android no son tan seguros. Hay millones de programas maliciosos destinados específicamente a causar estragos en los dispositivos Android. Si no tiene un programa de seguridad en su Android, corre un riesgo.

La herramienta de seguridad típica de Android ofrece protección contra malware y funciones antirrobo. Eso es importante, porque es tan probable que pierdas tu Android o te lo roben que te encuentres con malware grave en la naturaleza.

Es posible que ya tenga la protección de Android disponible como parte de su paquete de seguridad de escritorio. Muchas suites modernas cubren múltiples plataformas. Consulte nuestro resumen de las suites que ofrecen la mejor protección de Android.

8. Escanee el Internet de las cosas

Sus computadoras y dispositivos móviles no son las únicas cosas que se comunican a través de su red doméstica. Es muy probable que tenga muchos otros dispositivos en esa red, cosas como consolas de juegos, timbres de video, monitores para bebés y todo eso. El problema es que no puede instalar software de seguridad en la mayoría de estos dispositivos, por lo que no puede estar seguro de que sean seguros.

¿O puedes? Existe una categoría creciente de escáneres de seguridad para el hogar gratuitos, programas como Avira Home Guard, que hacen dos cosas útiles. Primero, le permiten saber exactamente qué dispositivos hay en su red. Puede que le sorprenda la longitud de la lista. En segundo lugar, verifican problemas de seguridad con esos dispositivos.

Bitdefender Home Scanner va un paso más allá de simplemente informar sobre puertos no seguros y otras posibles vulnerabilidades. Aparece una notificación cuando un nuevo dispositivo se une a la red y ofrece escanearlo. También es un aviso para ti de que alguien, o algo, acaba de unirse a la red. Si eso es inesperado, es necesario investigar un poco.

Relacionado

- 12 cosas simples que puede hacer para estar más seguro en línea

- Proteja su PC: cómo trabajar desde casa de forma segura

- Trucos simples para recordar contraseñas increíblemente seguras

9. Analice sus contraseñas

Estás usando un administrador de contraseñas, ¿verdad? ¡Eso es bueno! Pero, ¿qué está manejando? Obtener todas sus contraseñas en el sistema es solo el primer paso. El segundo paso es reemplazar las contraseñas débiles o duplicadas por fuertes.

La mayoría de los administradores de contraseñas incluyen un informe sobre la seguridad de las contraseñas. Los mejores te dan una lista que puedes ordenar por fuerza. Si su informe muestra numerosas contraseñas débiles y duplicadas, comience a corregirlas. Haz los cinco peores, o los que tengas tiempo. Arregle algunos más mañana. Siga así hasta que el administrador de contraseñas le dé una estrella dorada.

Por supuesto, todo este esfuerzo es en vano a menos que haya protegido esas contraseñas detrás de una contraseña maestra segura. Las contraseñas guardadas por el administrador de contraseñas pueden ser totalmente aleatorias, como GYDH31A ^ u6h1! UdK, pero la maestra es una que tendrá que recordar usted mismo. Consulte nuestros consejos sobre cómo crear una contraseña maestra súper fuerte que nadie más adivinaría.

10. Vea si ha sido engañado

Las violaciones de datos ocurren todas las semanas y la información personal se filtra en la Dark Web todo el tiempo. El tuyo puede estar expuesto, pero ¿cómo lo sabrías?

Afortunadamente, el práctico sitio web Have I Been Pwned puede ayudar. Simplemente ingrese su correo electrónico para averiguar si esa información apareció en una infracción conocida o en un volcado de datos en un sitio como Pastebin. Si recibe el mensaje “¡Oh, no, maldito!” mensaje, cambie las contraseñas afectadas inmediatamente. Muchos administradores de contraseñas notan el proceso de cambio de contraseña y actualizan sus datos automáticamente.

Su dirección de correo electrónico no es un gran secreto, a menos que utilice un sistema especial para enmascararla detrás de direcciones de correo electrónico desechables. Enviar una dirección de correo electrónico a Have I Been Pwned no representa un gran riesgo para la seguridad. El sitio también mantiene una lista de más de 500 millones de contraseñas que han sido violadas, por lo que puede verificar si sus contraseñas han sido expuestas. A pesar de la explicación detallada del propietario del sitio sobre cómo se hace esto sin poner en riesgo su privacidad, soy reacio. Si realmente desea verificar las contraseñas Pwned, su apuesta más segura es descargar la base de datos y hacer una búsqueda local.

11. Revise su seguridad de redes sociales

No hace falta decir que sus cuentas de redes sociales (excepto Twitter) deben configurarse como privadas, de modo que solo sus amigos puedan ver sus publicaciones. Pero, ¿ha comprobado que los suyos estén configurados para ofrecer la mejor seguridad? Inicie sesión, navegue hasta la configuración y revise todo lo relacionado con la seguridad o la privacidad. En Facebook, por ejemplo, solo desea que los amigos vean sus publicaciones y que solo los amigos de los amigos puedan enviar nuevas solicitudes de amistad. Y no desea que los motores de búsqueda se vinculen a su perfil.

Facebook también le permite revisar todos los dispositivos que están conectados a su cuenta. Revise la lista y, si alguno de ellos parece sospechoso, cierre la sesión de forma remota.

Puede que no te des cuenta, pero incluso si tu propia configuración es estricta, los amigos y las aplicaciones pueden filtrar tus datos. En Facebook, puede cerrar esa fuga desactivando la API de uso compartido. Hacerlo significa que no puedes jugar Farmville u otros emocionantes juegos de Facebook, pero el sacrificio vale la pena. También puede descargar y ver los datos guardados por Facebook y Google.

12. Verifique su crédito

¿Cómo se sentiría si abriera la factura de su tarjeta de crédito y encontrara un cargo por un elegante sistema de ejercicios que no ordenó, enviado a un lugar desconocido? Sí, eso sería malo. Pero puede adelantarse al juego comprobando su crédito de forma proactiva.

Nos gusta Credit Karma, un sitio web gratuito y una aplicación móvil que controla sus puntajes crediticios. Sí, puede obtener sus informes de crédito de cada una de las tres grandes agencias una vez al año sin cargo, pero Credit Karma trabaja directamente con TransUnion y Equifax para verificar sus puntajes hasta una vez por semana. También automatiza la obtención de informes anuales completos de forma regular. Si ve una nueva cuenta que no abrió, o un cambio abrupto en su puntaje, puede arreglar las cosas antes de que el ladrón comience a mejorar su moneda de diez centavos.

Otras lecturas

- 10 cosas que todo padre con un hijo conectado debe saber

- 10 consejos sencillos para ayudar a administrar el tiempo que los niños pasan frente a la pantalla

- Cómo protegerse en línea con números de tarjetas de crédito desechables

- Cómo bloquear su teléfono para una protesta

- Más en seguridad

Revisiones de seguridad

- Trend Micro Antivirus para Mac

- Hotspot Shield VPN

- Trend Micro Antivirus + Seguridad

- ExpressVPN

- VyprVPN

Mejores selecciones de seguridad

- Las mejores VPN para Hong Kong

- Los mejores servicios VPN para 2020

- El mejor software de control parental para 2020

- Las VPN más rápidas para 2020

- Las mejores VPN para estudiantes universitarios

cómo

Cómo arreglar imágenes/fotos borrosas en teléfonos Android

Por qué tus fotos pueden salir borrosas (borrosas) Hay varios factores que las causan, entre ellos: Al tomar fotos es inestable (tembloroso), el objeto que estás fotografiando es un objeto en movimiento, la lente de la cámara está sucia, la aplicación de la cámara no está funcionando correctamente y varias otras causas.

Cómo arreglar imágenes borrosas tomadas desde un teléfono Android:

2. Usa una aplicación para arreglar fotos borrosas

La mayoría de las aplicaciones de edición de imágenes incluyen una función útil para mejorar la nitidez de las fotos; esta función puedes utilizarla para mejorar tus fotos de Android.

En cuanto al método, lo he comentado en un artículo anterior aquí.

O también puedes probar otras aplicaciones como VanceAI y Neural. amor, Let’s Enhance y MyEdit

2. Toma precauciones para que las fotos no salgan borrosas

Consejos para evitar imágenes borrosas en teléfonos Android. Hay varias cosas que puedes intentar para evitarlo, entre ellas:

- Limpia la lente de tu teléfono

- Tome fotografías en mejores condiciones de iluminación.

- Elimine el caché de la aplicación Cámara, vaya al menú: Configuración > Almacenamiento > Dispositivos > Datos en caché > Borrar datos en caché > Aceptar.

- En la medida de lo posible, evite funciones de zoom excesivas al tomar fotografías con la cámara de un teléfono celular Android.

cómo

Cómo arreglar Spotify AI DJ que no se muestra

Como servicio de transmisión de música, Spotify ha revolucionado la forma en que escuchamos música. Una de sus funciones más interesantes es AI DJ, que crea listas de reproducción personalizadas según sus preferencias musicales. Sin embargo, a veces los usuarios encuentran un problema en el que la función AI DJ no aparece. En este artículo, veremos una guía paso a paso sobre cómo solucionar este problema.

Paso 1: buscar actualizaciones

Lo primero que debe hacer es verificar si su aplicación Spotify está actualizada. Si no, actualícelo a la última versión. Esto puede resolver cualquier falla o error que esté causando que desaparezca la función AI DJ.

Paso 2: Borrar caché

Borrar el caché en su aplicación Spotify también puede ayudar a resolver este problema. Para hacer esto, vaya a la configuración de su aplicación y seleccione “Almacenamiento”. Desde allí, toque “Borrar caché” y reinicie su aplicación.

Paso 3: deshabilite el ahorro de batería

A veces, la configuración del ahorro de batería puede interferir con el rendimiento de la aplicación. Para desactivar el ahorro de batería, ve a la configuración de tu teléfono y selecciona “Batería”. Desde allí, deshabilite cualquier modo de ahorro de batería que esté habilitado.

Paso 4: Verifique la conexión a Internet

Asegúrate de tener una conexión a Internet estable. Si su conexión a Internet es lenta o inestable, es posible que la aplicación no pueda cargar la función AI DJ.

Paso 5: verifique la configuración del país

La función AI DJ de Spotify no está disponible en todos los países. Si está utilizando la aplicación en un país donde esta función no está disponible, es posible que no aparezca en su aplicación. Puede consultar la lista de países donde la función AI DJ está disponible en el sitio web de Spotify.

Paso 6: Verifique la suscripción

La función AI DJ solo está disponible para los suscriptores de Spotify Premium. Si está utilizando la versión gratuita de la aplicación, es posible que no pueda acceder a esta función.

Paso 7: Vuelva a instalar la aplicación

Si ninguno de los pasos anteriores funciona, puede intentar desinstalar y volver a instalar la aplicación. Esto restablecerá la aplicación a su configuración predeterminada, lo que puede resolver cualquier problema que estuviera causando la desaparición de la función AI DJ.

Paso 8: reinicie su dispositivo

Si el problema persiste, intente reiniciar su dispositivo. Esto puede ayudar a solucionar cualquier problema de software que pueda estar causando el problema. Aquí está cómo hacerlo:

- Mantenga presionado el botón de encendido en su dispositivo.

- Toca la opción “Reiniciar” cuando aparezca en la pantalla.

- Espere a que su dispositivo se reinicie y luego intente abrir la aplicación Spotify nuevamente.

Paso 9: Póngase en contacto con el soporte de Spotify

Si el problema persiste después de intentar todos los pasos anteriores, es hora de ponerse en contacto con el soporte de Spotify. Puede comunicarse con ellos a través de su sitio web y lo guiarán para resolver el problema.

Conclusión

La función AI DJ de Spotify es una excelente manera de descubrir nueva música según sus preferencias. Sin embargo, puede ser frustrante si no aparece en su aplicación. Siguiendo los pasos descritos anteriormente, debería poder resolver el problema y volver a disfrutar de su música. Recuerde buscar actualizaciones, borrar caché, deshabilitar el ahorro de batería, verificar la conexión a Internet, la configuración del país y la suscripción, y reinstalar la aplicación. Si todo lo demás falla, no dude en ponerse en contacto con el soporte de Spotify.

cómo

Cómo superar el código de error de vapor e84

El problema del código de error de Steam e84 generalmente ocurre cuando estamos a punto de iniciar sesión en la plataforma Steam, este error también va acompañado de Algo salió mal al intentar iniciar sesión.

Si actualmente está experimentando el mismo error. Entonces, en este artículo, le proporcionaremos la solución de reparación con la forma más sencilla de solucionarlo.

1. Eliminar archivos temporales

Los archivos temporales en su computadora a veces pueden hacer que Steam funcione incorrectamente. Uno de ellos es el código de error de Steam e84, así que intenta eliminar los archivos temporales de tu computadora. Para hacerlo, sigue estos pasos:

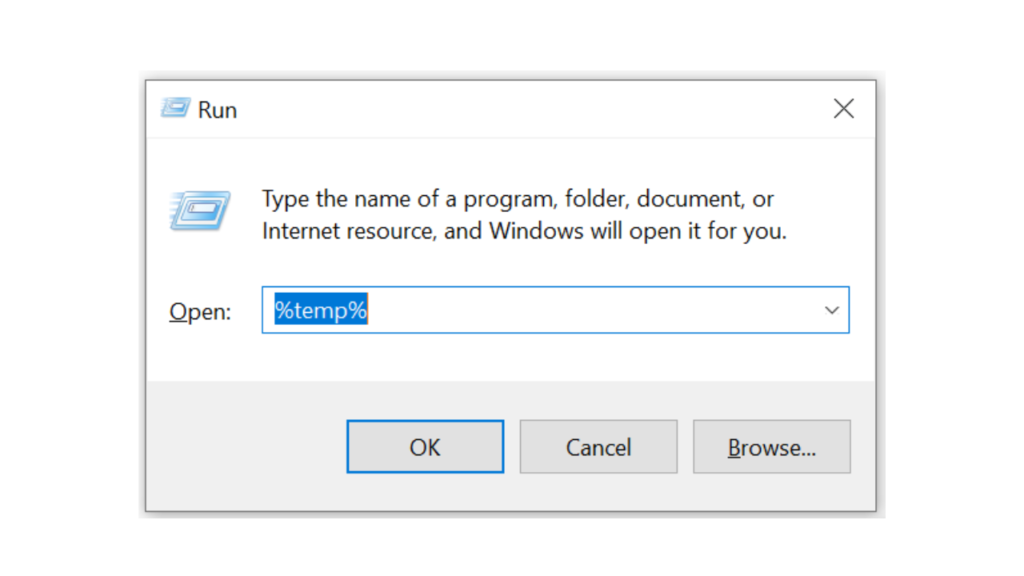

- Presione la tecla de Windows + R, luego escriba el comando %temp% y presione la tecla Enter/OK

- Luego elimine todos los archivos y carpetas en la carpeta temporal

- Después de eso, intente reiniciar su computadora e intente abrir Steam, ¿sigue ahí el código de error E84?

La eliminación de todas estas carpetas no causará errores ni dañará la computadora o los programas de su computadora, porque todos los archivos en esta carpeta temporal son archivos temporales que ya no se necesitan.

2. Actualice la aplicación Steam

Compruebe si hay una actualización disponible para la aplicación Steam, si la hay, actualice inmediatamente. Y una vez completada la actualización, intente abrir la aplicación Steam nuevamente.

3. Vuelva a instalar la aplicación Steam

Si los dos métodos anteriores no funcionan, es posible que haya algunos archivos del sistema Steam problemáticos o dañados. La mejor solución es reinstalar la aplicación Steam.

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word