Los desarrolladores de TrickBot han creado un nuevo módulo que investiga las vulnerabilidades de UEFI, lo que demuestra el esfuerzo del actor para llevar los ataques a un nivel que les daría el máximo control sobre las máquinas infectadas.

Con acceso al firmware UEFI, un actor de amenazas establecería en la máquina comprometida la persistencia que resiste la reinstalación del sistema operativo o el reemplazo de unidades de almacenamiento.

El código malicioso instalado en el firmware (bootkits) es invisible para las soluciones de seguridad que operan en la parte superior del sistema operativo porque se carga antes que todo lo demás, en la etapa inicial de la secuencia de arranque de una computadora.

Los bootkits permiten controlar el proceso de arranque de un sistema operativo y permiten sabotear las defensas a un nivel superior. Debido a que el código se ejecuta en la etapa más temprana, el mecanismo de arranque seguro no ayuda, ya que depende de la integridad del firmware.

Las implicaciones asociadas con que un actor de amenazas obtenga este tipo de presencia permanente en una máquina son tremendas, sobre todo en el caso de TrickBot, cuyas infecciones diarias promedio pueden llegar a varios miles.

Orientación a plataformas Intel

En un informe conjunto de hoy, la boutique de ciberseguridad Advanced Intelligence (AdvIntel) e investigadores de la firma de hardware y seguridad Eclypsium brindan detalles técnicos sobre el nuevo componente de TrickBot.

TrickBoot es una herramienta de reconocimiento que busca vulnerabilidades en el firmware UEFI de la máquina infectada. Por ahora, la verificación se dirige solo a las plataformas Intel (Skylake, Kaby Lake, Coffee Lake, Comet Lake).

Comprueba si la protección contra escritura UEFI / BIOS está activa mediante el controlador RwDrv.sys de RWEverything, una utilidad gratuita que permite el acceso a componentes de hardware como el chip de memoria flash SPI que almacena el firmware BIOS / UEFI de un sistema.

Si el nombre de la herramienta te suena es porque fue utilizada por LoJax, el primer rootkit UEFI descubierto en la naturaleza, en un ataque de hackers rusos conocido como APT28 (Fancy Bear, Sednit, Strontium, Sofacy).

“Todas las solicitudes al firmware UEFI almacenadas en el chip flash SPI pasan por el controlador SPI, que es parte del Platform Controller Hub (PCH) en las plataformas Intel. Este controlador SPI incluye mecanismos de control de acceso, que se pueden bloquear durante el proceso de arranque para evitar modificaciones no autorizadas del firmware UEFI almacenado en el chip de memoria flash SPI ”- informe conjunto (Eclypsium, AdvIntel)

Los investigadores dicen que la protección contra escritura BIOS / UEFI está disponible en los sistemas modernos, pero esta característica a menudo no está activa o mal configurada, lo que permite a los atacantes modificar el firmware o eliminarlo para bloquear el dispositivo.

Los investigadores descubrieron el módulo el 19 de octubre y lo llamaron TrickBoot, un juego de palabras con su funcionalidad y el nombre del malware botnet que lo implementa.

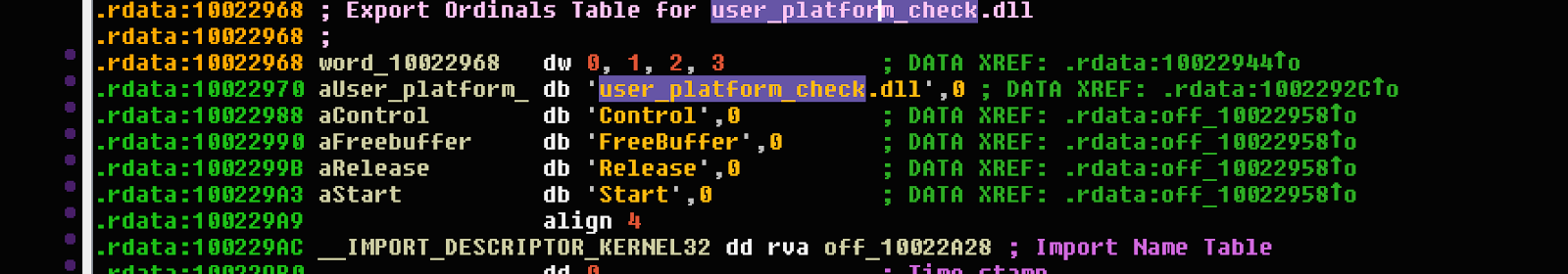

En una muestra analizada por Advanced Intelligence, los investigadores detectaron el nombre “PermaDll” asociado con el archivo “user_platform_check.Dll” en una nueva muestra de TrickBot.

La investigación del archivo con Eclypsium reveló que el actor de la amenaza había implementado un mecanismo que verificaba el conjunto de chips de un solo chip en el sistema comprometido.

Los investigadores descubrieron que la función del módulo era ejecutar consultas PCH para determinar el modelo específico de PCH que se ejecuta en el sistema, identificando así la plataforma. Esta información también permite al atacante verificar si la plataforma es vulnerable o no.

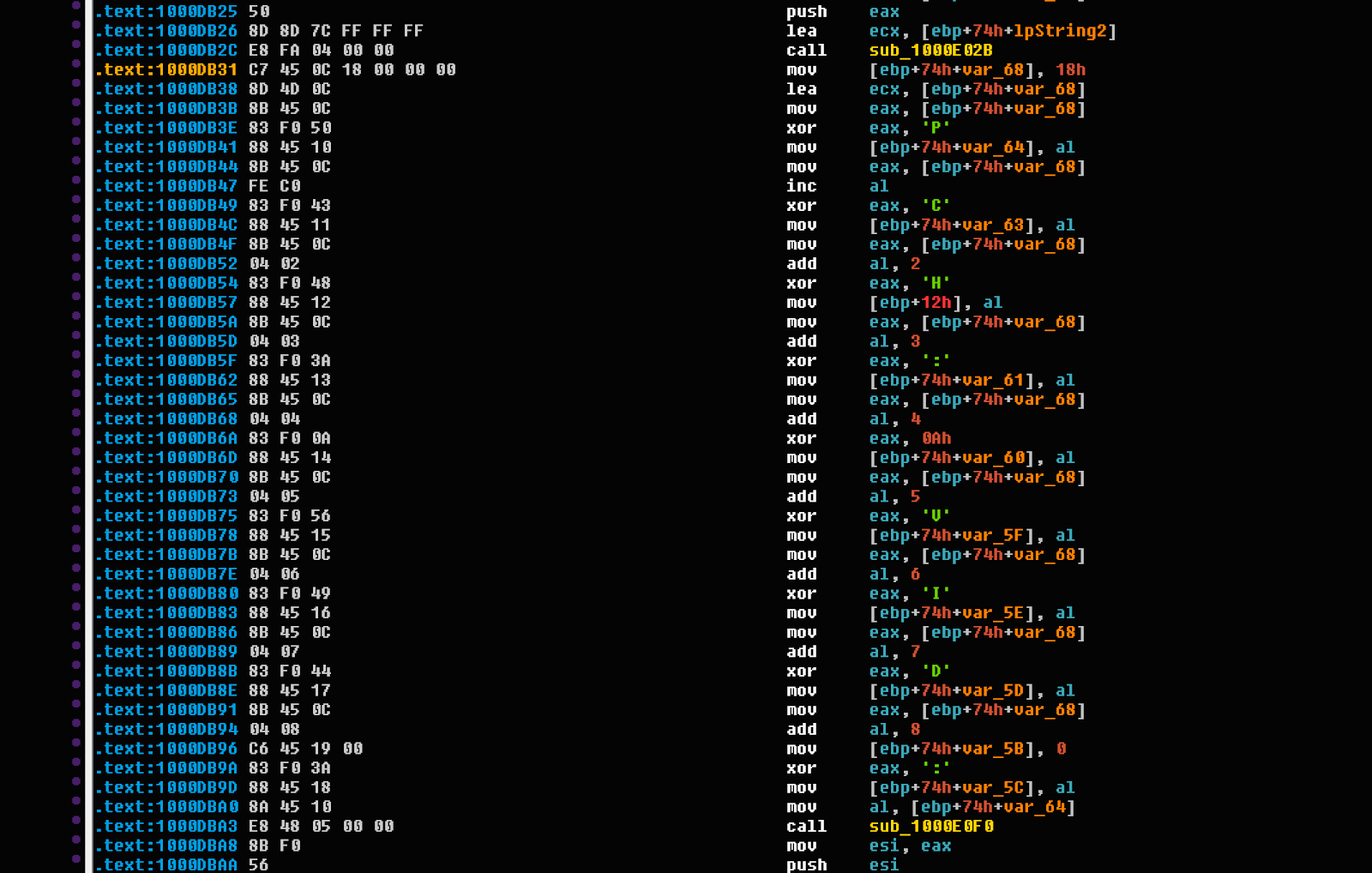

Los investigadores también encontraron que el actor se basa en funciones de una biblioteca y herramienta de explotación de firmware conocida llamada fwexpl para los siguientes propósitos:

- leer datos de puertos IO de hardware

- Llame al controlador rwdrv.sys para escribir datos en puertos IO de hardware

- llamar al controlador rwdrv.sys para leer datos de direcciones de memoria física

- Llame al controlador rwdrv.sys para escribir datos en direcciones de memoria física

Implicaciones preocupantes

El desarrollo de TrickBot de tal módulo es una clara indicación de que el actor está haciendo un esfuerzo para expandir su control sobre los sistemas comprometidos. La botnet ya tiene miles de máquinas infectadas entre las que el actor puede seleccionar los objetivos más valiosos.

Se sabe que el malware entrega Ryuk y Conti ransomware en máquinas de alto valor y obtener persistencia a nivel de UEFI en las máquinas de alto valor podría maximizar las ganancias del actor, ya que podrían usar esta ventaja de varias maneras.

Además de usar esto como palanca en la negociación para aumentar el precio del rescate, los ciberdelincuentes podrían mantener el acceso a las máquinas incluso después de que la víctima les pague para liberar los sistemas del control de TrickBot y vender el acceso a otras bandas.

Permanecer en las máquinas después de que la empresa víctima completa los procesos de recuperación y limpieza también permite al actor reinfectarlas en un momento posterior.

Además, esto podría usarse en operaciones que tienen un objetivo puramente destructivo, ya que puede afectar grandes entornos operativos e infraestructura crítica.

Jesse Michael de Eclypsium le dijo a BleepingComputer que determinar si un sistema se ha visto comprometido a nivel de firmware UEFI es un trabajo difícil.

Un método que es más complicado es leer el contenido del chip de memoria SPI cuando el sistema se apaga conectando físicamente un dispositivo de programación flash SPI. Sin embargo, esta solución no solo implica experiencia, sino también un tiempo de inactividad prolongado para la empresa, ya que en algunos casos el chip está soldado a la placa base y esto conlleva el riesgo de problemas de lectura.

Otro método es utilizar herramientas de código abierto (CHIPSEC) o la plataforma de Eclypsium que permite comprobar si la protección contra escritura de la BIOS está activa o no.

La verificación de los hash de firmware también ayuda a determinar si el código ha sido manipulado. Además, actualizar el firmware es una buena forma de asegurarse de que no se vea afectado por vulnerabilidades conocidas.