Los envíos de vulnerabilidades han aumentado durante los últimos 12 meses en al menos una plataforma de seguridad de colaboración colectiva, con informes de problemas críticos que registran un aumento del 65%.

Los datos provienen de la plataforma Bugcrowd y también reflejan un crecimiento en los pagos a medida que los piratas informáticos éticos están buscando vulnerabilidades más críticas encadenando errores y desarrollando código de explotación de prueba de concepto.

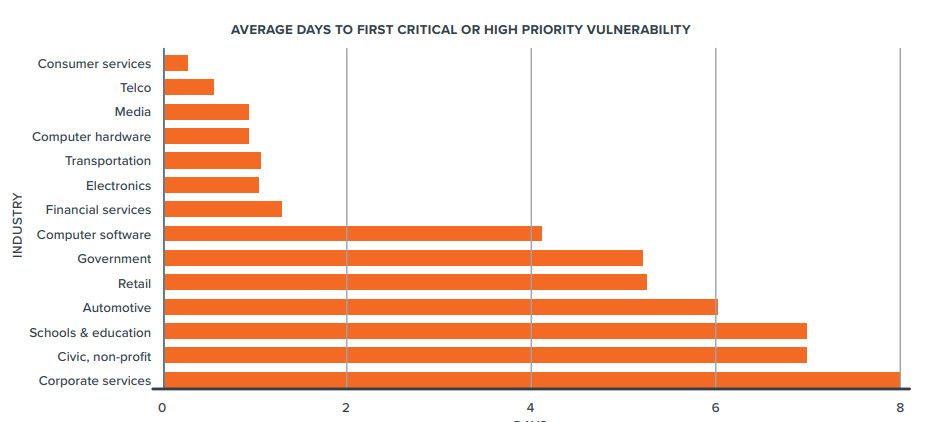

Tiempo de espera para el informe de errores críticos

Bugcrowd dice que las empresas que ofrecen servicios al consumidor y en la industria de los medios reciben informes críticos para problemas críticos en menos de un día.

Para las organizaciones del sector gubernamental y automotriz, los errores de alto riesgo se envían en cuestión de días y, a menudo, representan “riesgos mucho mayores”.

Más presentaciones, mejores recompensas

Este año, los envíos de envíos de vulnerabilidades a través de Bugcrowd registraron un aumento del 50%, mientras que para los informes de Prioridad 1 (los más críticos) hubo un crecimiento del 65%.

Las aplicaciones web permanecen en las principales preferencias de los piratas informáticos, aunque están diversificando los objetivos para seguir siendo competitivos.

“En el último año, Bugcrowd vio un aumento de las presentaciones a todos los objetivos, aunque notablemente las vulnerabilidades de API se duplicaron, mientras que las encontradas en los objetivos de Android se triplicaron” – Bugcrowd

Entre enero y octubre de 2020, las organizaciones de servicios financieros vieron más presentaciones que durante todo el 2019. Los pagos por vulnerabilidades P1 en este sector se duplicaron en comparación con el segundo trimestre de este año.

Los actores de amenazas también intensificaron sus ataques, lo que llevó a las empresas a aumentar los pagos por problemas graves. En general, los pagos por vulnerabilidades críticas (P1) aumentaron en un 31% del primer al segundo trimestre. Lo mismo sucedió con los errores P2 entre el segundo y tercer trimestre.

Tendencias en errores reportados

En la parte superior de la lista de la mayoría de las vulnerabilidades enviadas a través de Bugcrowd se encuentran los controles de acceso roto impulsados por humanos, que eliminan las secuencias de comandos entre sitios (XSS).

La adquisición de subdominios también saltó dos posiciones en la lista, de seis a cuatro, y la razón detrás del salto fue el mayor uso de la automatización por parte de los piratas informáticos para sus sesiones de búsqueda de errores.

Una tendencia que prefigura en la búsqueda de errores es el enfoque “de afuera hacia adentro” que abre el alcance de la recompensa a los activos oscuros u olvidados (TI en la sombra) que expanden el riesgo cibernético de una empresa.

Bugcrowd observó esta tendencia con empresas que tienen un programa de ciberseguridad maduro que son capaces de reconocer que su superficie de ataque cambió con tanta frecuencia que llevó a que se pasaran por alto los activos.

Las empresas que se ajustan a este perfil han agregado Attack Surface Management (ASM) a su solución de seguridad de colaboración colectiva, para permitir que los cazadores de errores realicen actividades de reconocimiento y descubran activos desconocidos que poseen que pueden representar un riesgo.

Aunque las vulnerabilidades de día cero captan toda la atención, ya que generalmente se asocian con ataques de una amenaza persistente avanzada (APT, generalmente piratas informáticos respaldados por el gobierno), la mayoría de las veces estos adversarios se basan en exploits conocidos.

“Los datos de Bugcrowd muestran que nuestros cazadores estaban descubriendo estas vulnerabilidades a medida que fueron implementadas por la APT, actuando como una importante línea de defensa que finalmente se superpone con la seguridad nacional”

Un ejemplo en el informe se refiere a las vulnerabilidades de ejecución remota de código en las soluciones BIG-IP de F5 (CVE-2020-5902). Bugcrowd dice que los cazarrecompensas habían informado del problema en la plataforma antes de que se anunciara.

Bugcrowd señala que los cambios registrados este año están en sintonía con los desafíos del trabajo remoto que impone la pandemia. Al pasar más tiempo en casa, los cazadores de errores pudieron ser más activos y encontrar errores de mayor gravedad, así como enviar informes de mejor calidad.