Noticias

Cómo configurar la autenticación de dos factores en una Raspberry Pi

El Raspberry Pi está en todas partes ahora, por lo que ha llamado la atención de los actores de amenazas y los cibercriminales. Le mostraremos cómo proteger su Pi con autenticación de dos factores.

La Raspberry Pi es una computadora de placa única. Se lanzó en el Reino Unido en 2012 con la intención de hacer que los niños jueguen, creen y aprendan códigos. El factor de forma original era una placa del tamaño de una tarjeta de crédito, alimentada por un cargador de teléfono.

Proporciona salida HDMI, puertos USB, conectividad de red y ejecuta Linux. Las adiciones posteriores a la línea incluyeron versiones aún más pequeñas diseñadas para incorporarse en productos o ejecutarse como sistemas sin cabeza. Los precios van desde $ 5 para el minimalista Pi Zero, hasta $ 75 para el Pi 4 B / 8 GB.

Su éxito ha sido increíble; Más de 30 millones de estas pequeñas computadoras se han vendido en todo el mundo. Los aficionados han hecho cosas asombrosas e inspiradoras con ellos, incluyendo flotar uno hasta el borde del espacio y de regreso en un globo.

Por desgracia, una vez que una plataforma informática se extiende lo suficiente, inevitablemente atrae la atención de los cibercriminales. Es terrible pensar en cuántos Pi están usando la cuenta de usuario y contraseña predeterminadas. Si su Pi es pública y accesible desde Internet por Secure Shell (SSH), debe ser segura.

Incluso si no tiene ningún dato o software valioso en su Pi, debe protegerlo porque su Pi no es el objetivo real, es solo una forma de ingresar a su red. Una vez que un actor de amenaza tiene un punto de apoyo en una red, pasará a los otros dispositivos en los que está realmente interesado.

La autenticación, u obtener acceso a un sistema, requiere uno o más factores. Los factores se clasifican de la siguiente manera:

La autenticación multifactor (MFA) requiere una contraseña y uno o más elementos de las otras categorías. Para nuestro ejemplo, vamos a usar una contraseña y un teléfono celular. El teléfono celular ejecutará una aplicación de autenticación de Google, y el Pi ejecutará un módulo de autenticación de Google.

Una aplicación de teléfono celular está vinculada a su Pi escaneando un código QR. Esto pasa cierta información inicial a su teléfono celular desde el Pi, asegurando que sus algoritmos de generación de números produzcan los mismos códigos simultáneamente. Los códigos se denominan contraseñas de un solo uso basadas en el tiempo (TOTP).

Cuando recibe una solicitud de conexión, su Pi genera un código. Utiliza la aplicación de autenticación en su teléfono para ver el código actual, y luego su Pi le pedirá su contraseña y código de autenticación. Tanto su contraseña como el TOTP deben ser correctos antes de poder conectarse.

Si generalmente usa SSH en su Pi, es probable que sea un sistema sin cabeza, por lo que lo configuraremos a través de una conexión SSH.

Es más seguro hacer dos conexiones SSH: una para realizar la configuración y las pruebas, y otra para actuar como una red de seguridad. De esta manera, si se bloquea de su Pi, todavía tendrá activa la segunda conexión SSH activa. Cambiar la configuración de SSH no afectará una conexión en progreso, por lo que puede usar la segunda para revertir cualquier cambio y remediar la situación.

Si sucede lo peor y está completamente bloqueado a través de SSH, aún podrá conectar su Pi a un monitor, teclado y mouse, y luego iniciar sesión en una sesión normal. Es decir, aún puede iniciar sesión, siempre que su Pi pueda controlar un monitor. Sin embargo, si no puede, realmente necesita mantener abierta la conexión SSH de la red de seguridad hasta que haya verificado que la autenticación de dos factores está funcionando.

La sanción final, por supuesto, es volver a instalar el sistema operativo en la tarjeta micro SD de Pi, pero tratemos de evitarlo.

Primero, necesitamos hacer nuestras dos conexiones al Pi. Ambos comandos toman la siguiente forma:

El nombre de este Pi es “perro guardián”, pero en su lugar escribirá el nombre suyo. Si ha cambiado el nombre de usuario predeterminado, úselo también; el nuestro es “pi”.

Recuerde, por seguridad, escriba este comando dos veces en diferentes ventanas de terminal para tener dos conexiones a su Pi. Luego, minimice uno de ellos, para que quede fuera del camino y no se cierre accidentalmente.

Después de conectarte, verás el mensaje de saludo. El mensaje mostrará el nombre de usuario (en este caso, “pi”) y el nombre de Pi (en este caso, “watchdog”).

Necesita editar el archivo “sshd_config”. Lo haremos en el editor de nano texto:

Desplácese por el archivo hasta que vea la siguiente línea:

Reemplace el “no” con “sí”.

Presione Ctrl + O para guardar sus cambios en nano y luego presione Ctrl + X para cerrar el archivo. Use el siguiente comando para reiniciar el demonio SSH:

Debe instalar el autenticador de Google, que es una biblioteca del Módulo de autenticación conectable (PAM). La aplicación (SSH) llamará a la interfaz PAM de Linux, y la interfaz encuentra el módulo PAM apropiado para atender el tipo de autenticación que se solicita.

Escriba lo siguiente:

La aplicación Google Authenticator está disponible para iPhone y Android, así que solo instale la versión adecuada para su teléfono celular. También puede usar Authy y otras aplicaciones que admitan este tipo de código de autenticación.

En la cuenta que usará cuando se conecte a Pi a través de SSH, ejecute el siguiente comando (no incluya el prefijo sudo ):

Se le preguntará si desea que los tokens de autenticación se basen en el tiempo; presiona Y, y luego presiona Enter.

Se genera un código de Respuesta rápida (QR), pero está codificado porque es más ancho que la ventana de terminal de 80 columnas. Arrastre la ventana más para ver el código.

También verá algunos códigos de seguridad debajo del código QR. Estos se escriben en un archivo llamado “.google_authenticator”, pero es posible que desee hacer una copia de ellos ahora. Si alguna vez pierde la capacidad de obtener un TOTP (si pierde su teléfono celular, por ejemplo), puede usar estos códigos para autenticarse.

Debe responder cuatro preguntas, la primera de las cuales es:

Presione Y, y luego presione Entrar.

La siguiente pregunta le pregunta si desea evitar múltiples usos del mismo código dentro de una ventana de 30 segundos.

Presione Y, y luego presione Entrar.

La tercera pregunta le pregunta si desea ampliar la ventana de aceptación de los tokens TOTP.

Presione N en respuesta a esto y luego presione Entrar.

La última pregunta es: “¿Desea habilitar la limitación de velocidad?”

Escriba Y y luego presione Intro.

Regresó al símbolo del sistema. Si es necesario, arrastre la ventana de terminal más ancha y / o desplácese hacia arriba en la ventana de terminal para que pueda ver el código QR completo.

En su teléfono celular, abra la aplicación de autenticación y luego presione el signo más (+) en la esquina inferior derecha de la pantalla. Seleccione “Escanear un código QR” y luego escanee el código QR en la ventana del terminal.

Aparecerá una nueva entrada en la aplicación de autenticación con el nombre del host del Pi, y debajo de ella aparecerá un código TOTP de seis dígitos. Se muestra como dos grupos de tres dígitos para facilitar la lectura, pero debe escribirlo como un número de seis dígitos.

Un círculo animado al lado del código indica cuánto tiempo más será válido el código: un círculo completo significa 30 segundos, un semicírculo significa 15 segundos, y así sucesivamente.

Tenemos un archivo más para editar. Tenemos que decirle a SSH qué módulo de autenticación PAM usar:

Escriba las siguientes líneas cerca de la parte superior del archivo:

También puede elegir cuándo desea que se le solicite el TOTP:

Tenga en cuenta los guiones bajos (_) utilizados en “pam_google_authenticator.so”, en lugar de los guiones (-) que usamos anteriormente con el comando apt-get para instalar el módulo.

Presione Ctrl + O para escribir los cambios en el archivo y luego presione Ctrl + X para cerrar el editor. Necesitamos reiniciar SSH una última vez, y luego terminamos:

Cierre esta conexión SSH, pero deje funcionando la otra conexión SSH de la red de seguridad hasta que hayamos verificado el siguiente paso.

Asegúrese de que la aplicación de autenticación esté abierta y lista en su teléfono celular, y luego abra una nueva conexión SSH al Pi:

Se le debe solicitar su contraseña y luego el código. Escriba el código de su teléfono celular sin espacios entre los números. Al igual que su contraseña, no aparece en la pantalla.

Si todo va de acuerdo al plan, se le debe permitir conectarse al Pi; de lo contrario, use su conexión SSH de red de seguridad para revisar los pasos anteriores.

¿Notó la “r” en “más seguro” arriba?

De hecho, ahora está más seguro que antes cuando se conecta a una Raspberry Pi, pero nada es 100 por ciento seguro. Hay formas de eludir la autenticación de dos factores. Estos dependen de la ingeniería social, los ataques de hombre en el medio y de hombre en el punto final, el intercambio de SIM y otras técnicas avanzadas que, obviamente, no vamos a describir aquí.

Entonces, ¿por qué molestarse con todo esto si no es perfecto? Bueno, por la misma razón que cierra la puerta cuando se va, a pesar de que hay personas que pueden abrir las cerraduras, la mayoría no.

Noticias

Samsung, la llegada del Galaxy S23 FE es cada vez más probable la batería está certificada

La “Fan Edition” de la gama Galaxy S estaría lista para volver al mercado tras un año de parón, probablemente por la falta de procesadores que había puesto en serios aprietos a todo el sector tecnológico.

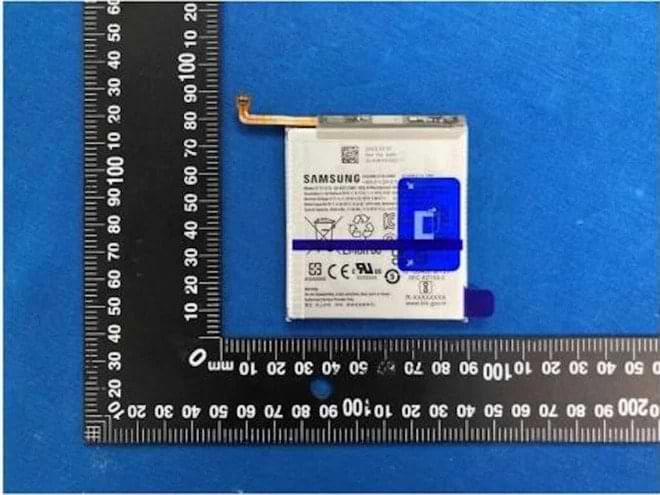

CERTIFICADA LA BATERÍA

El sitio de certificación de Corea del Sur, Safety Korea, probó recientemente la batería de lo que podría ser el nuevo Galaxy S23 FE de Samsung. La batería en cuestión, fabricada por Ningde Amperex Technology Limited, se identifica con las iniciales EB-BS711ABY. El teléfono inteligente, sin embargo, tiene las iniciales SM-S711.

También se incluye una foto de la batería en el documento de certificación, una imagen que no está particularmente definida, lo que desafortunadamente hace que sea extremadamente difícil detectar también otros detalles. Es probable que la capacidad sea de 4500 mAh, en línea con los rumores anteriores. Presente, sin embargo, la ya clásica pegatina azul que permite una retirada más rápida en caso de sustitución.

Según los rumores que se han ido intensificando cada vez más en las últimas semanas, tras los de los últimos meses que se mostraban más suspicaces sobre la posible creación de un nuevo Galaxy “Fan Edition”, el Galaxy S23 FE debería compartir la mayoría de sus características de hardware con el actual. Galaxia S23. Por el momento, sin embargo, la información sigue siendo bastante escasa.

POSIBLE LANZAMIENTO HACIA FINALES DE AÑO

Habitualmente, la “fórmula” del Galaxy S FE es llevar las características de las versiones de gama alta a un dispositivo más accesible desde el punto de vista económico que, por un lado, podría permitir la compra a un público más amplio, por otro. el otro a Samsung para aumentar las ventas, a la baja después de un comienzo decididamente bueno y alentador.

Según los analistas, de hecho, durante el segundo trimestre del año, Samsung podría registrar una caída en las ventas de alrededor del 20% en comparación con el mismo período del año pasado.

Otros rumores también apuntarían al uso de un procesador Exynos 2200 en lugar del Snapdragon de Qualcomm, lo que también podría beneficiar a su división de semiconductores.

Sin embargo, por el lado de la cámara, el Galaxy S23 FE podría integrar el mismo sensor principal que el Galaxy S23, un sensor de 50 megapíxeles que podría representar una mejora significativa con respecto a las versiones FE anteriores de la gama Galaxy S.

Finalmente, en cuanto al lanzamiento, podría tener lugar a finales de año, seguramente después del lanzamiento de los nuevos Z Flip y Z Fold previsto para finales de julio.

Noticias

FBI bloquea 13 dominios de Internet relacionados con ciberataques DDoS

El FBI bloquea 13 dominios de Internet porque están asociados con servicios DDoS maliciosos. Esta acción la llevó a cabo la agencia de los Estados Unidos (EE.UU.) en una operación denominada PowerOFF.

El bloqueo se realiza porque DDoS permite a los piratas informáticos lanzar ataques DDoS contra cualquier objetivo en todo el mundo. Esto se puede hacer siempre que los piratas informáticos estén dispuestos a pagar por los servicios en criptomonedas.

En su anuncio oficial, el FBI manifestó el éxito de la operación. La Oficina del Fiscal Federal para el Distrito Central de California también confirmó que el gobierno había desmantelado con éxito la infraestructura criminal DDoS.

El FBI describió las incautaciones como parte de una tercera ola de acciones policiales de EE. UU. contra los principales proveedores de servicios DDoS. Y llamando a esto una victoria significativa para la aplicación de la ley.

Se explicó que de los 13 dominios, 10 de ellos eran nuevos servicios de avatar que cerraron sus operaciones anteriores en diciembre de 2022. Durante la redada, el FBI también cerró 48 dominios de internet y acusó a seis sospechosos.

Un total de cuatro sospechosos como parte de la última campaña se han declarado culpables de participar en la operación de los servicios de arranque. Los sospechosos tienen entre 19 y 37 años y son de Florida y Texas.

Según la compilación de TechSpot, el viernes (5/12/2023) EE. UU. es la ubicación de registro de dominio preferida para el servicio, aunque algunos sitios también están registrados en Francia, Hong Kong, Italia y Canadá.

Noticias

Estas 47 marcas de celulares ya no podrán usar WhatsApp a partir de diciembre de 2023

A partir del 31 de diciembre de 2023, la aplicación de mensajería WhatsApp ya no funcionará en al menos 47 celulares.

WhatsApp publica regularmente actualizaciones o actualizaciones y, a veces, los teléfonos inteligentes más antiguos ya no pueden mantenerse al día.

Previamente, el 24 de octubre del año pasado, la aplicación de mensajería que fue ampliamente utilizada en el mundo dejó de funcionar en los iPhone con el antiguo sistema operativo, a saber, iOS 10 e iOS 11.

Citado por Gizchina, el martes (4/12/2023), esta vez habrá dos tipos de iPhone que han perdido el acceso a la aplicación Whatsapp, seguidos de docenas de tipos de teléfonos inteligentes Android antiguos.

Por supuesto, esta regla se aplica a los teléfonos inteligentes lanzados hace varios años, por lo que es probable que muchas personas se hayan actualizado a modelos más nuevos.

Si bien es normal ver teléfonos inteligentes obsoletos todavía en uso hoy en día, desafortunadamente, algunos de los que están en la lista no podrán ejecutar la aplicación Whatsapp a partir del 31 de diciembre. Por lo tanto, los usuarios deben actualizar sus teléfonos celulares a modelos más nuevos si aún así lo desean. úsalo

La siguiente es una lista de 47 teléfonos celulares afectados que se han ordenado en orden alfabético

- iphone 5

- iphone 5c

- Archos 53 Platino

- Grand S Flex ZTE

- Grand X Quad V987 ZTE

- HTC deseo 500

- Huawei ascender D

- Huawei Ascender D1 ???????

- Huawei ascender D2

- Huawei ascender G740

- Huawei Ascender Mate

- Huawei Ascender P1 ???????

- Cuádruple XL

- lenovo a820

- LG promulgar

- LG lúcido 2

- LG Óptimo 4X HD

- LG Óptimo F3

- LG Óptimo F3Q

- LG Óptimo F5

- LG Óptimo F6

- LG Óptimo F7

- LG Óptimo L2II

- LG Óptimo L3II

- LG Optimus L3 II Doble

- lg optimus l4ii

- LG Optimus L4II Doble

- LG Óptimo L5

- lg optimus l5 doble?????

- lg optimus l5ii

- lg optimus l7

- LG Óptimo L7II

- LG Optimus L7II Doble

- lg optimus nitro hd

- Memoria ZTE V956

- Samsung Galaxy Ace 2

- núcleo de la galaxia de samsung

- ¿¿¿¿¿Samsung Galaxy s2?????

- Samsung Galaxy s3 Mini

- Samsung Galaxy Tendencia II

- Samsung Galaxy Tendencia Lite

- Samsung Galaxy Xcover 2

- Sony Xperia Arc S

- Sony Xperia mira???????

- Sony Xperia Neo L???????

- Wiko Cink cinco

- Wiko Darknight ZT

-

cómo3 years ago

cómo3 years agoCómo borrar tu lista de reproducidos recientemente en Spotify

-

Gaming4 years ago

Gaming4 years agoCómo usar Discord en Xbox One

-

cómo3 years ago

cómo3 years agoCómo conectar OPPO Enco Air a una computadora con Windows a través de Bluetooth

-

Noticias4 years ago

Noticias4 years agoCómo instalar códecs HEVC gratuitos en Windows 10 (para video H.265)

-

Gaming4 years ago

Gaming4 years agoCómo jugar a las cartas contra la humanidad en línea

-

Windows 103 years ago

Windows 103 years agoCómo mantener la pantalla encendida en Windows 10

-

Gaming4 years ago

Gaming4 years agoLos 12 juegos de Far Cry, clasificados de peor a mejor

-

MS Word3 years ago

MS Word3 years agoCómo dar formato a texto y números en datos de combinación de correspondencia en Microsoft Word